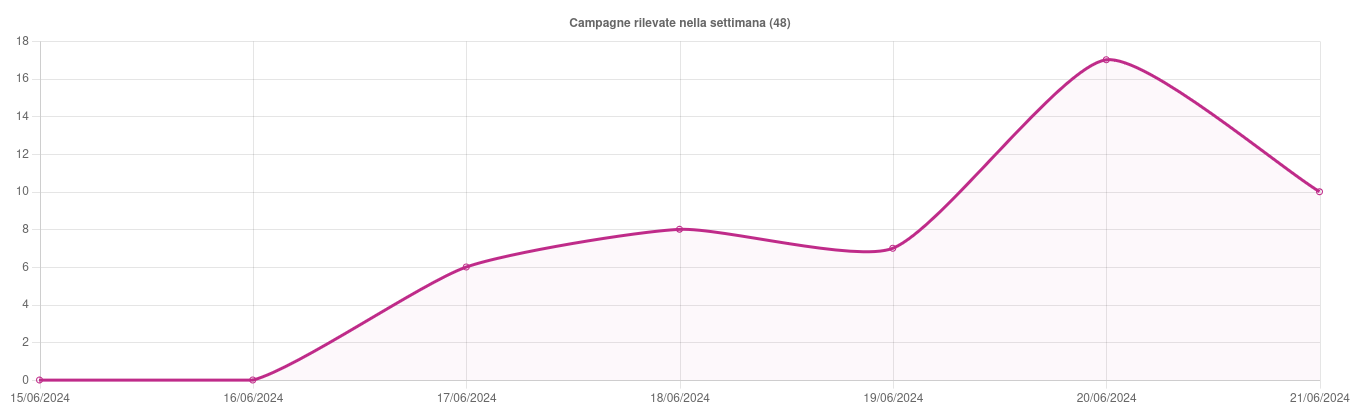

Sintesi riepilogativa delle campagne malevole nella settimana del 15 – 21 Giugno 2024

riepilogo

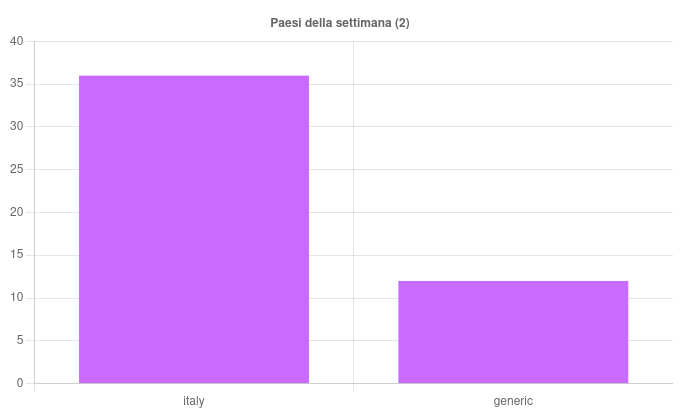

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 48 campagne malevole, di cui 36 con obiettivi italiani e 12 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 597 indicatori di compromissione (IOC) individuati.

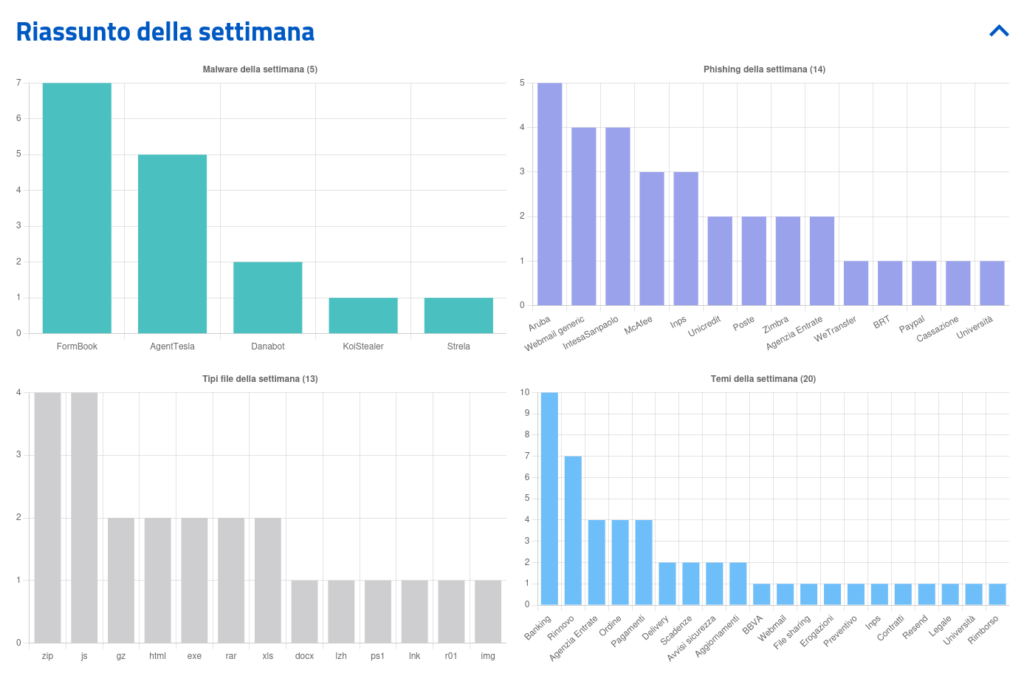

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

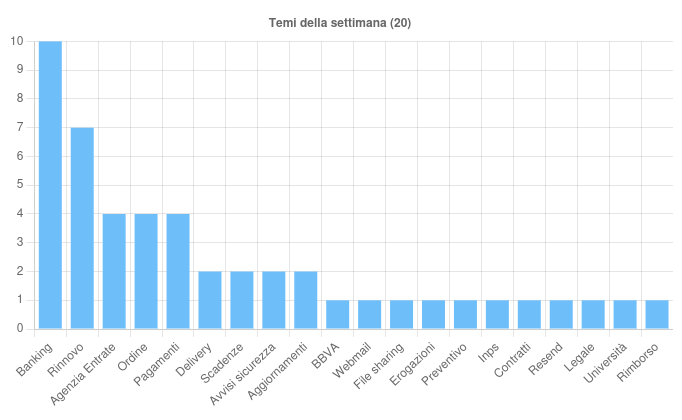

Sono 20 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Tema ricorrente nelle campagne di phishing rivolte principalmente a clienti di istituti bancari italiani come Intesa San Paolo e UniCredit, PosteItaliane e servizi di pagamento come Paypal. Usato inoltre per veicolare malware FormBook mediante allegati a mail fatti passare per documentazione Intesa San Paolo.

- Rinnovo – Argomento sfruttato per le campagne di phishing Aruba e McAfee, che fanno leva su un mancato rinnovo dell’account.

- Agenzia delle Entrate – Tema utilizzato per veicolare campagne di phishing finalizzate al furto di credenziali. Ulteriori informazioni nel nostro canale Telegram.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Campagne italiane che sfruttano il tema Agenzia delle Entrate e mirate alla diffusione di malware DanaBot, simili a quelle riscontrate a febbraio 2024.

- Campagne di phishing adattivo che simulano una provenienza dalla Corte Suprema di Cassazione e che minacciano il congelamento dei conti bancari. Qui ulteriori dettagli in merito.

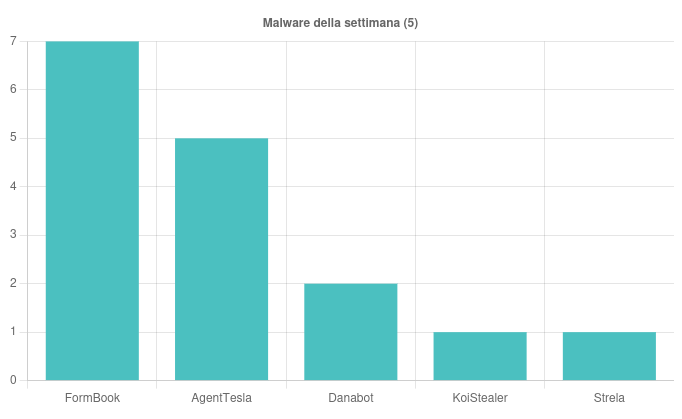

Malware della settimana

Sono state individuate, nell’arco della settimana, 5 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- FormBook – Individuate 7 campagne, quasi tutte italiane, che hanno sfruttato diversi temi, fra i quali spiccano “Pagamenti“ e “Ordine” e veicolate tramite email con allegati RAR, IZH, DOCX, XLS e R01.

- AgentTesla – Rilevate 5 campagne, di cui 3 italiane e 2 generiche, a tema “Delivery“, “Pagamenti”, “Ordine“ e “Banca BBVA”, diffuse mediante email con allegati GZ, RAR e IMG.

- DanaBot – Scoperte 2 campagne ben strutturate, che sfruttano il tema “Agenzia delle Entrate” e diffuse attraverso mail con allegato ZIP. La mail malevola comunica un’irregolarità nel quadro RW della dichiarazione dei redditi. Lo ZIP, protetto da password comunicata nel testo della mail, contiene un file HTML (il cui codice riporta insulti in lingua italiana qualora l’IP sia censito in blocklist) che rimanda a una finta pagina dell’Agenzia, dalla quale si avvia in automatico il download di un file JavaScript. Il JS effettua una richiesta HTTP GET e il contenuto della risposta viene scritto in un EXE che rappresenta il malware DanaBot finale. Ulteriori dettagli sul nostro canale Telegram.

- KoiStealer – Rilevata una campagna generica a tema “Resend” che sfrutta un dominio italiano per rilasciare il payload iniziale. La catena dell’infezione è LNK > ZIP > JS > PS1.

- Strela – Osservata infine dal CERT-AgID una campagna italiana a tema “Pagamenti” che veicola un malware diffuso tramite email con allegato ZIP con all’interno un file JS.

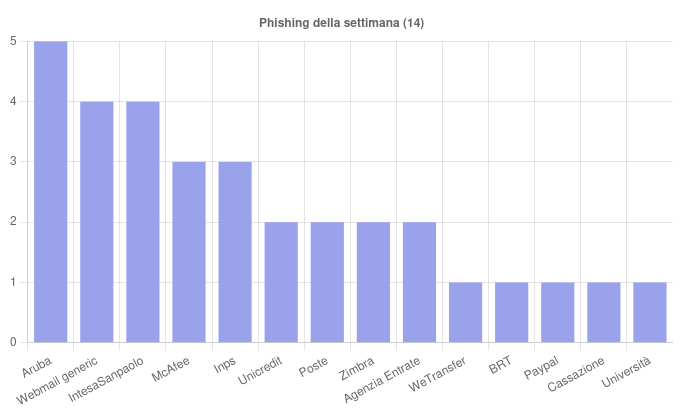

Phishing della settimana

Sono oltre 13 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema Aruba e Intesa San Paolo, ma meritano molta attenzione, per via della pericolosità, le campagne di phishing e smishing a tema INPS e le già citate campagne di phishing ai danni di Agenzia delle Entrate e di Corte Suprema di Cassazione.

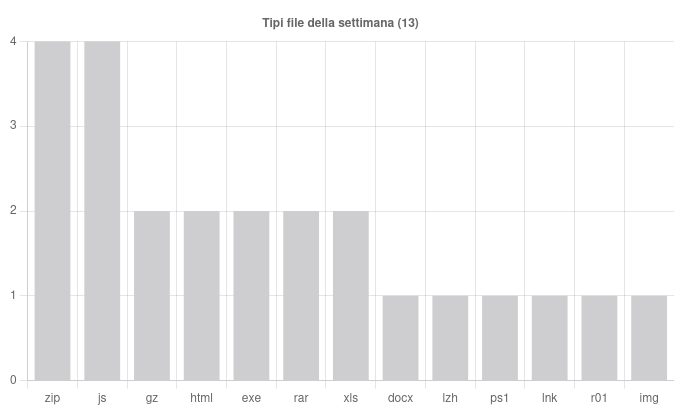

Formati di file principalmente utilizzati per veicolare i malware

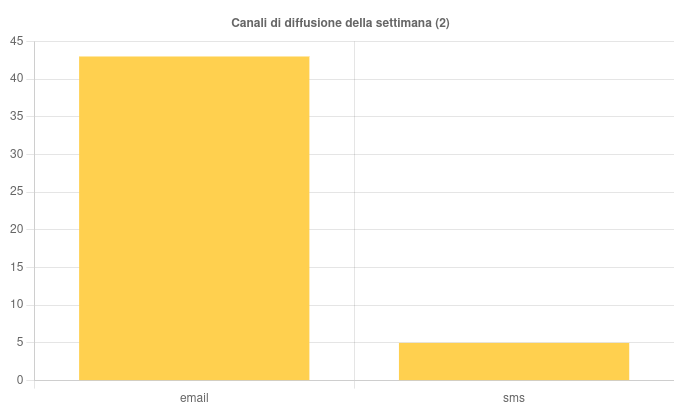

Canali di diffusione

Campagne mirate e generiche