Indicatori di compromissione per la protezione della Pubblica Amministrazione

Le Pubbliche Amministrazioni interessate possono esprimere la volontà di aderire al flusso di Indicatori di compromissione (Feed IoC) del CERT-AGID per la protezione della propria Amministrazione da minacce Malware e Phishing compilando l’apposito modulo.

L’adesione comporta l’accettazione delle responsabilità relative alle condizioni d’uso.

Il flusso contiene gli indicatori di compromissione in formato testuale delle campagne Malware e Phishing Italiane rilevate dal CERT-AGID tramite fonti OSINT e CLOSINT.

Se utilizzato correttamente, il servizio di Feed IoC può risultare uno strumento efficace per bloccare contenuti malevoli in seguito alla ricezione di campagne di Malware e Phishing all’interno della propria Amministrazione.

Come aderire

- Scarica e compila il modulo di accreditamento in formato PDF. Il documento contiene campi compilabili che possono essere facilmente riempiti con i più comuni visualizzatori PDF.

- Compila il modulo con i riferimenti della persona tecnica e l’elenco (max 20) di indirizzi IPv4 da abilitare.

Se non sai qual è l’indirizzo IP della tua amministrazione verificalo qui. - Firma il modulo, preferibilmente con firma digitale.

- Invia il modulo compilato per e-mail a info@cert-agid.gov.it. Se firmato con firma autografa, chiediamo di inviare anche una copia compilata digitalmente ma non firmata.

Il modulo compilato deve essere inviato al CERT-AGID da un account email dell’Amministrazione di appartenenza.

Nota

Il servizio è gratuito ed è rivolto esclusivamente alle Pubbliche Amministrazioni. Non possono essere evase richieste di adesione proveniente da privati o società in house (*).

Il servizio non può essere in alcun modo riutilizzato per fini commerciali. Eventuali utilizzi impropri comporteranno l’immediata revoca della fruizione del servizio.

(*) Le società in house non possono essere accreditate, la richiesta dovrà essere effettuata dal referente dell’amministrazione interessata tramite email istituzionale.

Come utilizzare il flusso per la protezione dell’Amministrazione

Una volta approvata la richiesta di accreditamento, l’Amministrazione richiedente riceverà due URL personali per l’accesso al servizio.

Nota: Entrambi gli URL contengono un Token di accesso personale.

- Avendo cura di utilizzare la connessione internet dell’Amministrazione autorizzata, incollare uno dei due URL, a scelta, su un browser e verificare che ritorni una lista di indicatori.

Se viene restituito un codice di errore 404 o una pagina bianca verificare che si stia utilizzando la connessione dell’Amministrazione. - L’URL indicato con la dicitura “Per firewall” può essere usato nella configurazione del firewall.

- L’URL indicato con la dicitura “Per AdBlocker” può essere usato con estensioni browser tipo uBlock (Origin).

Utilizzare il flusso di IoC con ClamAV

Il Flusso IoC è anche disponibile nel formato testuale .hsb per ClamAV.

Configurare il firewall per utilizzare il flusso di IoC

Di seguito alcune guide esterne dei produttori di firewall:

Nella configurazione deve essere usato l’URL con la dicitura “Per firewall“.

Per i firewall che supportano diversi tipi di liste esterne si consiglia di utilizzare solo quelle relativi a Domini e URL, utilizzando in entrambi i casi il solito URL o vedere la sezione Avanzate sotto.

N.B. Al fine di utilizzare in modo efficace gli indicatori presenti nel flusso IoC del CERT-AGID, si raccomanda di attivare il modulo di ispezione SSL del firewall utilizzato.

Configurare uBlock (Origin) e simili per utilizzare il flusso

Questa operazione va ripetuta in ogni browser di interesse. Per questo motivo è consigliabile l’utilizzo di un firewall di rete o di un’immagine di installazione adeguatamente configurata.

- Aprire la pagina di configurazione di uBlock facendo clic destro sull’icona in alto a destra e successivamente cliccare su opzioni.

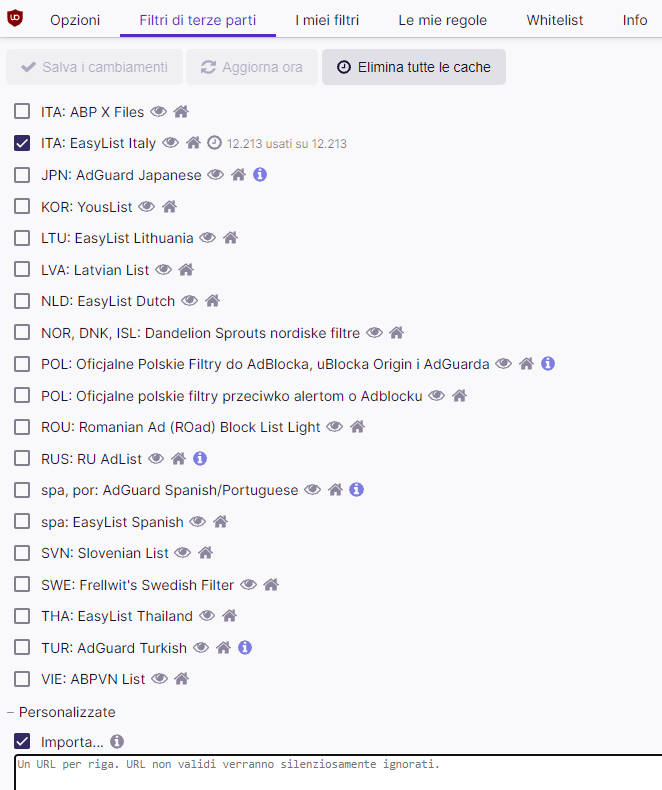

2. Cliccare sulla scheda “Filtri di terze parti” e poi su “Importa”.

Nel campo di testo che si apre incollare l’URL con la dicitura “Per AdBlocker“.

3. Fare clic sul pulsante “Salva i cambiamenti” in alto.

Avanzate

I due URL ricevuti possono essere modificati per filtrare il tipo di indicatori di compromissione desiderati.

Aggiungendo &type=domain o &type=ip o &type=hash o &type=url o &type=clamav alla fine dell’URL, vengono generati solo gli indicatori di compromissione di tipo dominio, IP, hash, URL oppure gli hash nel formato compatibile ClamAV.

I due URL ricevuti sono in realtà identici se non per il fatto che quello con la dicitura “Per AdBlocker” ha un parametro query di nome easylist.

Si tratta quindi di un unico endpoint che accetta richieste GET con tre parametri:

| Nome parametro | Opzionale | Funzione |

| token | No | Autentica la richiesta. Univoco per Amministrazione. |

| type | Sì | Filtra gli indicatori in base al tipo. |

| easylist | Sì | Rimuove gli hash e formatta l’output in formato EasyList. |

Internamente i due parametri type e easylist presenti nell’URL controllano l’output generato nel seguente modo:

- Gli indicatori sono filtrati in base al valore, se presente, del parametro type.

Se type non è presente viene ritornata la lista completa di indicatori di compromissione. - Se è presente il parametro easylist (con quasiasi valore), gli indicatori di tipo hash sono rimossi e i restanti sono formattati in formato EasyList.

URL Rest

E’ possibile accedere agli IoC anche tramite URL più REST-friendly. Anzichè passare il token di autorizzazione nel parametro GET di nome token, è possibile passarlo come segmento del path dell’URL, opzionalmente seguito da un segment con il valore del parametro type ed un’estensione qualsiasi (anch’essa opzionale) e dal segmento di valore easylist (anch’esso opzionale).

Il formato dell’URL è quindi:

/<token>[/<tipo>[.<qualsiasi>]][/easylist]

Esempi

In questi esempi <URL_ricevuto> indica l’URL con la dicitura “Per Firewall” ricevuto.

Flusso con soli IoC di tipo URL:

<URL_ricevuto>&type=url

Flusso con soli IoC di tipo HASH compatibili ClamAV:

<URL_ricevuto>&type=clamav

Flusso con soli IoC di tipo Dominio e in formato EasyList (per AdBlocker e simili):

<URL_ricevuto>&type=domain&easylist

Flusso con soli IoC di tipo IP ed URL REST:

/<token>/ip.csv

/<token>/ip.txt

Flusso con tutti gli IoC ed URL REST:

/<token>

/<token>/

/<token>/tipo_non_valido

/<token>/tipo_non_valido.txt

Flusso con gli IoC di tipo dominio in formato Easylist ed URL REST:

/<token>/domain.lst/easylist