Sintesi riepilogativa delle campagne malevole della settimana 22/01/2021

riepilogo

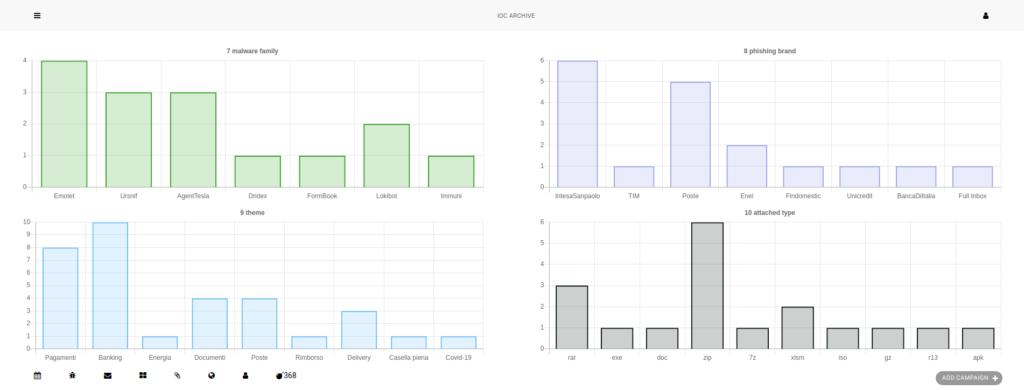

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 34 campagne malevole attive, di cui 4 generiche veicolate anche in Italia e 30 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 368 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

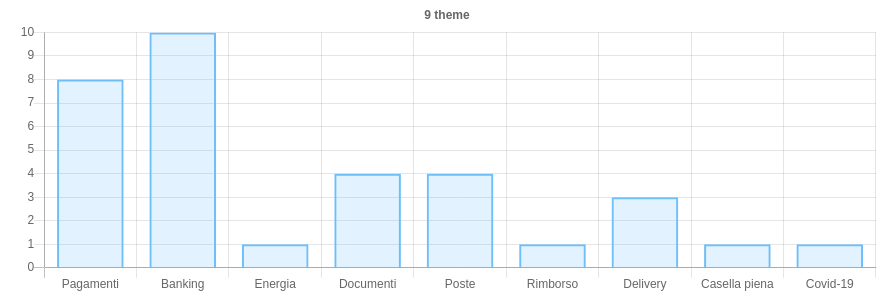

Anche per questa settimana, tra i temi sfruttati per veicolare le campagne malevole sul territorio italiano, emergono in particolar modo i temi Banking e Pagamenti.

Malware della settimana

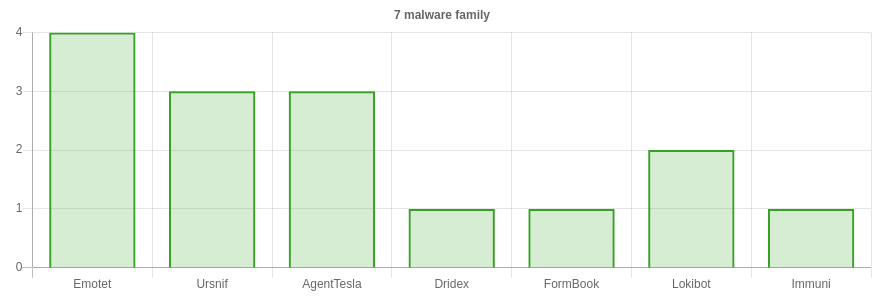

Sono state osservate nello scenario italiano 7 famiglie di malware. Nello specifico, di particolare rilievo questa settimana troviamo le seguenti campagne:

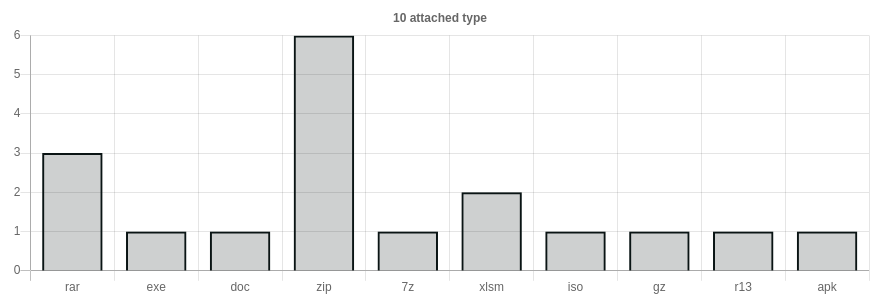

Emotet – ha impegnato la settimana con 4 campagne differenti, rispettivamente a tema “Pagamenti” e “Documenti”. Emotet è stato veicolato tramite allegati di tipo ZIP protetti da password con dentro un file doc.

Ursnif – tre campagne in totale diffuse sfruttando i temi “Pagamenti”, “Documenti” e “Delivery”. La campagna odierna, che richiede il sollecito per il pagamento di una fantomatica fattura Eni gas e luce, risulta identica a quella veicolata in data 18 dicembre del 2020. Gli allegati veicolati sono di tipo ZIP contenenti un documento office oppure direttamente XLSM.

AgentTesla – rilevato negli ultimi tre giorni con tre campagne differenti, rispettivamente a tema “Pagamenti”, “Documenti” e “Delivery” ed allegati di tipo 7Z e RAR. Una sola campagna AgentTesla era rivolta direttamente agli italiani, le altre due sono campagne generiche che hanno comunque coinvolto anche il nostro Paese.

Lokibot – tornato attivo nelle ultime settimane, sono state individuate due campagne malevole di cui una mirata per l’Italia. I temi sfruttati da Lokibot sono “Pagamenti” e “Delivery” mentre gli allegati sono di tipo GZ (R13) e RAR.

Immuni – in realtà trattasi del malware Alien che interessa i sistemi android che è stato veicolato sotto falso nome della app Immuni. Tutti i dettagli della campagna e gli IoC sono riportati nella news del Cert-AgID.

Dridex, Formbook – completano il panorama delle campagne che hanno veicolato malware. Entrambe le campagne sono rivolte all’Italia e sono state veicolate rispettivamente tramite allegato XLSM e ISO contentente un EXE.

Phishing della settimana

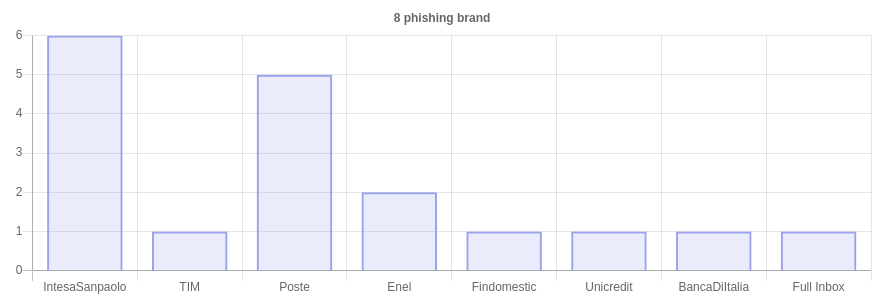

Sono 8 i brand coinvolti nelle campagne di phishing. Anche per questa settimana il settore più colpito è quello bancario e tra i brand più utilizzati emergono ancora una volta IntesaSanpaolo e Poste. Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo – con 6 campagne mirate si conferma ancora una volta il brand più sfruttato dai criminali per il tema “Banking”.

Poste – presente quasi tutte le settimane, segue IntesaSanpaolo con 5 campagne ad-hoc il cui fine è quello di rubare le credenziali di accesso o gli estremi della propria carta.

BancaDItalia e Unicredit – completano il panorama delle campagne di phishing a tema “Banking”.

Enel – sono state rilevate due campagne di phishing, una a tema “Energia” e una “Rimborso”. Lo scopo è quello di sottrarre le credenziali di login al servizio Enel. In entrambi i casi è stato utilizzata la piattaforma di blogspot (di Google) come entry point con immediato redirect verso domini ospitati in Russia.

Tim, Findomestic e Full Inbox – hanno impegnato la settimana con campagne di phishing sporadiche con lo scopo di sottrarre le credenziali delle vittime.

Formati di file principalmente utilizzati per veicolare i malware