Riscontrata una costante nella sequenza di campagne AgentTesla mirate all’Italia

AgentTesla

Come già evidenziato e dettagliatamente documentato in ogni nostro report settimanale, a partire dall’inizio dell’anno è stato registrato un notevole incremento delle campagne AgentTesla mirate all’Italia.

Appena la scorsa settimana il CERT-AGID ha rilevato un’attività particolarmente intensa caratterizzata dall’uso di allegati in formato PDF. Oggi emerge un’altra vasta operazione mirata alla distribuzione di AgentTesla in Italia, che sembra quindi seguire una costante cadenza mensile che dura ormai da circa nove mesi a questa parte.

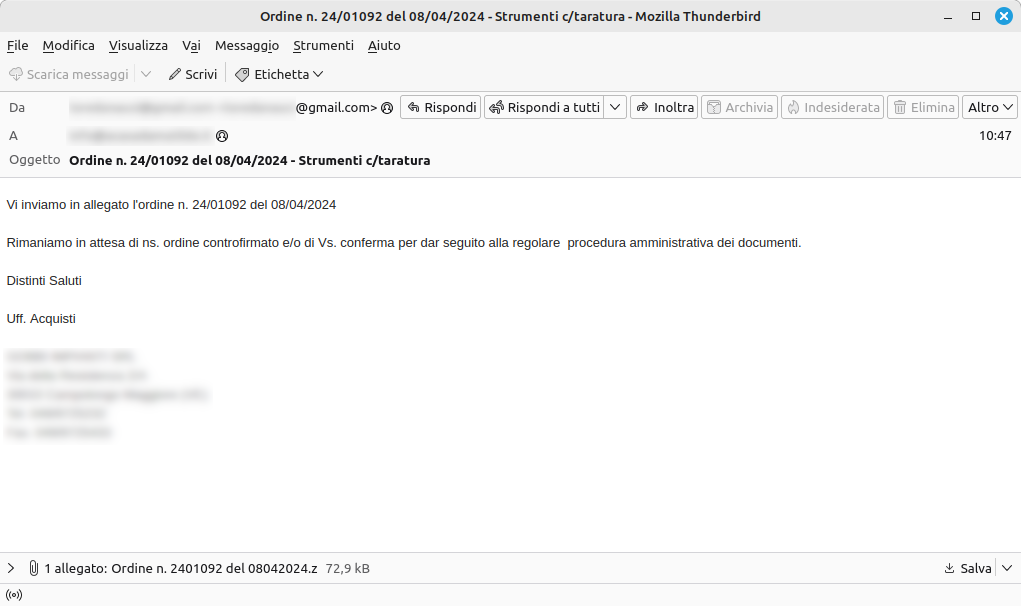

La strategia adottata per promuovere questa campagna cadenzata nel corso dei mesi si è costantemente incentrata sul tema “Ordine“, basandosi di volta in volta su una nuova società SRL italiana realmente esistente.

Anche se il contenuto e, in parte, l’oggetto delle email tendono a variare, l’elemento costante rimane l’allegato: un file compresso in formato .ZIP (o .Z) che include al suo interno un file eseguibile .EXE o un file .SRC sempre con hash differenti.

Il server di comando e controllo

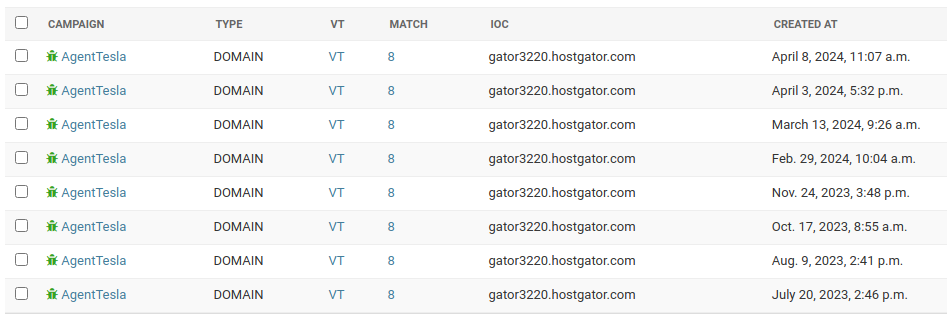

Sebbene le tecniche adottate varino di volta in volta, il server di comando e controllo (C2) coinvolto è stato già identificato svariate volte dal CERT-AGID a partire dal mese di luglio 2023.

Il costante riutilizzo dello stesso server C2 lascia ipotizzare che gli aggressori continuino a utilizzare infrastrutture conosciute, contando probabilmente sulla lentezza delle difese o sull’inefficacia delle misure di mitigazione finora adottate in Italia.

Loader differenti

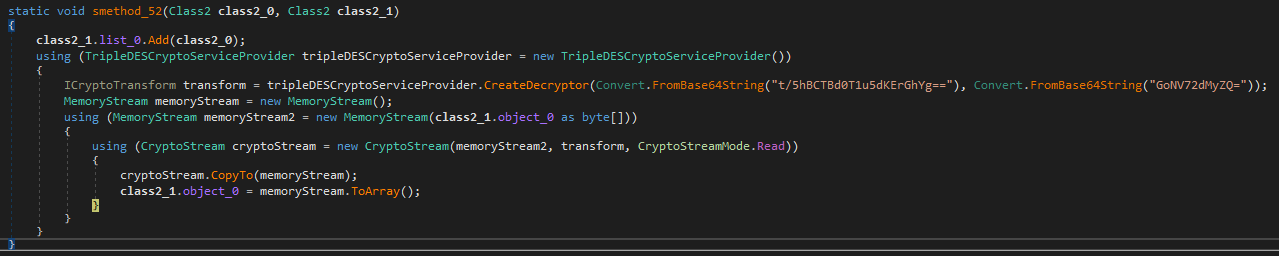

Il loader iniziale impiegato per procedere attraverso le fasi successive fino al raggiungimento della DLL finale cambia ad ogni iterazione, alternandosi tra versioni a 64 bit e a 32 bit. Nella campagna di luglio 2023, le risorse erano state decifrate utilizzando l’algoritmo AES, mentre nell’ultima ondata si è optato per l’uso del Triple DES.

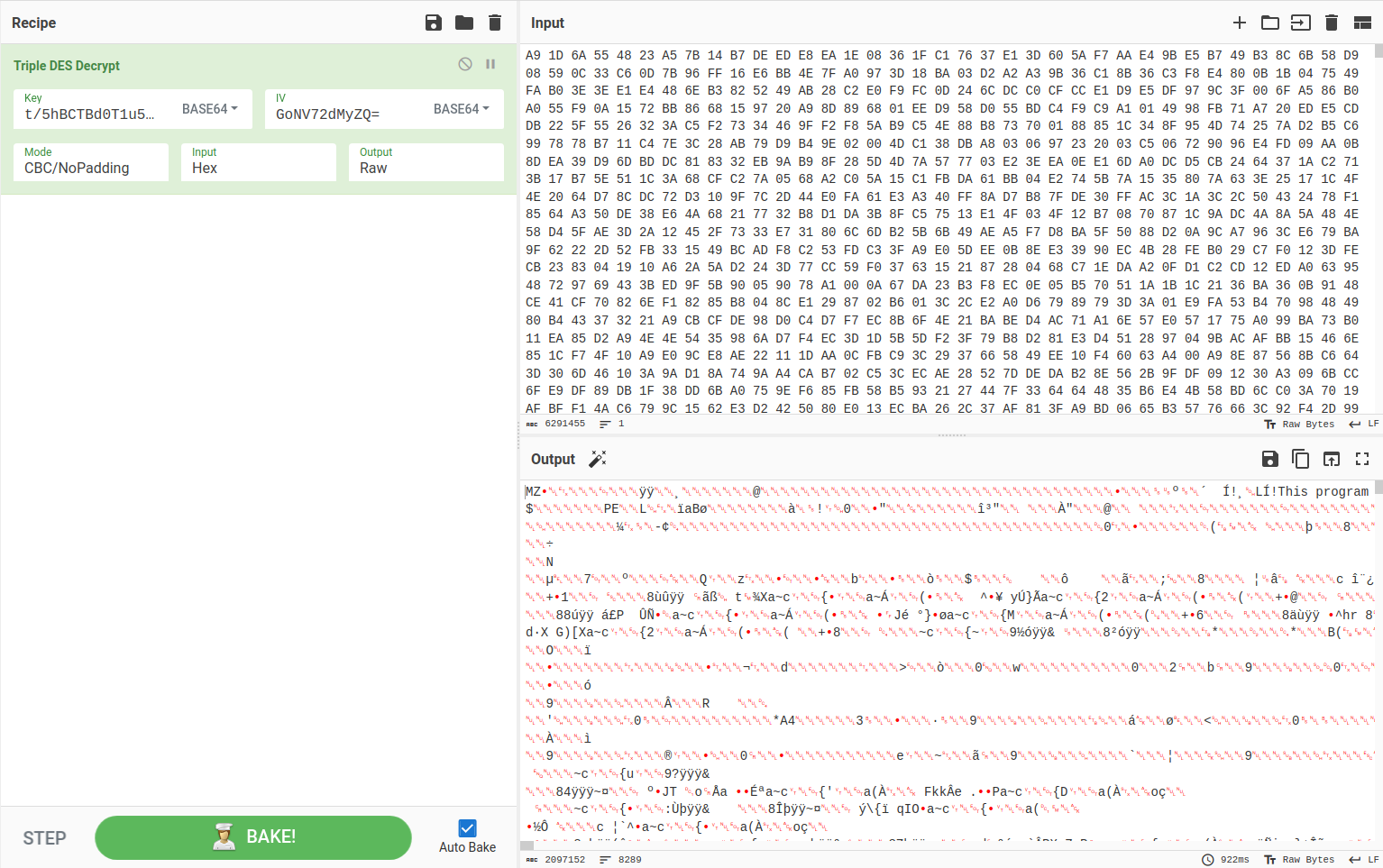

Le chiavi, integrate direttamente nel sistema, risultano facilmente individuabili. In questo specifico scenario è stata impiegata una ricetta CyberChef per decifrare la fase iniziale e quindi ottenere la prima DLL:

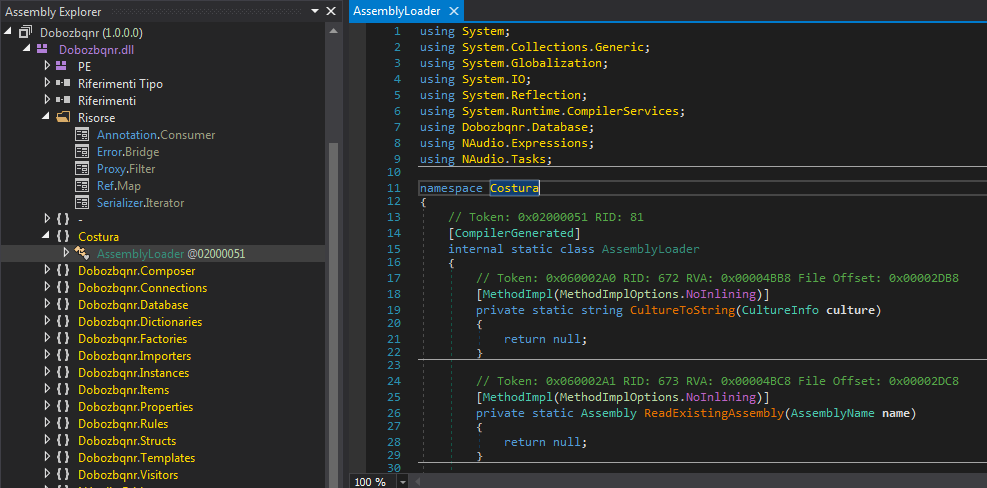

AssemblyLoader finale

Il loader finale adottato da AgentTesla è Costura, un progetto open source proposto come alternativa a ILMerge. Questa libreria è appositamente utilizzata per caricare in memoria il payload durante l’esecuzione. Anche questo elemento è ormai una costante:

Conclusioni

L’intera campagna in esame agisce quasi esclusivamente utilizzando la memoria RAM, sottolineando l’essenziale necessità di implementare, per maggiore sicurezza, scansioni della memoria sia in tempo reale che in background. Questo approccio, ormai utilizzato dalla maggior parte dei malware, evidenzia l’elevata complessità dei metodi impiegati dagli attaccanti per aggirare i convenzionali meccanismi di sicurezza che si affidano ancora alle scansioni della memoria persistente. Il fatto che l’unico elemento della campagna a essere effettivamente salvato sul disco rigido sia l’allegato iniziale, dimostra una raffinata capacità di mascheramento ed evidenzia la cruciale necessità di un’attenta sorveglianza indispensabile per individuare l’attacco sin dalle prime fasi, al fine di scongiurare violazioni del sistema più vaste e dannose.

Come già anticipato, l’identificazione ripetuta del server di comando e controllo (C2) suggerisce che gli aggressori persistono nell’uso di infrastrutture già note, presumibilmente facendo leva sulla lentezza delle reazioni difensive o sulla possibile inefficacia delle strategie di mitigazione implementate in Italia. Questo potrebbe indicare non solo una conoscenza approfondita del panorama della sicurezza italiano da parte degli attaccanti ma anche un calcolato approccio che fa affidamento sulle tattiche che hanno dimostrato successo in passato.

Tale scenario pone in evidenza la necessità critica di accelerare la risposta alle minacce e di rafforzare le misure di sicurezza, includendo l’aggiornamento tempestivo dei sistemi di rilevamento e la revisione continua delle politiche di sicurezza per contrastare efficacemente queste minacce persistenti.

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli per il contrasto di questa campagna, vengono di seguito riportati gli IoC rilevati, già condivisi con le Pubbliche Amministrazioni accreditate al Flusso IoC del CERT-AgID.

Link: Download IoC