Sintesi riepilogativa delle campagne malevole nella settimana del 4 – 10 ottobre

riepilogo

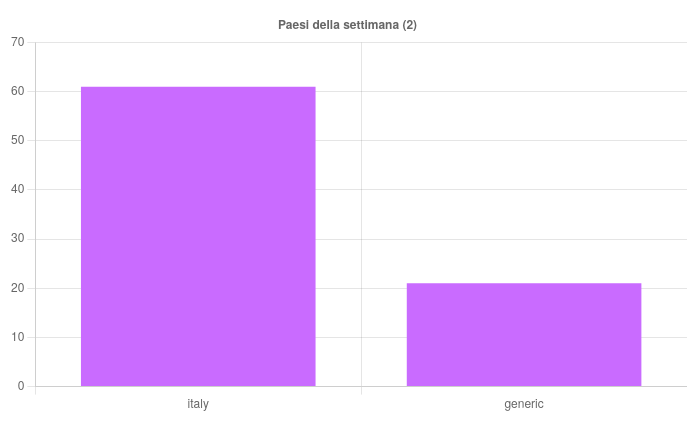

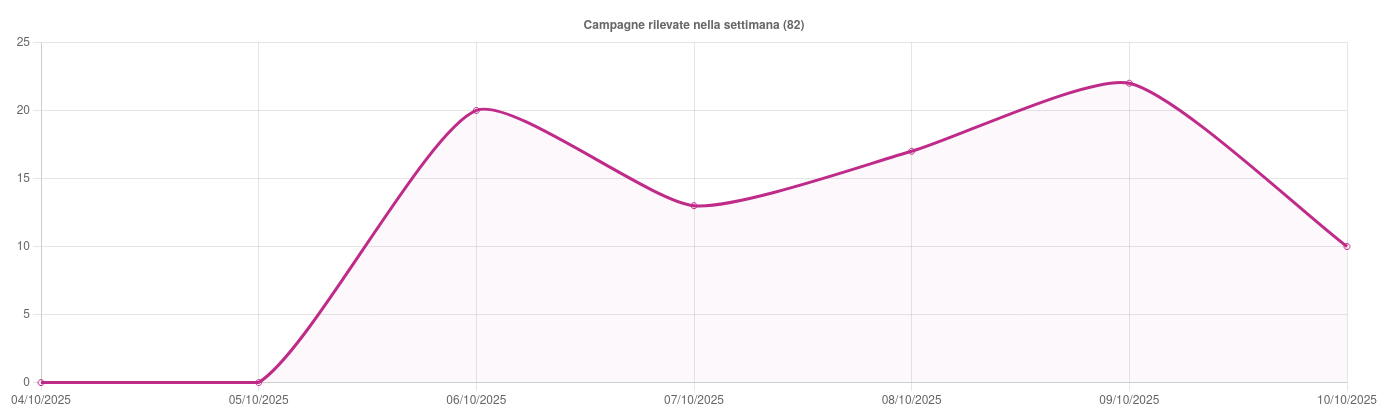

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 82 campagne malevole, di cui 61 con obiettivi italiani e 21 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 875 indicatori di compromissione (IoC) individuati.

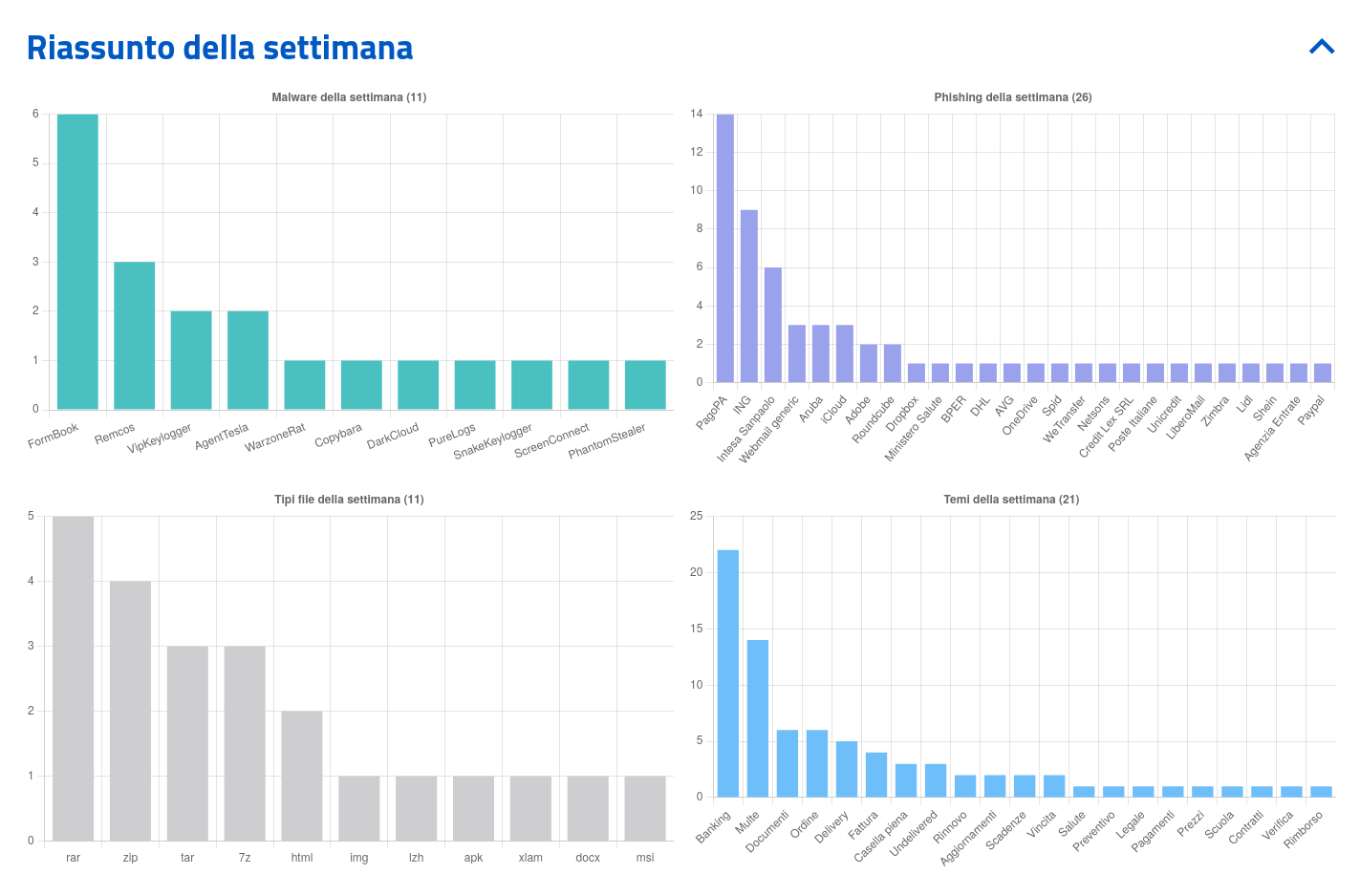

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

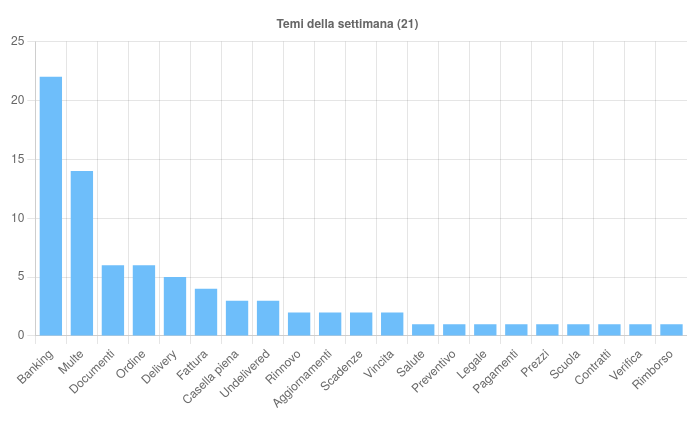

Sono 21 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

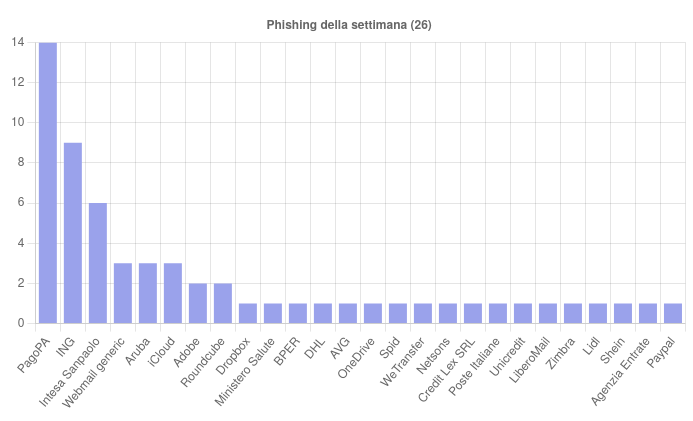

- Banking – Argomento sfruttato in 22 campagne, tutte veicolate via email e principalmente italiane. La maggior parte delle attività osservate è costituita da campagne italiane di phishing ai danni di ING, Intesa Sanpaolo, Unicredit e BPER, con l’obiettivo di sottrarre credenziali d’accesso ai conti online e dati sensibili. Il tema è stato utilizzato anche per la distribuzione di diversi malware, tra cui Formbook, Remcos, Copybara e VipKeylogger, impiegati per il furto di informazioni e credenziali.

- Multe – Tema sfruttato in 14 campagne italiane, tutte veicolate tramite email, che fanno leva sul nome di PagoPA per ingannare gli utenti. I messaggi si presentano come presunte notifiche di sanzioni o avvisi di pagamento, con l’obiettivo di indurre le vittime a fornire informazioni personali e i dati delle carte di pagamento elettroniche.

- Documenti – Argomento sfruttato in sei campagne, sia italiane che generiche, veicolate principalmente tramite email. Le campagne di phishing utilizzano i nomi di OneDrive, WeTransfer e Dropbox per indurre gli utenti a inserire le proprie credenziali di accesso a servizi cloud. Il tema è stato inoltre impiegato per la distribuzione di diversi malware, tra cui ScreenConnect e VipKeylogger, utilizzati per il controllo remoto dei dispositivi e il furto di informazioni sensibili.

- Ordine – Tema sfruttato in sei campagne, sia italiane che generiche, veicolate tramite email che simulano comunicazioni relative a ordini o spedizioni. Le campagne sono finalizzate alla diffusione di diversi malware tra cui AgentTesla, Formbook, PureLogs e SnakeKeylogger, utilizzati per sottrarre credenziali, dati sensibili e informazioni.

- Delivery – Tema sfruttato in cinque campagne, sia italiane che generiche, veicolate tramite email che simulano comunicazioni di spedizioni o consegne da parte di corrieri e servizi postali. Le campagne di phishing utilizzano i nomi di DHL e Poste Italiane per indurre le vittime a cliccare su link malevoli o fornire dati personali. Il tema è stato inoltre impiegato per diffondere diversi malware, tra cui DarkCloud, WarzoneRAT e Formbook.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Fra le varie campagne malevole osservate, si è registrato un numero significativo di phishing che si spacciano per notifiche di multe da parte di PagoPA. Le campagne di tale natura, sempre costanti e molto frequenti negli ultimi mesi, in questa settimana hanno raggiunto una quantità particolarmente elevata.

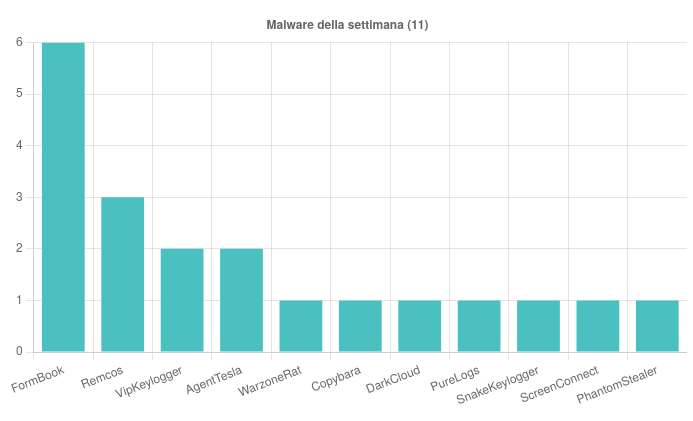

Malware della settimana

Sono state individuate, nell’arco della settimana, 11 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

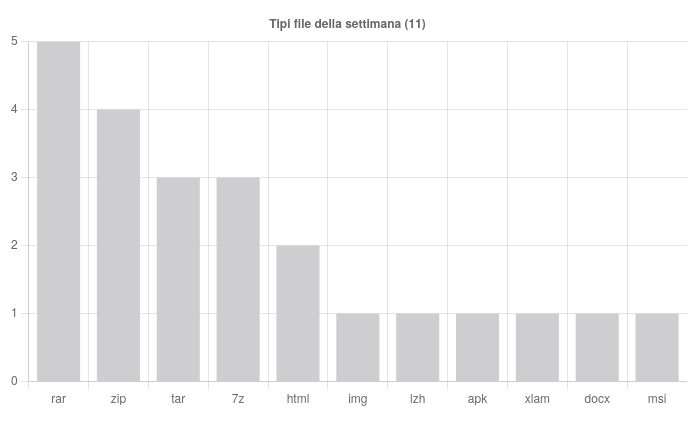

- FormBook – Scoperte una campagna italiana a tema “Banking” e cinque campagne generiche a tema “Banking” e “Contratti”, “Ordine”, “Delivery” diffuse tramite email contenti allegati di vari formati quali ZIP, Z, 7Z, TAR, RAR e DOCX.

- Remcos – Rilevata una campagna italiana “Banking” e due campagne generiche “Prezzi” e “Legale” veicolate con allegati ZIP, LZH e TAR.

- AgentTesla – Individuate due campagne italiane ad argomento “Ordine” distribuite mediante email con allegati RAR e TAR.

- VipKeylogger – Rilevate due campagne generiche a tema “Documenti” e“Banking”, entrambe veicolate per mezzo di email contenti allegati RAR.

- Copybara – Scoperta una campagna italiana “Banking” diffusa tramite SMS contenenti link che permettono di scaricare il file APK malevolo.

- WarzoneRat – Individuata una campagna italiana a tema “Delivery” e diffusa mediante allegato IMG.

- Individuate infine alcune campagne generiche DarkCloud, PhantomStealer, PureLogs, ScreenConnect, SnakeKeylogger che hanno sfruttato i temi “Delivery”, “Fattura”, “Documenti” e “Ordine” e sono state veicolate tramite email con allegati 7Z, ZIP, MSI e XLAM.

Phishing della settimana

Sono 26 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, ING e Intesa Sanpaolo.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche