Sintesi riepilogativa delle campagne malevole nella settimana del 3 – 9 maggio

riepilogo

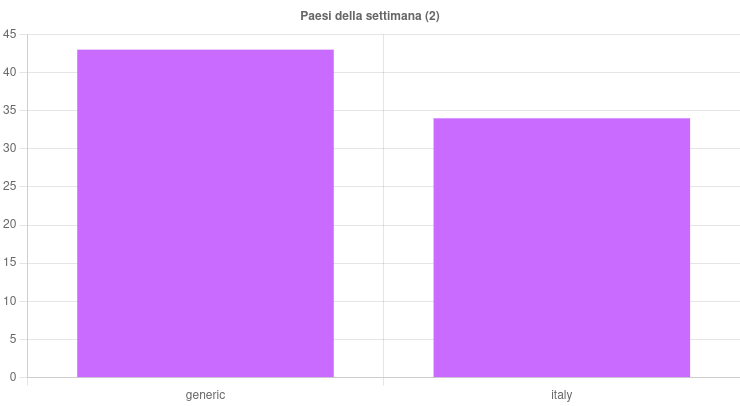

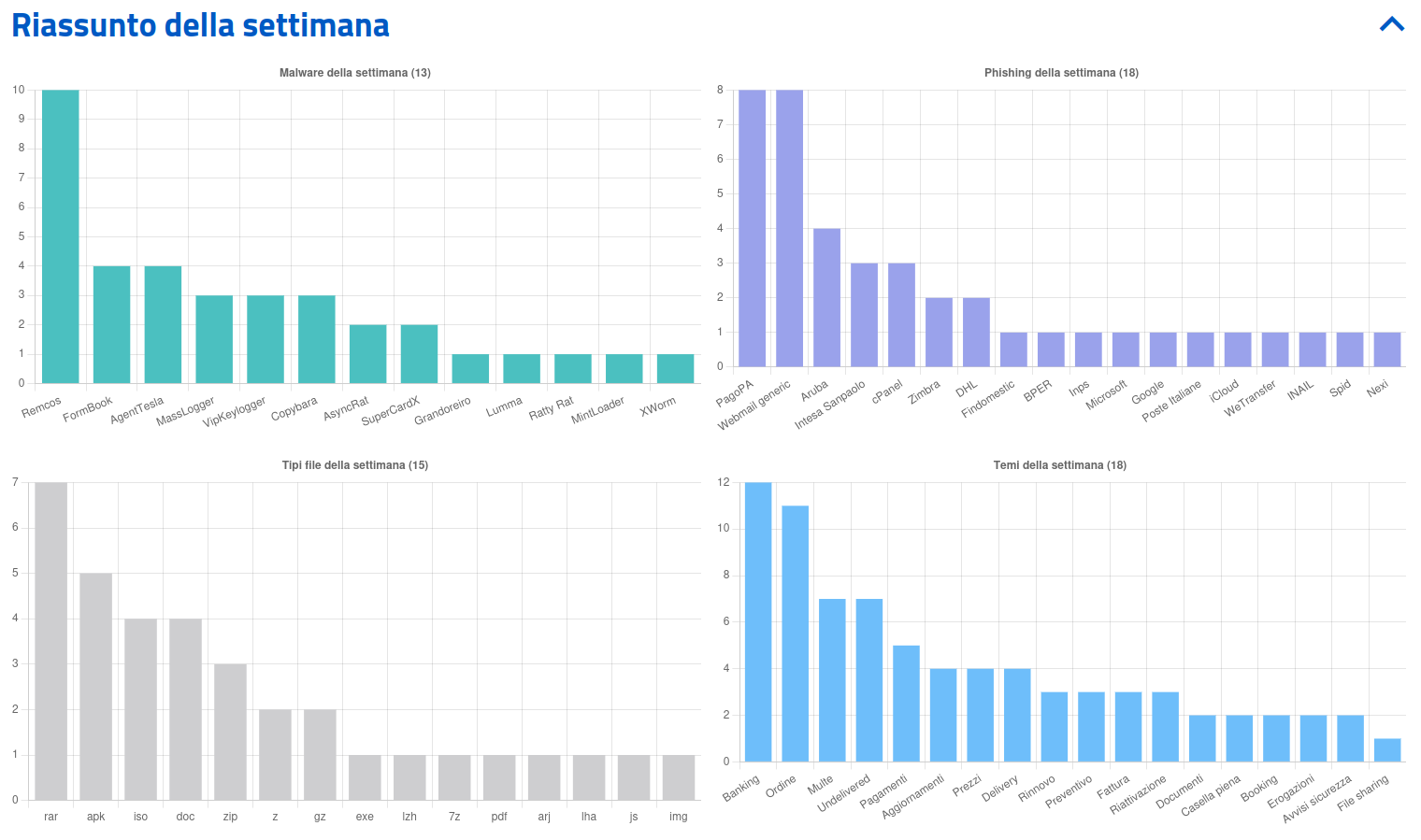

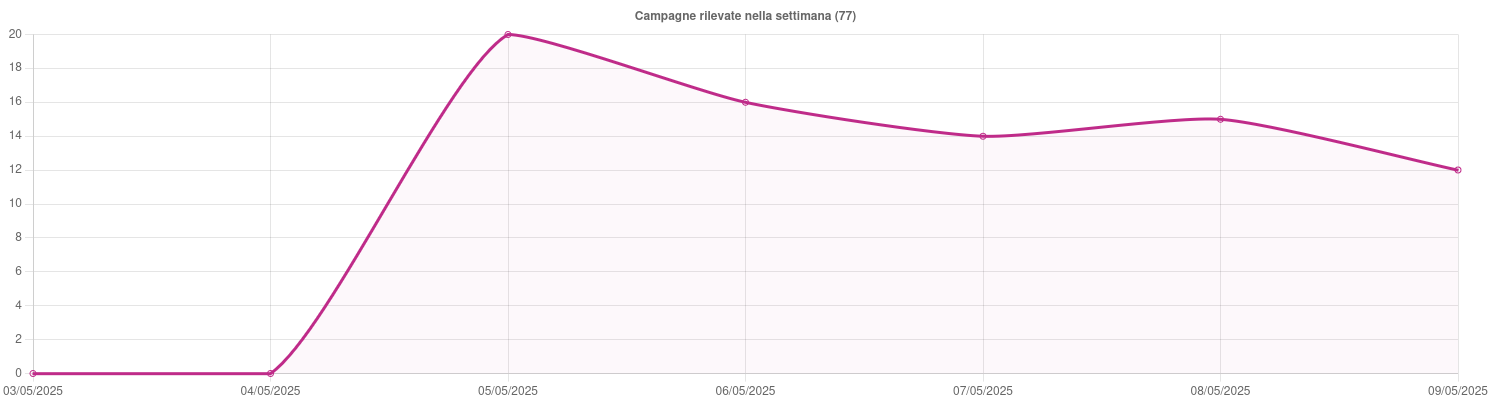

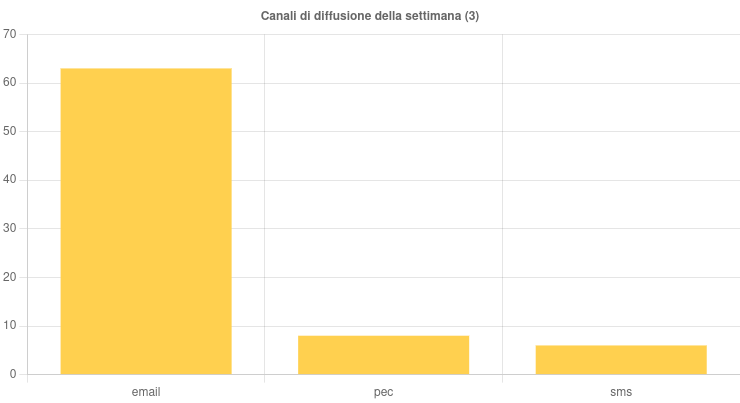

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 77 campagne malevole, di cui 34 con obiettivi italiani e 43 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 981 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

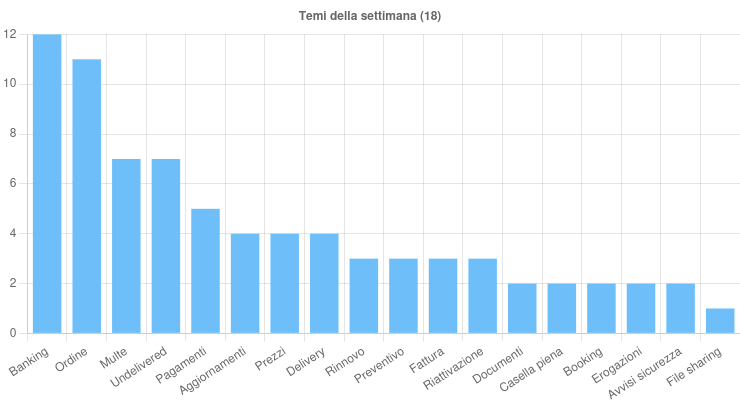

Sono 18 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Nelle campagne italiane, il tema è stato utilizzato per veicolare i malware SuperCardX (via PEC e via SMS), Copybara (via SMS e via email) e Remcos (via email), nonché per cinque campagne di phishing via PEC rivolte a utenti Findomestic, BPER e Intesa Sanpaolo. Nell’unica campagna generica riscontrata è stato impiegato per diffondere il malware XWorm via email.

- Ordine – Argomento adoperato in undici campagne generiche. Utilizzato per veicolare i malware FormBook, Remcos , MassLogger, AgentTesla, AsyncRat e VIPKeylogger, tutte diffuse via e-mail.

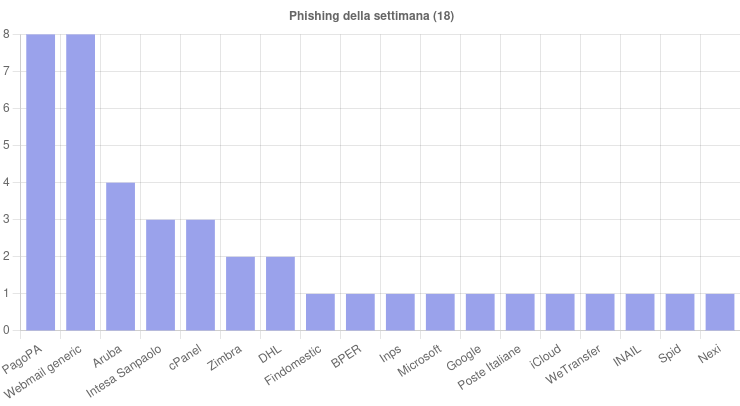

- Multe – Tema principalmente sfruttato in sette campagne italiane di phishing via email ai danni di PagoPA, tramite avvisi di finte multe.

- Undelivered – Argomento adoperato in quattro campagne generiche di phishing via email: utilizzato per sottrarre credenziali di servizi webmail generici e di cPanel.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha avuto evidenza di una campagna di phishing mirata agli utenti SPID. Questa campagna utilizza in modo illecito il nome e il logo di AgID, sfruttando inoltre il dominio fraudolento ‘agidgov[.]com‘, non riconducibile all’Agenzia. L’obiettivo è sottrarre le credenziali SPID, copie di documenti di identità e video registrati secondo specifiche istruzioni per la procedura di riconoscimento. Ulteriori dettagli nella news del CERT-AGID.

- È stata individuata una nuova campagna malevola che sfrutta MintsLoader, un loader basato su PowerShell, per diffondere il malware Stealc, un information stealer attivo come Malware-as-a-Service (MaaS) dal gennaio 2023. La catena di infezione ha inizio con email inviate da caselle PEC compromesse, che contengono link a file JavaScript offuscati. Le azioni di contrasto sono state attuate con il supporto dei Gestori PEC. Ulteriori dettagli nella news dedicata.

- Persistono le campagne di phishing che sfruttano illecitamente il nome e il logo di PagoPA. Le e-mail fraudolente, camuffate da richieste di pagamento per presunte multe stradali, mirano a carpire dati personali e dettagli delle carte di credito. Maggiori informazioni e gli Indicatori di Compromissione (IoC) sono disponibili nella notizia dedicata.

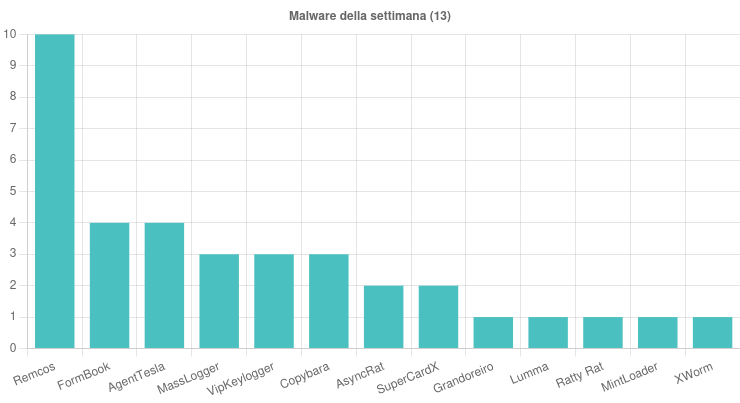

Malware della settimana

Sono state individuate, nell’arco della settimana, 13 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

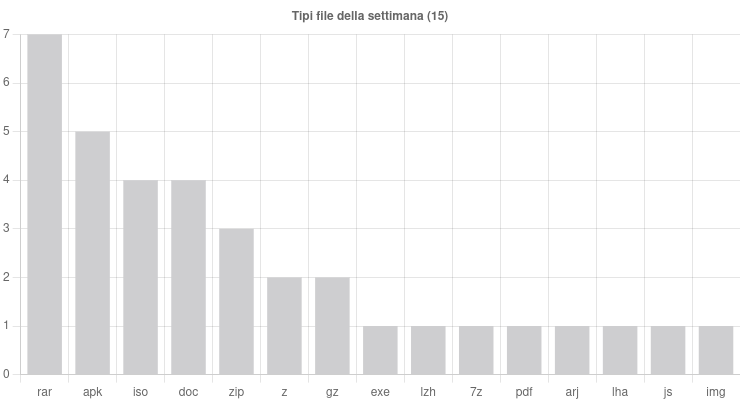

- Remcos – Individuata una campagna italiana a tema “Banking” diffusa tramite email con allegato GZ e nove campagne generiche a tema “Booking”, “Ordine”, “Preventivo”, “Prezzi” e “Delivery” diffuse tramite email con diversi allegati, tra i quali LZH, DOC, DOCX, RAR e ARJ.

- FormBook – Rilevate quattro campagne generiche a tema “Ordine”, “Pagamenti” e “Prezzi” diffuse tramite email con allegati 7Z, LHA e RAR.

- AgentTesla – Scoperte tre campagne generiche a tema “Preventivo”, “Ordine” e “Prezzi” diffuse via email con allegati ISO e IMG.

- MassLogger – Identificate tre campagne generiche a tema “Ordine”, “Aggiornamenti” e “Pagamenti” diffuse via email con allegati GZ e RAR.

- VipKeylogger – Segnalate tre campagne generiche a tema “Ordine” diffuse via email con allegati ISO, ZIP e Z.

- Copybara – Individuate due campagne italiane a tema “Banking” diffuse via SMS.

- AsyncRat – Rilevate due campagne generiche a tema “Ordine” e “Booking” diffuse via email con allegati Z.

- SuperCardX – Riscontrate due campagne italiane a tema “Banking” diffuse via PEC e SMS.

- Grandoreiro – Identificata una campagna generica a tema “Documenti” diffusa via email con allegato ZIP.

- Lumma – Evidenziata una campagna generica a tema “Documenti” veicolata via email.

Phishing della settimana

Sono 18 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, Aruba e Webmail generica.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche