Sintesi riepilogativa delle campagne malevole nella settimana del 26 luglio – 1 agosto

riepilogo

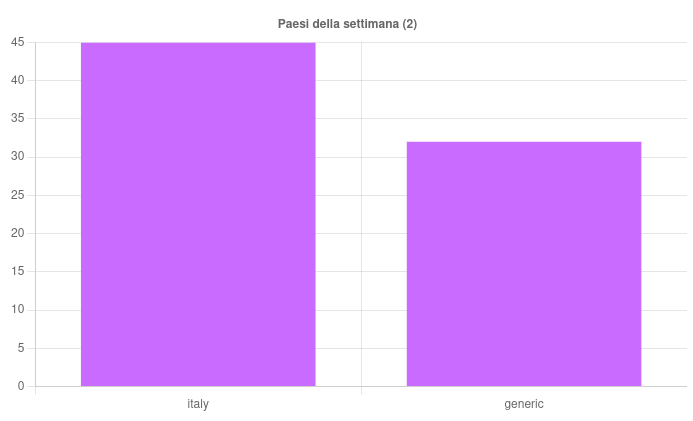

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 77 campagne malevole, di cui 45 con obiettivi italiani e 32 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 828 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

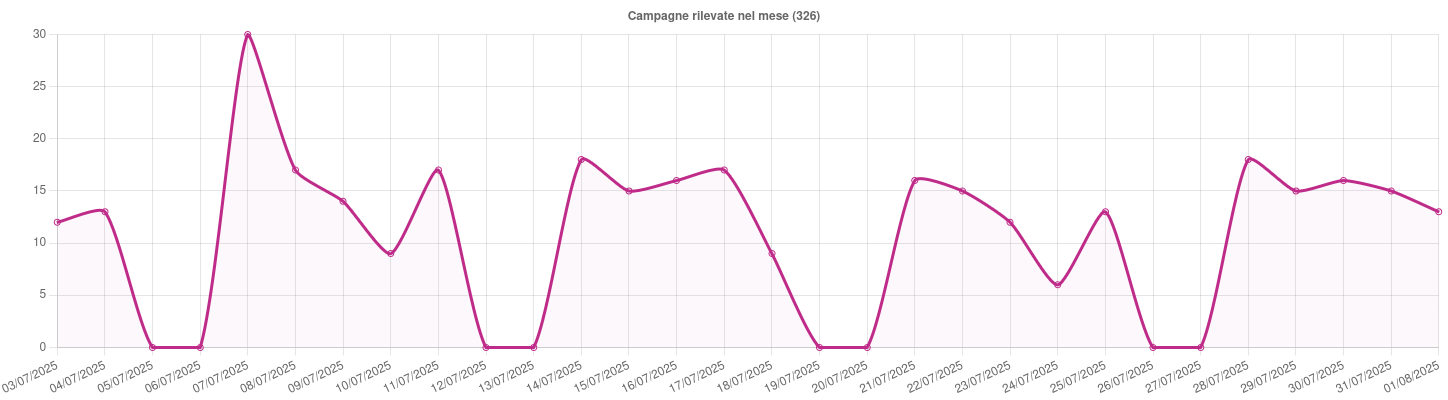

Andamento del mese di luglio

I temi più rilevanti della settimana

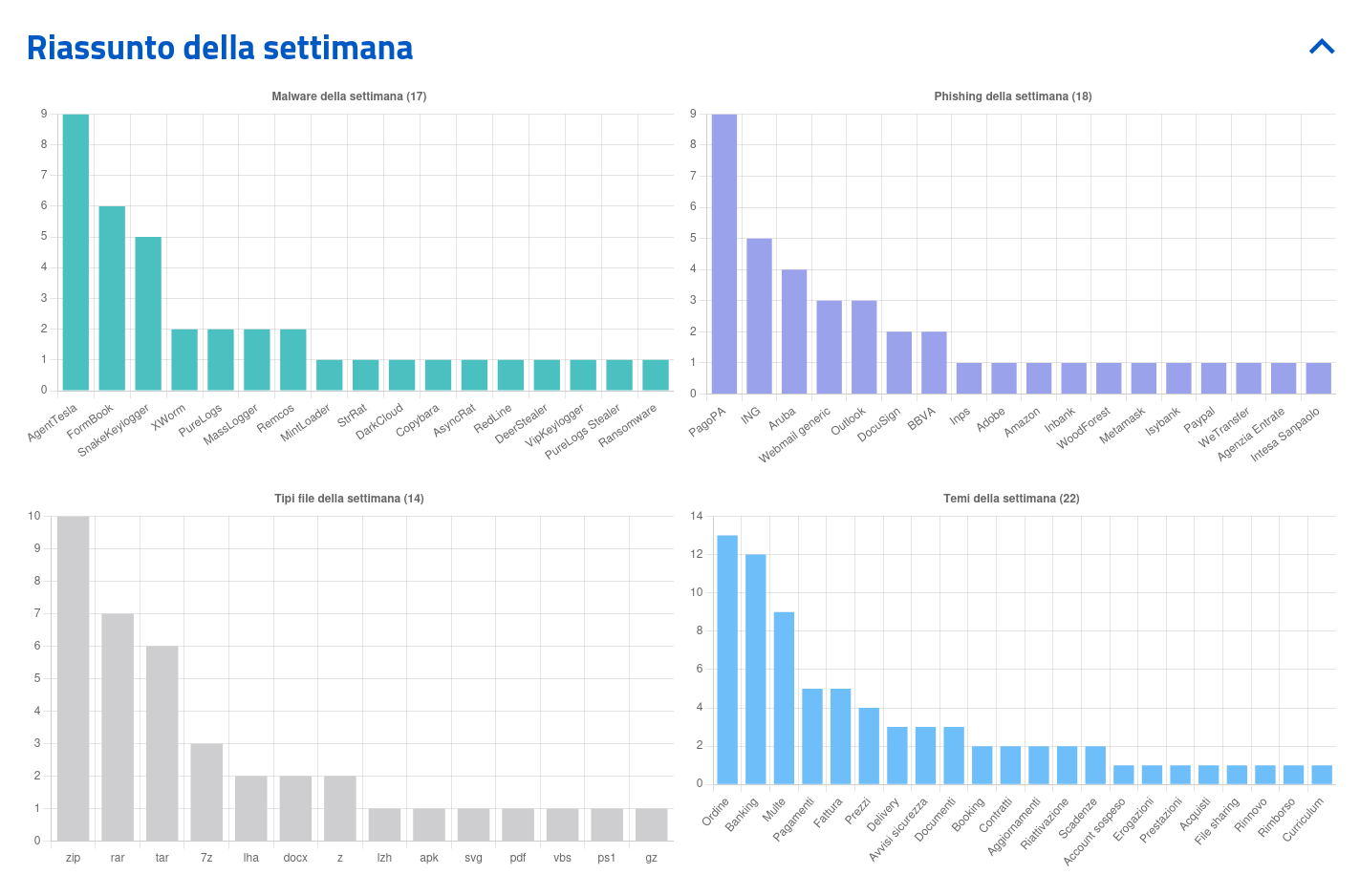

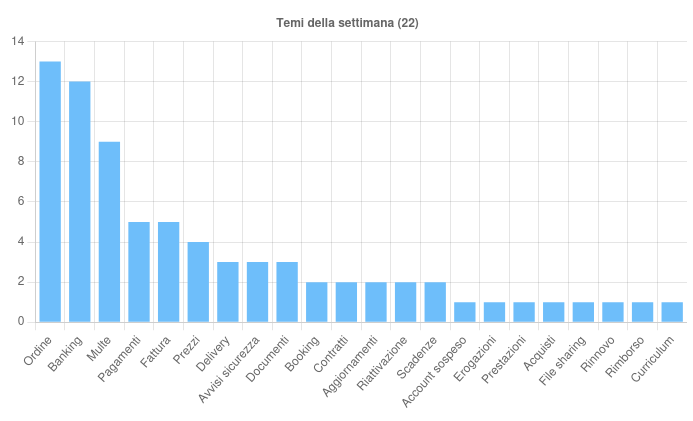

Sono 22 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Ordine – Argomento sfruttato per ben tredici campagne: un solo caso di phishing italiano ai danni di Adobe, mentre le dodici rimanenti, sia italiane che generiche, sono finalizzate alla diffusione di software dannoso. I malware veicolati includono AgentTesla, FormBook, VipKeylogger, RedLine, SnakeKeylogger e PureLogs.

- Banking – Tema usato in numerose campagne italiane di phishing via email che sfruttano il nome di istituti bancari per trarre in inganno le vittime. In particolare, sono state osservate dieci campagne italiane che sfruttano brand come ING, Intesa Sanpaolo, BBVA, Isybank e Inbank, con l’obiettivo di sottrarre credenziali o dati personali. A queste si aggiunge una campagna italiana volta a distribuire il malware Copybara, diffusa mediante finte comunicazioni di istituti bancari, con l’obiettivo di infettare dispositivi Android.

- Multe – Tema sfruttato in nove campagne di phishing italiane, tutte veicolate via email e camuffate da comunicazioni ufficiali del servizio PagoPA. I messaggi segnalano presunte sanzioni amministrative non saldate, con l’obiettivo di spingere l’utente a cliccare su link malevoli e fornire i dati delle carte di pagamento.

- Pagamenti – Tema sfruttato per cinque campagne email, di cui quattro mirate alla diffusione di malware e una di phishing. I malware veicolati sono Remcos, XWorm e SnakeKeylogger. Una delle campagne, di natura italiana, abusa del brand Outlook per finalità di phishing.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha avuto evidenza di una nuova campagna di phishing mirata agli utenti dell’Istituto Nazionale della Previdenza Sociale (INPS). La finta pagina web riproduce l’interfaccia del sito ufficiale dell’Ente, con l’obiettivo di sottrarre dati e documenti personali delle vittime da usare per il furto di identità, come più volte evidenziato in precedenza. Fra i documenti di cui viene richiesto il caricamento figurano: carta d’identità, patente, tessera sanitaria e ultime tre buste paga.

- È stata rilevata e contrastata, con il supporto dei gestori PEC, una nuova campagna italiana di malspam veicolata tramite caselle PEC compromesse. Il fine è stato la diffusione di malware attraverso MintLoader. Le tecniche adottate sono quelle già sfruttate nelle simili campagne precedenti: abuso di domini .top, utilizzo di Domain Generation Algorithm (DGA) per generare dinamicamente gli indirizzi malevoli e utilizzo di script JS e PS1 per la distribuzione del payload. Questa volta però, con una strategia osservata per la seconda volta e finalizzata a contrastare i rilevamenti automatici dei gestori, le email malevole non contengono link diretti, ma un archivio ZIP con all’interno un HTML che rinvia al download del primo file JS della catena.

- Il CERT-AGID è venuto a conoscenza di una nuova campagna che sfrutta le vulnerabilità note come ToolShell, relative a SharePoint on-premise, per diffondere il ransomware 4L4MD4R – una variante del ransomware Mauri870 – tramite download da dominio italiano. Lo sfruttamento collettivo di queste vulnerabilità, recentemente scoperte e corrette da Microsoft, permette la deserializzazione di dati non attendibili e l’esecuzione remota di codice. Ciò consente a un attaccante remoto non autenticato di eseguire codice arbitrario sulle istanze vulnerabili. La scoperta nasce a seguito di un tentativo di attacco fallito, nel quale i criminali hanno cercato di usare un loader per scaricare ed eseguire il file 4l4md4r.exe. Questo ransomware, scritto in GoLang, cripta i file delle vittime e chiede un riscatto di 0,005 BTC. La richiesta di riscatto viene comunicata tramite due file HTML generati sul desktop: DECRYPTION_INSTRUCTIONS.html (la nota di riscatto) e ENCRYPTED_LIST.html (l’elenco dei file criptati).

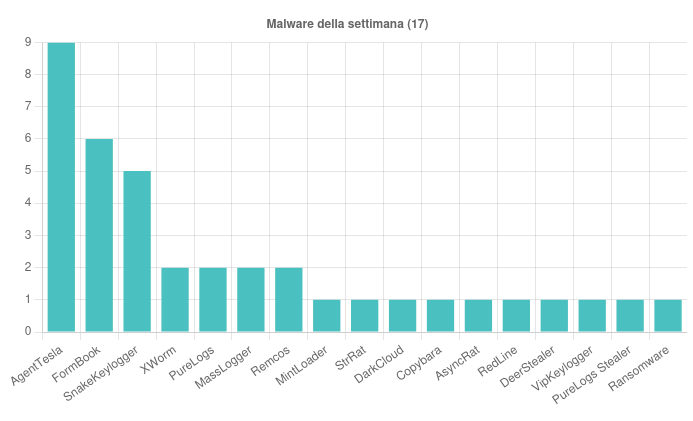

Malware della settimana

Sono state individuate, nell’arco della settimana, 17 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- AgentTesla – Rilevate sei campagne italiane e tre generiche a tema “Ordine” e “Acquisti” distribuite tramite email con allegati ZIP, RAR, Z e TAR.

- FormBook – Scoperte sei campagne generiche a tema “Delivery”, “Prezzi” e “Ordine” diffuse via email con allegati DOCX, LZH, TAR, ZIP e 7Z.

- SnakeKeylogger – Individuate cinque campagne generiche “Pagamenti”, “Ordine”, “Fattura” e “Prezzi” veicolate attraverso email con allegati ZIP, RAR e 7Z.

- MassLogger – Rilevate due campagne generiche “Documenti” e “Contratti” veicolate con email con allegati ZIP e RAR.

- PureLogs – Individuate due campagne generiche “Booking” e “Ordine” diffuse tramite allegati ZIP e PDF.

- Remcos – Scoperte una campagna italiana “Pagamenti” e una campagna generica “Banking”, entrambe distribuite con file compressi allegati.

- MintLoader – Rilevata una campagna italiana “Fattura” veicolata mediante comunicazioni PEC con allegato ZIP.

- Copybara – Individuata una campagna italiana “Banking” diffusa tramite SMS contenenti link per scaricare APK malevoli.

- DeerStealer – Scoperta una campagna italiana “Booking” diffusa con email contenenti link a finti Captcha.

- Rilevate infine diverse campagne italiane che distribuiscono i malware AsyncRat, VipKeylogger, XWorm, PureLogs Stealer e alcune campagne generiche DarkCloud, RedLine, StrRat.

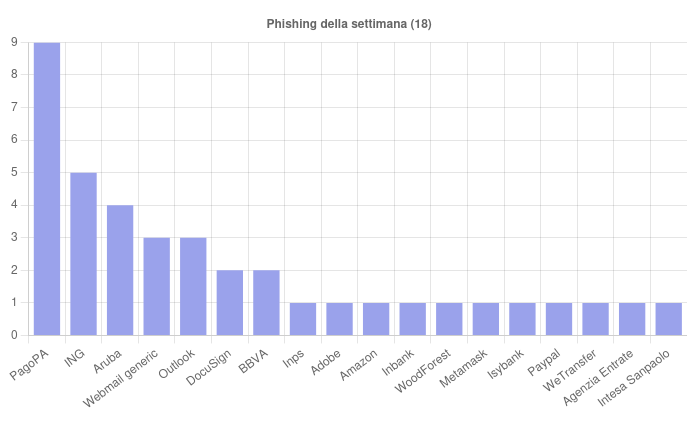

Phishing della settimana

Sono 18 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, Aruba, ING, Outlook e le campagne di Webmail non brandizzate.

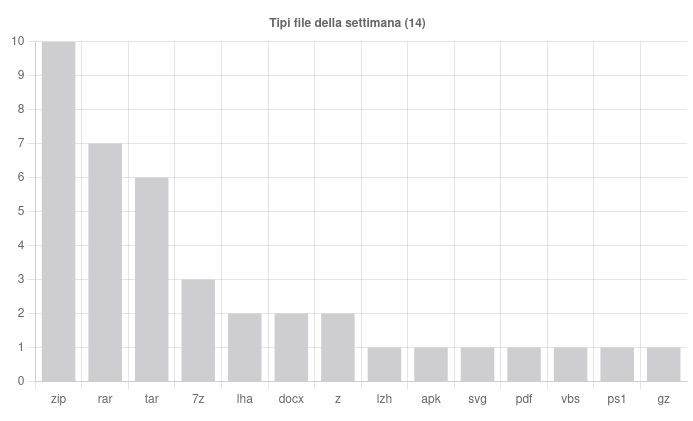

Formati di file principalmente utilizzati per veicolare i malware

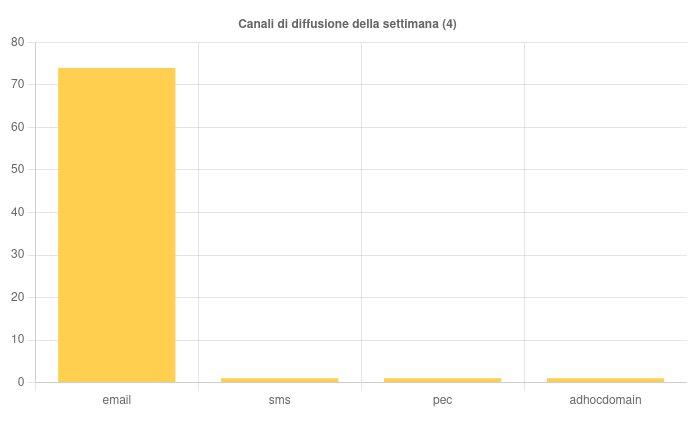

Canali di diffusione

Campagne mirate e generiche