Sintesi riepilogativa delle campagne malevole nella settimana del 10 – 16 luglio 2021

riepilogo

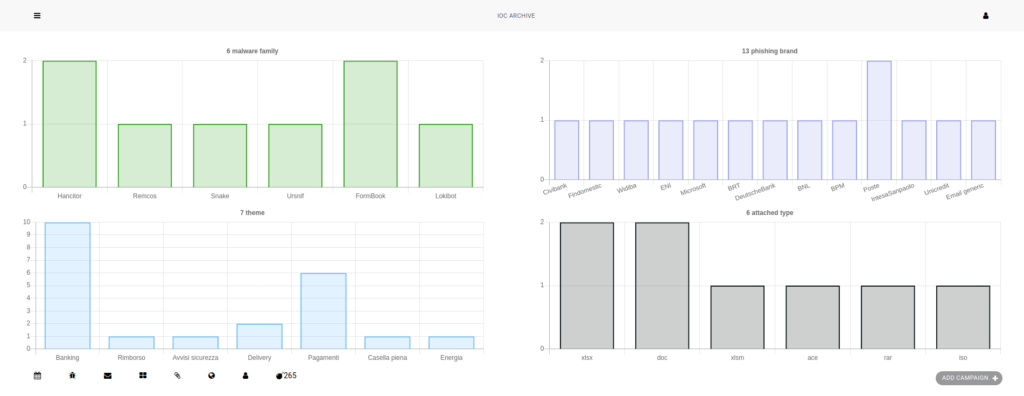

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 22 campagne malevole di cui 19 con obiettivi italiani e 3 generiche veicolate anche in Italia, mettendo a disposizione dei suoi enti accreditati i relativi 265 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

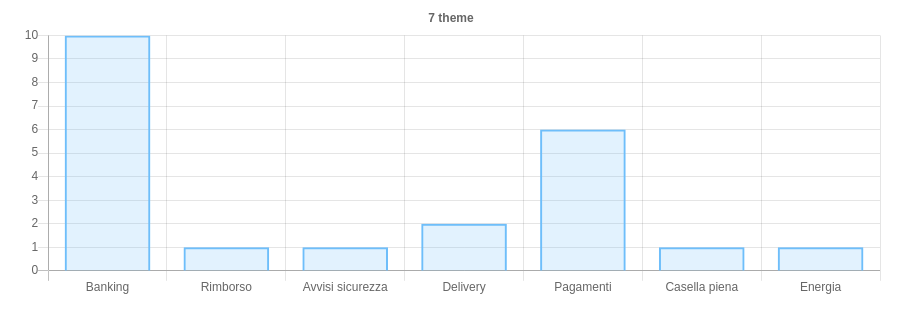

Sono 7 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano: Banking per la campagne di phishing che interessano il settore bancario, mentre gli altri temi sono stati utilizzati principalmente per veicolare malware.

Malware della settimana

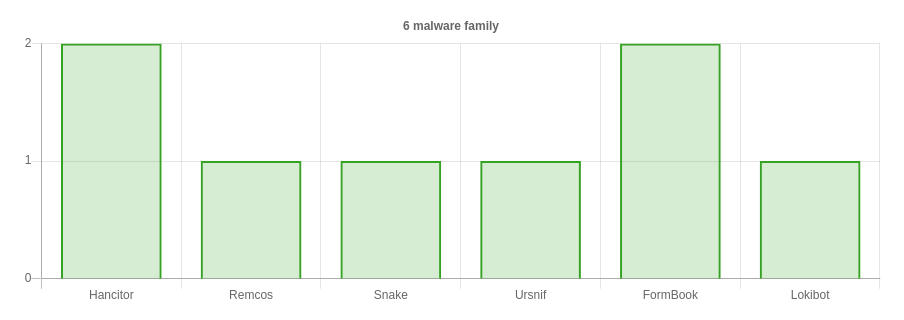

Sono state osservate nello scenario italiano 6 famiglie di malware per un totale di 8 campagne. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

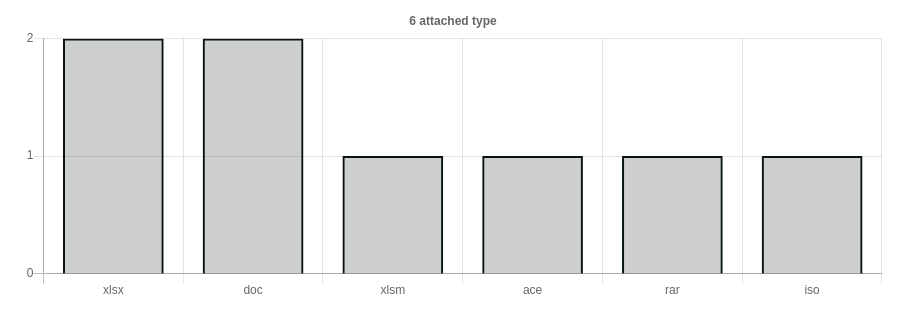

FormBook – due campagne italiane a tema “Pagamenti” veicolate via email con allegati ACE e XLSX.

Hancitor – rilevate per la prima volta due campagne italiane a tema “Pagamenti” e link che puntano al download di file DOC (un falso DocuSign) dotato di macro il cui scopo è quello di installare il malware FickerStealer.

Lokibot – campagna generica a tema “Pagamenti” veicolata in Italia con allegati XLSX.

Ursnif – campagna italiana a tema “Energia” propone in allegato un file XLSM.

Snake – a distanza di due mesi torna in Italia la campagna Snake keylogger a tema “Pagamenti” e allegati RAR.

Remcos – dopo una pausa di due mesi è stata individuata una nuova campagna italiana a tema “Delivery” per veicolare Remcos tramite email con allegati ISO.

Phishing della settimana

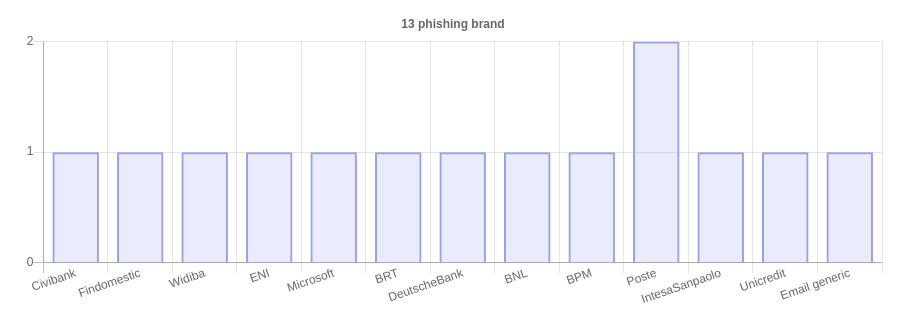

Sono 13 i brand coinvolti nelle campagne di phishing che hanno interessato prevalentemente il settore bancario. Sempre più frequenti le campagne veicolate tramite SMS (smishing) con abuso dei servizi di Short URL.

Poste – è il brand più sfruttato della settimana con due campagne ad-hoc di cui una veicolata tramite SMS.

BNL, BPM , Findomestic, Civibank, Widiba, Deutshe, Intesa Sanpaolo e Unicredit – completano il panorama delle campagne di phishing a tema “Banking”.

ENI – campagna di phishing a tema “Rimborso” il cui scopo è quello di sottrarre le credenziali email dei clienti Eni Gas e Luce.

BRT – campagne a tema “Delivery” ai danni di clienti BRT.

Microsoft – campagna Scam italiana a tema “Avvisi di sicurezza” che invita ad installare un software per il controllo remoto al fine di ottenere assistenza per la risoluzione di una finta compromissione da malware.

Email generic – campagna di phishing a tema “Casella piena” veicolata verso la PA da account istituzionale argentino (compromesso) e scritta correttamente in lingua italiana.

Formati di file principalmente utilizzati per veicolare i malware