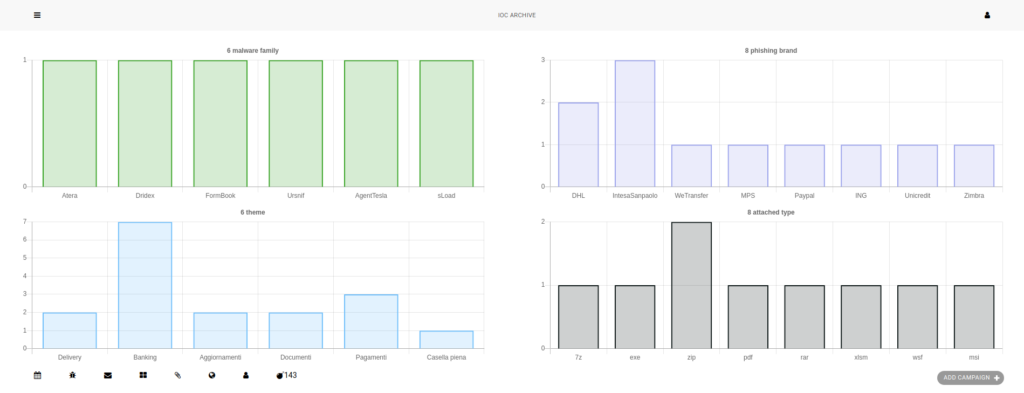

Sintesi riepilogativa delle campagne malevole nella settimana del 03 – 09 luglio 2021

riepilogo

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 17 campagne malevole di cui 16 con obiettivi italiani e 1 generica veicolata anche in Italia, mettendo a disposizione dei suoi enti accreditati i relativi 143 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

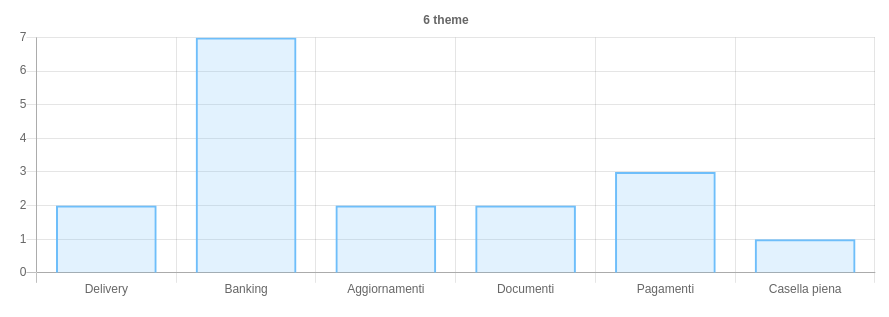

I temi più rilevanti della settimana

Sono 6 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano: Banking per la campagne di phishing che interessano il settore bancario, mentre gli altri temi sono stati utilizzati anche per veicolare malware.

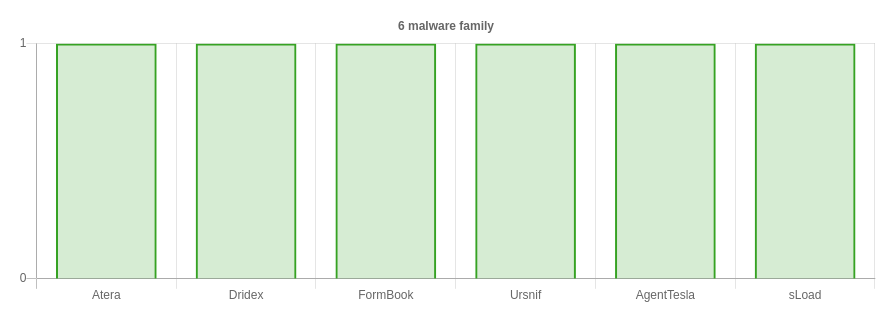

Malware della settimana

Sono state osservate nello scenario italiano 6 famiglie di malware per un totale di 6 campagne. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

FormBook – campagna italiana a tema “Pagamenti” veicolata via email con allegati RAR.

AgentTesla – campagna italiana a tema “Documenti” veicolata via email tramite allegati 7Z.

Ursnif – campagna italiana a tema “Pagamenti” sfrutta il brand Enel per sollecitare l’apertura di un allegato XLSM.

Dridex – campagna internazionale a tema “Aggiornamenti” propone il download di un falso aggiornamento Kaseya riportato in allegato ZIP. Il CERT-AGID ha provveduto ad informare e diramare gli IoC tramite apposita news.

Atera – campagna italiana a tema “Aggiornamenti” invita ad aggiornare il software Dike tramite allegato di tipo PDF contenente un link al download di un file MSI. Il CERT-AGID ha diramato gli IoC attraverso apposita news.

sLoad – campagna a tema “Pagamenti” veicolata sfruttando PEC compromesse. La campagna è stata gestita e contrastata grazie alla collaborazione tra il CERT-AGID, Vigilanza AGID e i Gestori PEC. Nella stessa giornata è stata pubblicata una news con lo scopo di informare gli utenti sulla dinamica della minaccia e diramare gli IoC.

Phishing della settimana

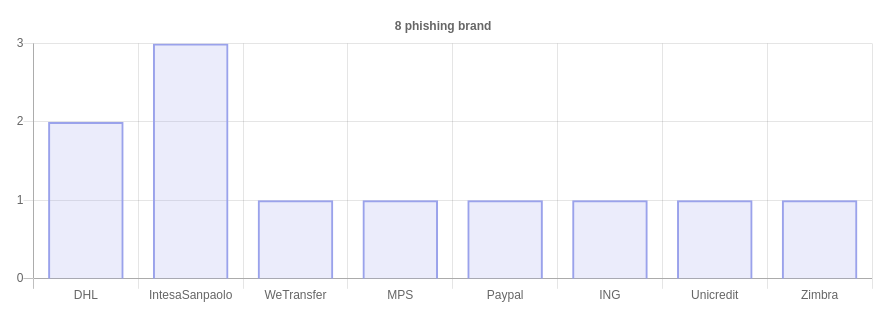

Sono 8 i brand coinvolti nelle campagne di phishing che hanno interessato prevalentemente il settore bancario.

Intesa Sanpaolo – è ancora una volta il brand più sfruttato della settimana.

MPS, ING , Paypal e Unicredit – completano il panorama delle campagne di phishing a tema “Banking”.

DHL – due campagne di phishing a tema “Delivery” il cui scopo è quello di sottrarre le credenziali email dei clienti DHL. Una campagna è stata indirizzata ad utenti possessori di PEC ed una ha sfruttato il redirect da un dominio della PA.

WeTransfer e Zimbra – campagne di phishing generiche, indirizzate anche alla PA, con l’obiettivo di rubare le credenziali di posta elettronica.

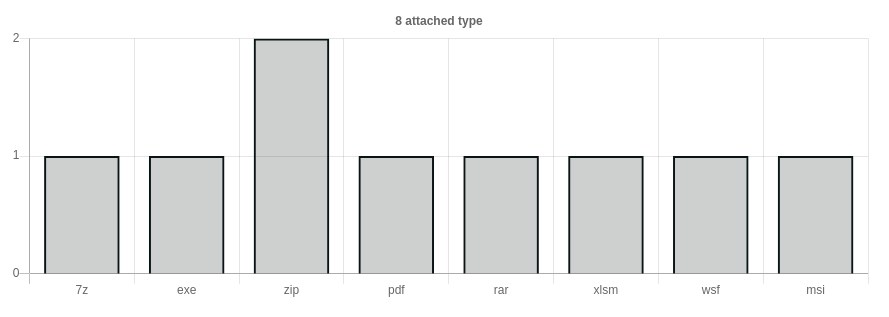

Formati di file principalmente utilizzati per veicolare i malware