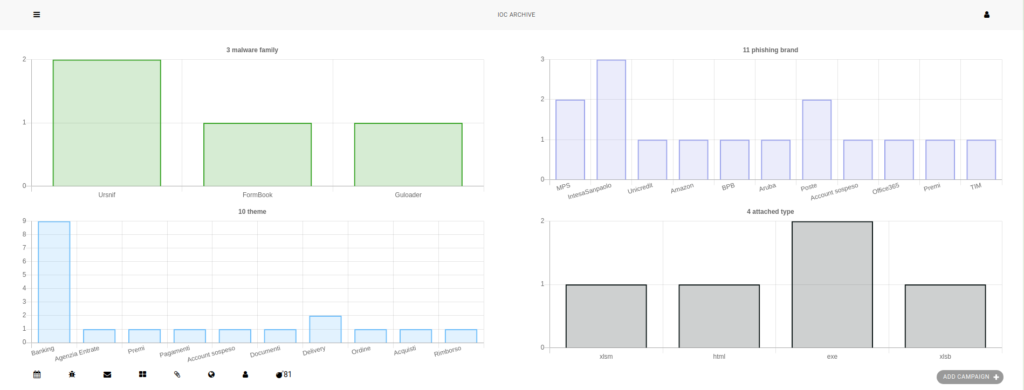

Sintesi riepilogativa delle campagne malevole nella settimana 3-9 aprile 2021

riepilogo

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 19 campagne malevole attive, di cui 2 generiche veicolate anche in Italia e 17 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 81 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

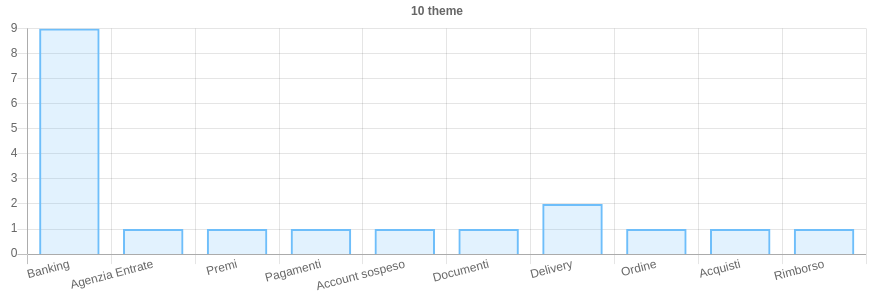

Sono 10 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. Spicca in modo particolare il tema Banking utilizzato principalmente per le campagne di phishing.

Malware della settimana

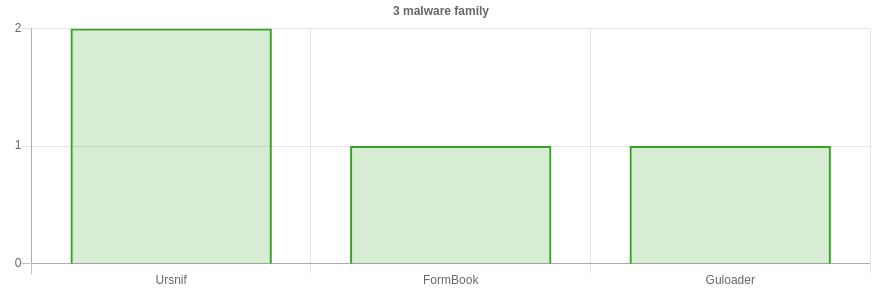

Sono state osservate nello scenario italiano 3 famiglie di malware per un totale di 4 campagne complessive. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

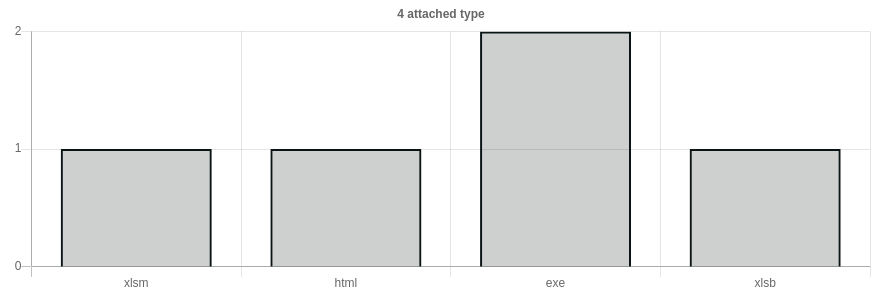

Ursnif – da quando è stata dismessa l’infrastruttura emotet, Ursnif è diventato il primo malware veicolato in Italia. Sono state individuate e gestite 2 campagne Ursnif veicolate rispettivamente tramite allegati XLSM e XLSB. I temi utilizzati sono stati “Delivery” e “Agenzia delle Entrate”.

Formbook – Finora abbiamo osservato Formbook agire principalmente tramite allegati ZIP, RAR, ISO, IMG, etc. (qui la lista completa). Questa settimana, per la prima volta, l’email per veicolare Formbook riporta in allegato un file HTML contenente un JS leggermente offuscato che viene eseguito all’apertura del file HTML. Il CERT-AGID ha pubblicato lo stesso giorno l’analisi e relativi IoC in una apposita news.

Guloader – campagna a tema “Ordine” veicolata a inizio settimana con una email contenente link ad una risorsa malevola in download su Google Drive.

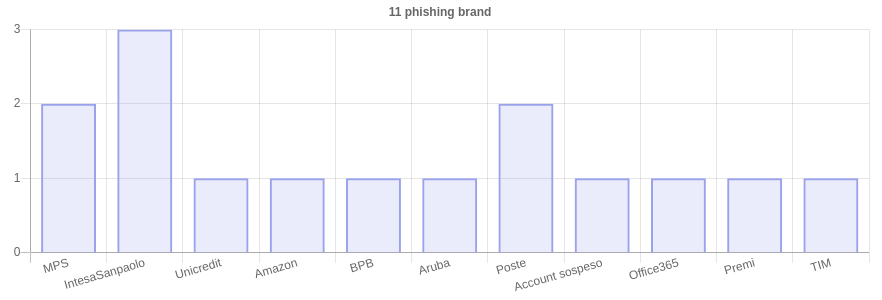

Phishing della settimana

Sono 11 i brand coinvolti nelle campagne di phishing. Ancora una volta le campagne più in voga riguardano quelle a tema “Banking” rivolte agli Istituti bancari, in particolare Intesa Sanpaolo, Poste e MPS. Hanno fatto sentire la loro presenza le campagne di phishing generiche “Premi” e “Amazon” veicolate tramite Whatsapp. Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo – ancora una volta è il brand più sfruttato, questa settimana sono state rilevate 3 campagne di phishing veicolate via email.

Poste, MPS, Unicredit e BPB – completano il panorama settimanale delle campagne di phishing a tema “Banking” con due campagne ciascuno Poste e MPS mentre per Unicredit e BPB è stata osservata una sola campagna malevola veicolata questa settimana.

Amazon e Premi – sono le campagne di phishing a tema “Premi” di cui una generica (“Premi”) veicolata via SMS senza menzionare alcun brand in particolare ed una “Amazon” mirata ai clienti Amazon e veicolata massivamente tramite messaggi Whatsapp.

Aruba, Account sospeso, Office365, TIM – classiche campagne di phishing veicolate tramite email con lo scopo di sottrarre le credenziali di accesso ai rispettivi servizi.

Formati di file principalmente utilizzati per veicolare i malware