Rilevata campagna massiva Qakbot con target Italia

qakbot qbot

Il CERT-AGID ha rilevato e contrastato in data odierna una campagna massiva Qbot (qakbot) rivolta ad utenti italiani.

Qbot è malware noto per esfiltrare credenziali ed informazioni riservate dal sistema compromesso. La versione attualmente analizzata potrebbe essere la 4 visto che all’interno del codice è stato rilevata la seguente stringa “J:\projects\qbot4\common.obf\Benign“.

L’email esca

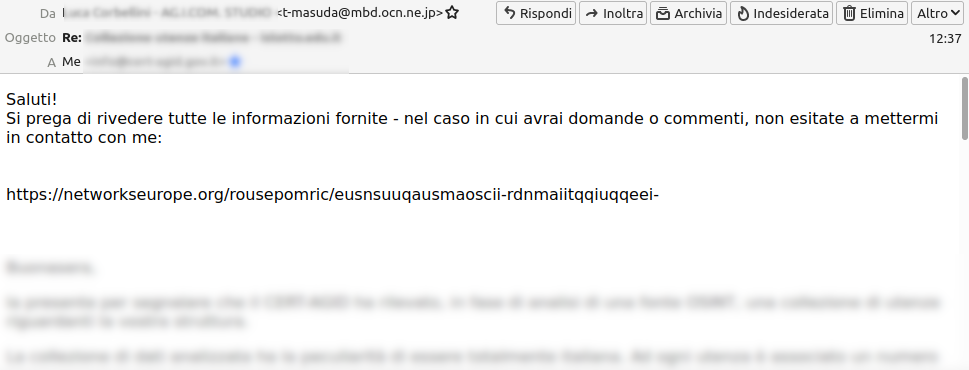

L’email si presenta come una risposta ad una conversazione già intercorsa: l’oggetto è sempre lo stesso preceduto da un “Re:”, il nome utente è identico ma l’indirizzo email è differente. Il corpo del messaggio riporta in calce il testo della conversazione precedente, segno che l’account email della persona con cui è realmente avvenuta la conversazione è stato compromesso.

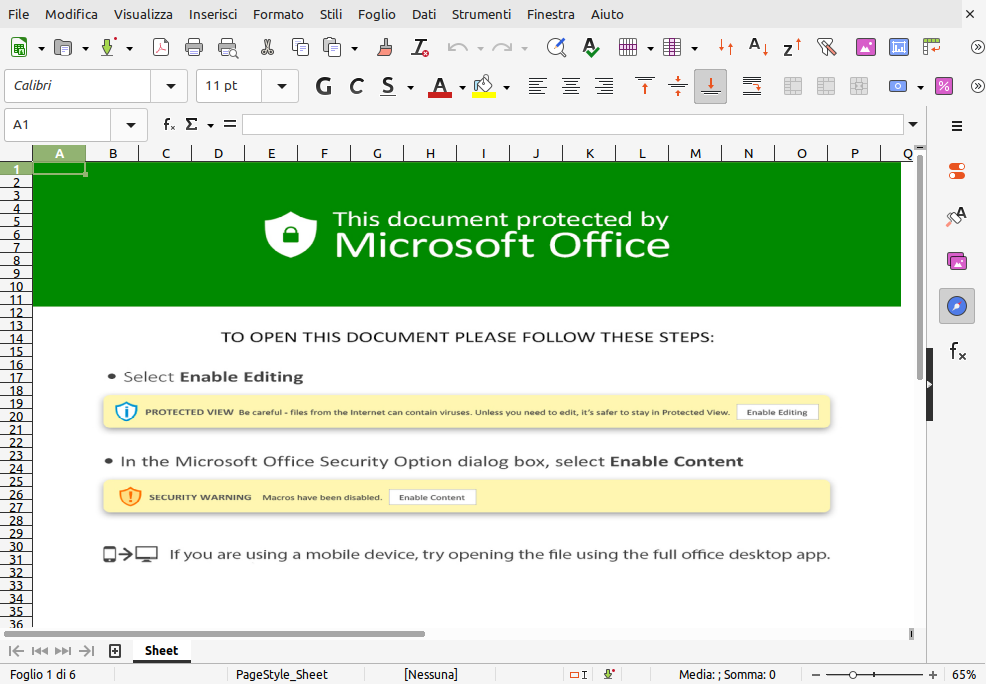

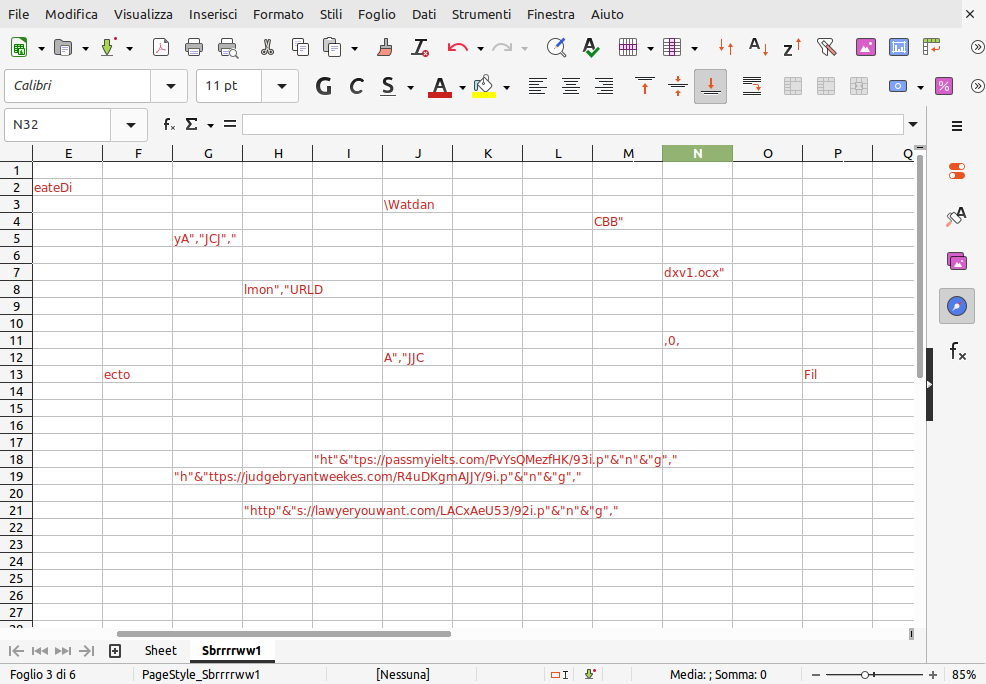

Il testo del messaggio invita a visitare una url dalla quale viene scaricato un file ZIP (se lo user-agent è Windows) all’interno del quale è presente un file XLSB con le dropurl annidate all’interno di un foglio nascosto.

Le DLL

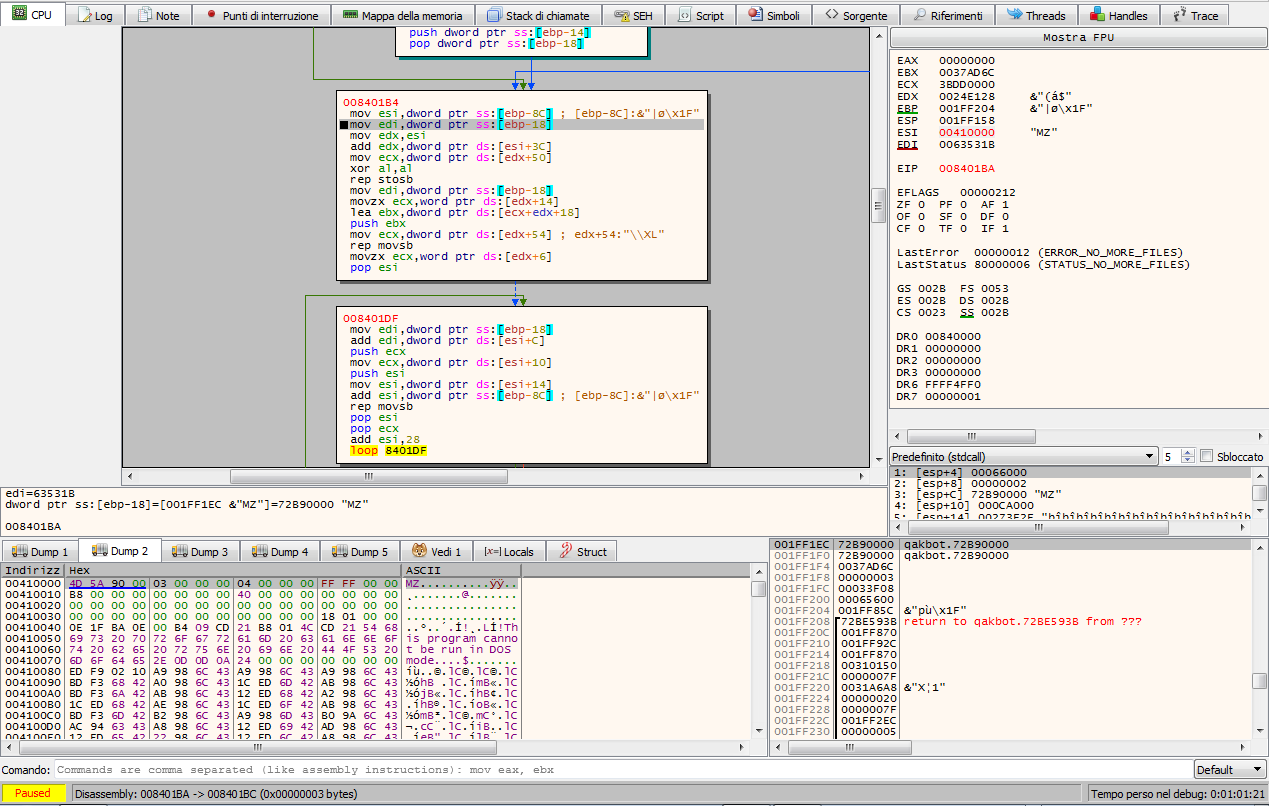

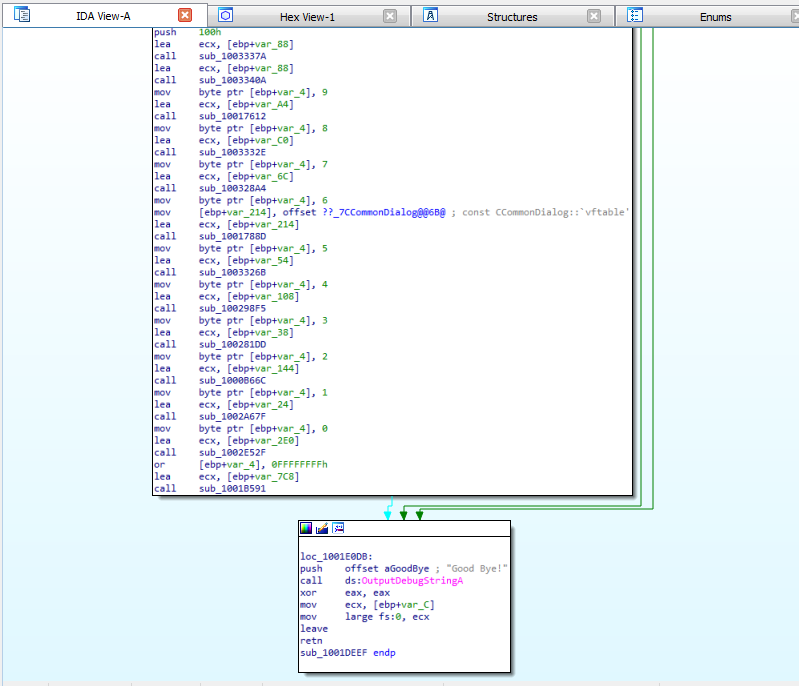

Analizzando la DLL di oltre 800 Kb. scaricata dalle dropurl (non tutte la restituiscono) è facile notare che la stessa rilascia ed esegue una nuova DLL di circa 400 Kb. che rappresenta il core di Qbot.

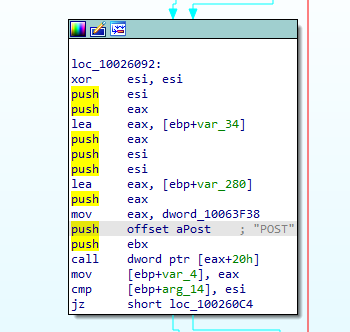

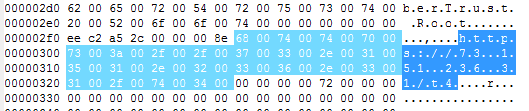

La nuova DLL effettua numerosi controlli di rito per verificare che non sia stata eseguita in ambiente di debug. Una volta superati i controlli vengono decifrati in memoria tutti gli indirizzi dei C2 da contattare tramite una richiesta di tipo POST (0x100260A8).

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna riscontrata, si riportano di seguito gli indicatori rilevati:

Link: Download IoC