Anche in Italia cresce l’utilizzo di documenti OneNote per veicolare malware

OneNote

Dopo la dura presa di posizione di Microsoft riguardo la disabilitazione delle macro VBA e l’introduzione del flag MotW (Mark of the Web) per contrastare la diffusione di malware tramite documenti Office, gli autori di software malevolo hanno iniziato a sfruttare la popolarità dei documenti OneNote. Questi documenti consentono di incorporare al loro interno ulteriori file e permettono quindi di avere un unico contenitore con cui diffondere malware tramite e-mail.

OneNote è un’applicazione Microsoft che fa parte della suite Office e consente di scrivere note, prendere appunti, creare liste e di condividere il tutto sui dispositivi mobile e desktop in cui è presente l’applicazione.

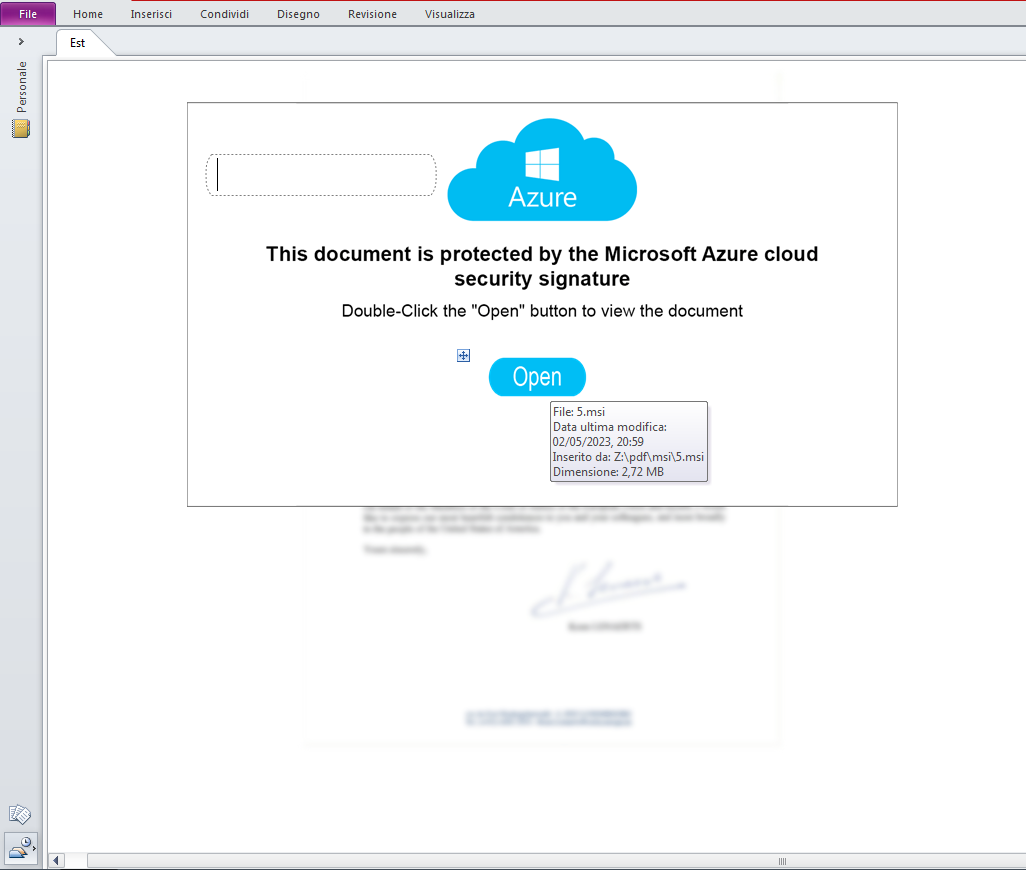

Le campagne di malspam che utilizzano gli allegati OneNote sono solitamente strutturate in modo analogo alle campagne di phishing, dove l’obiettivo è quello di indurre l’utente a compiere un’azione. In questo, caso la vittima viene invitata a prendere visione del documento OneNote e, una volta aperto, verrà mostrata un’anteprima poco visibile con un pulsante che incoraggia la vittima ad aprire il documento con un doppio click. È quindi sempre necessaria un’azione dell’utente affinchè venga attivata la catena di infezione.

Malware che hanno utilizzato OneNote nelle campagne italiane

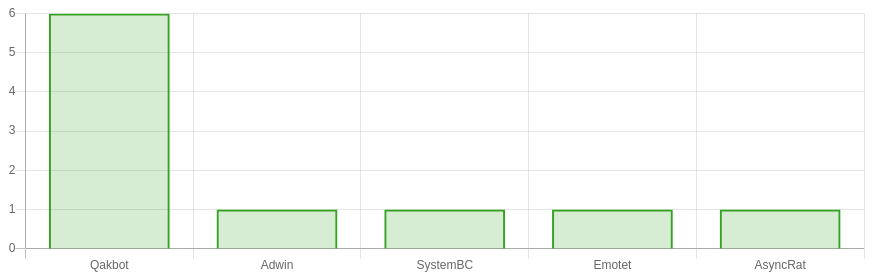

Il CERT-AgID ha monitorato il fenomeno nel panorama italiano ed ha rilevato negli ultimi cinque mesi 10 campagne malspam che hanno sfruttato i documenti OneNote come vettore di attacco iniziale. Il malware più diffuso da queste campagne è stato Qakbot ma non si tratta dell’unico malware che ha usato questo tipo di documenti .

Osservate in Italia 5 famiglie di malware: Infostealer e RAT

La prima campagna che ha usato documenti OneNote in Italia era finalizzata a veicolare AsyncRat (TA558) e risale al 27 dicembre del 2022. Nei mesi di gennaio e febbraio di quest’anno sono state rilevate quattro campagne Qakbot (TA551) e, nel mese di marzo, sia SystemBC (TA577) che Emotet (TA542) hanno fatto uso di allegati .one. Successivamente, nel mese di aprile, si è avuta evidenza di Adwin/jRAT (TA558), diffuso tramite allegati in formato TAR contenenti un documento OneNote. Sempre in Aprile sono state rilevate altre due campagne Qakbot che hanno utilizzato allegati PDF contenenti un link per scaricare un file .one.

Catena di infezione

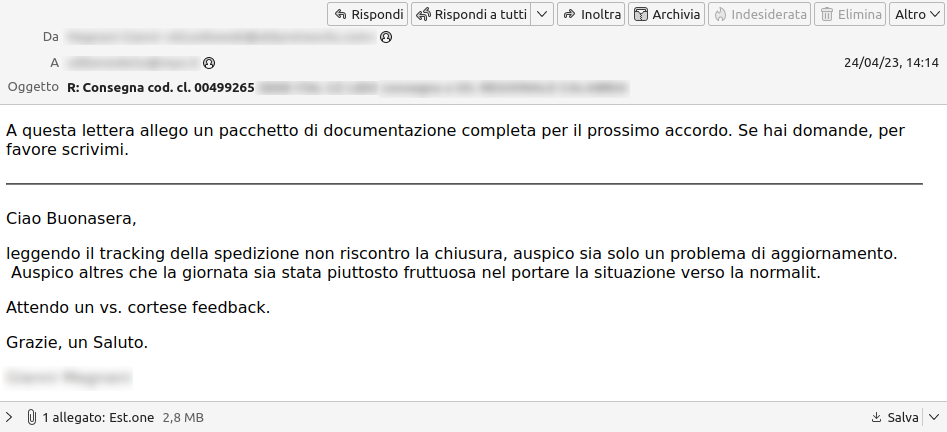

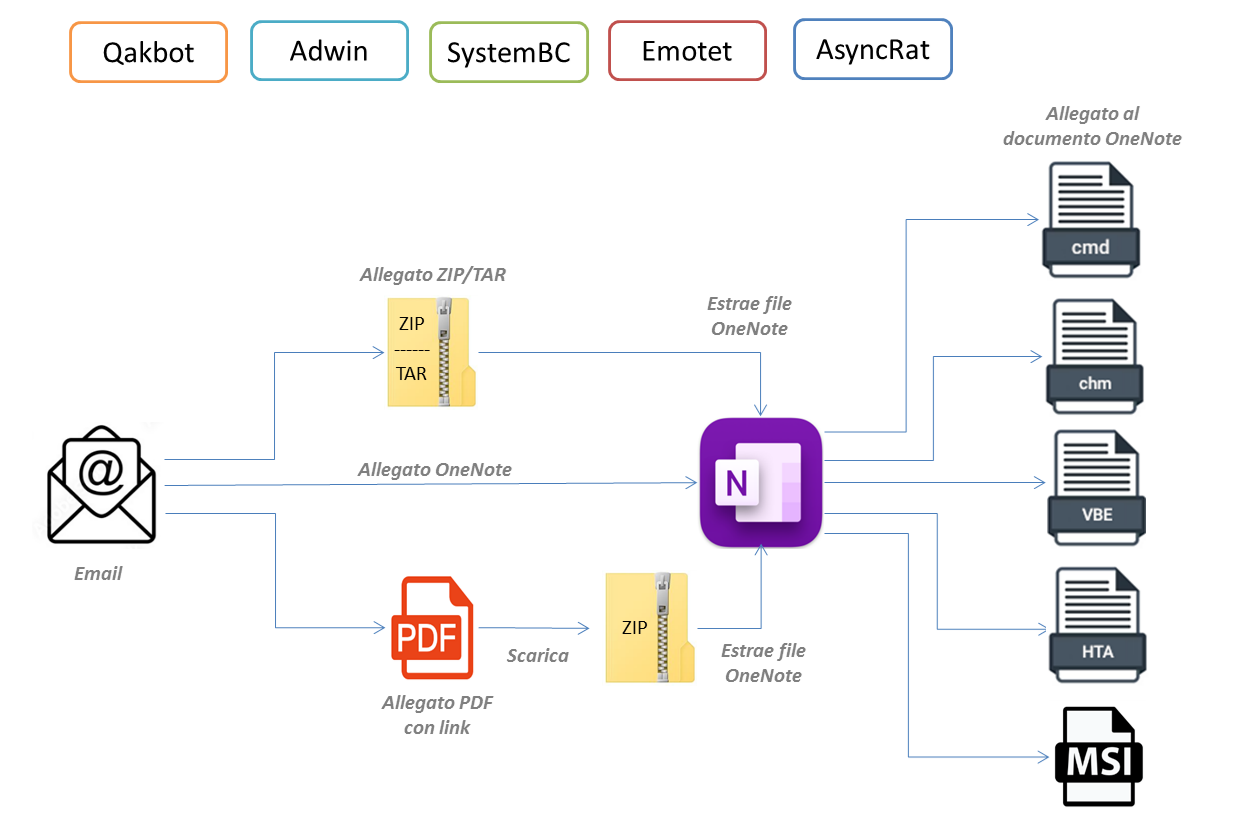

La catena di infezione parte sempre da una e-mai di malspam a tema documenti, pagamenti o spedizioni, che normalmente riporta un documento OneNote in allegato o scaricabile tramite apposito link presente nel corpo del messaggio. In alcuni casi però sono stati osservati scenari in cui il file .ONE veniva fornito tramite un archivio compresso (ZIP o TAR) oppure servito attraverso un link presente all’interno di un file PDF allegato all’e-mail.

Ad eccezione del recente caso di Qakbot, in cui il documento OneNote allegava un file MSI, normalmente sono stati osservati file .ONE che contengono file script di tipo cmd, chm, vbe o hta utilizzati per eseguire il payload in background.

Osservazioni

Il trend delle campagne malspam che utilizzano documenti OneNote per diffondere malware via e-mail è in forte ascesa. Sono già diversi gli attori malevoli che hanno scelto di utilizzare OneNote come vettore di attacco iniziale in alternativa ai file Office e ai contenitori ISO e IMG poiché si tratta di un formato relativamente nuovo in questo contesto e considerato attendibile dalla maggior parte dei software antivirus.

I file .ONE sono semplici da realizzare, non beneficiano della protezione Mark-of-the-Web (MotW) e, soprattutto, possono essere facilmente armati con script malevoli pronti per essere eseguiti con un semplice doppio click da parte dell’utente. Nonostante l’applicazione OneNote avvisi l’utente tramite un popup che si sta tentando di avviare un file allegato al documento, le vittime normalmente non badano all’avviso e cliccano sul pulsante “OK” per eliminarlo, consentendo di fatto l’esecuzione dello script malevolo.

Raccomandazioni

E’ necessario mantenere aggiornate le firme antivirus e rendere gli utenti consapevoli dei rischi in cui possono incorrere utilizzando documenti OneNote condivisi da terze parti (anche quando la terza parte è un utente conosciuto: a tal proposito non sono rari i casi in cui le e-mail sembrano provenire da un utente legittimo o fingono di dar seguito ad una comunicazione già intercorsa). Questa rimane la prima e più efficace linea di difesa.

Anche Microsoft è intervenuta sul problema, bloccando i file allegati al documento OneNote che presentano estensioni pericolose sulle versioni di OneNote più recenti. Si consiglia quindi di usare una versione aggiornata di OneNote.