Lokibot veicolato con falsa email Intesa Sanpaolo

Lokibot

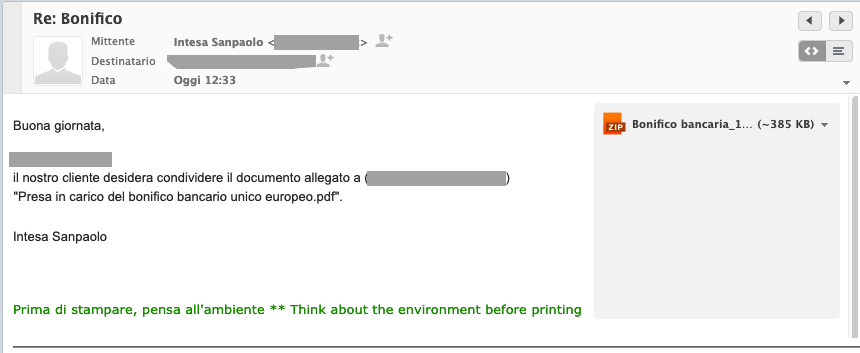

Siamo abituati ad osservare numerose campagne di phishing IntesaSanpaolo, oggi per la prima volta siamo venuti in possesso di una email scritta in lingua italiana con allegato ZIP e in calce la firma “Intesa Sanpaolo”.

Grazie alla segnalazione di D3Lab, che ci ha condiviso il sample non appena individuato, abbiamo provveduto ad analizzare il campione e realizzare che si tratta di una campagna ad-hoc per veicolare il malware Lokibot.

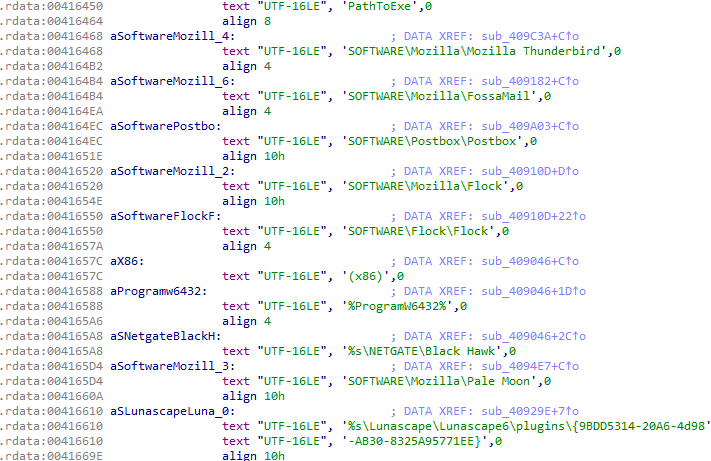

Il file allegato è di tipo ZIP all’interno del quale è contenuto un file ISO dal quale viene estratto un EXE. L’eseguibile finale è il famoso trojan Lokibot progettato per sottrarre le credenziali memorizzate su browser, applicazioni di messaggistica, client email e FTP.

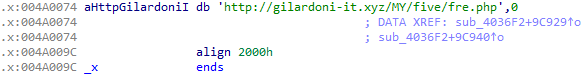

La lista completa delle stringhe estratte dal campione analizzato e decodificato è disponibile qui. Dal sample in chiaro è possibile osservare anche il dominio del C2 al quale vengono inviate le informazioni.

Secondo i dati whois, il C2 risulta localizzato in California e registrato in data 23 febbraio 2021, mentre l’ultimo aggiornamento del dominio risale al 4 marzo 2021.

Indicatori di compromissione

Il CERT-AGID ha già condiviso gli IoC attraverso la sue piattaforme per favorirne la loro diffusione.

Al fine di rendere pubblici i dettagli di questa campagna si riportano di seguito gli indicatori rilevati:

Link: Download IoC