L’attività del malware Flu bot continua a crescere: potremmo essere solo all’inizio

apk dhl flubot infostealer

Sta crescendo in modo considerevole il numero di SMS che veicolano il malware Flu bot in Italia e con esso anche il numero delle vittime. Nelle ultime due settimane si è assistito ad un incessante attività ed a un continuo aggiornamento del malware, entrambi sintomi di una fase di ascendente. Le evidenze arrivano dal monitoraggio costante del CERT-AGID e dalle segnalazioni spontanee pervenute alla casella di posta malware@cert-agid.gov.it

Non si tratta del classico smishing (phishing via sms) attraverso il quale una volta cliccato sul link viene richiesto di immettere le credenziali o gli estremi del conto corrente, ma di una vera e propria campagna malevola per veicolare un malware di tipo infostealer (per dispositivi Android) focalizzato anche sul furto dei dati di carta di credito e credenziali 2FA utilizzate per l’home banking.

Flu bot può auto-diffondersi (tramite un link) via sms tramite la lista dei contatti, tentando di infettare quanti più dispositivi possibile. Si tratta di un attacco mirato verso paesi europei tra cui Italia, Spagna, Germania, Ungheria, Polonia e di recente anche verso il Regno Unito, e al momento con la sola esclusione dei paesi della ex-URSS.

Proprio nel Regno Unito la scorsa settimana il gestore telefonico VodafoneUK ha diramato un alert tramite il proprio account Twitter nel quale invita i cittadini a non cliccare sui link degli SMS. Lo stesso hanno fatto nei giorni a seguire le altre compagnie ThreeUK ed EE.

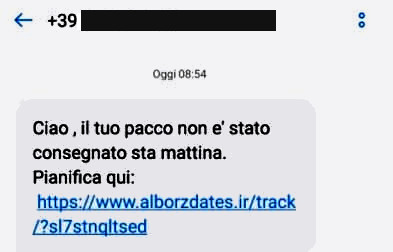

Il tema utilizzato per le campagne Flu bot italiane è sempre stato quello delle spedizioni e il brand di cui si sta abusando è quello del corriere “DHL“. Al momento, non vi sono evidenze che indichino una diversa modalità di presentazione del malware ma non si può escludere che le stesse rimangano invariate nel tempo, motivo per cui l’attenzione verso ogni tipo di tema deve rimanere sempre molto alta.

Cliccando da un dispositivo Android sul link presente nell’SMS viene presentata alla vittima una pagina con i loghi di DHL e viene proposto il download di un APK. Se lo user agent del dispositivo non è Android la pagina effettua un redirect verso la home page di Google.

In sintesi le azioni principali di Flu bot finora rilevate dal CERT-AGID nel corso delle analisi:

- Presenta una finta pagina di verifica Google Play Protect che richiede l’inserimento dei dati della carte di credito.

- Mostra pagine di phishing sostituendo le pagine richieste dalle app con form appositamente predisposte per il furto dei dati.

- Prende il controllo degli SMS per leggere le notifiche di recupero codici 2FA.

- È in grado di inviare SMS con contenuto arbitrario. Nelle ultime varianti osservate il testo dell’SMS riporta il nome della persona in rubrica.

- Ha la capacità di monitorare ed eventualmente disinstallare o inibire l’accesso a specifiche applicazioni presenti sul dispositivo: una delle feature introdotte già nella versione 3.9 è il riconoscimento di uno strumento di rimozione del malware.

- Prevede funzionalità in grado di aprire e visualizzare pagine web arbitrarie.

- Può utilizzare il dispositivo come un proxy.

- Genera tramite un algoritmo proprietario i nomi dominio da utilizzare come C2 per il mese corrente.

- Ruba SMS e contatti della rubrica.

- Il malware cerca nel testo delle app la presenza della stringa “Flu Bot” (case insensitive e senza spazio) e se rilevata inibisce la visualizzazione dell’app simulando la pressione del tasto indietro riportando lo schermo alla home ( motivo per cui qui utilizziamo uno spazio tra Flu e Bot).

Perchè Flu bot preoccupa

Soprattutto per la frequenza e l’efficienza delle campagne. Il CERT-AGID sta rilevando con cadenza quotidiana campagne multiple destinate ad utenti italiani con testi di messaggi spesso differenti tra loro. Gli autori dietro Flu bot sono attualmente in possesso di un database composto da milioni di contatti (tra i quali, si suppone per puro rigore statistico, anche soggetti in posizioni sensibili) e sono quindi in grado di raggiungere un gran numero di bersagli.

Le tecniche usate per il deploy del malware ed il furto dei dati sono molteplici. In generale viene adottato un approccio che vede coinvolte una serie di macchine compromesse che comunicano con un’unica macchina centrale di comando.

Le dropper URL sono molteplici e le richieste ad ognuna di loro vengono inviata ad un unico server. I vari siti di dropurl sono stati presumibilmente compromessi tramite:

- Upload o sfruttamento di shell esistenti (tramite plugin compromessi);

- Furto e settaggio dei cookie WordPress tramite vulnerabilità stored XSS (sempre grazie a plugin compromessi).

Ogni C2 viene risolto su diversi IP probabilmente per celare il vero C2 centrale. Gli IP corrispondono a macchine Windows o dispositivi IoC (in molti casi IP CAM). In altri casi si è avuta evidenza di macchine MAC-OS: su tali macchine si suppone siano installati proxy che reinviano le richieste HTTP al C2 centrale.

Si tratta in generale di macchine vulnerabili: quelle Windows ad esempio sono affette dalla vulnerabilità RDP MS12-020.

L’utilizzo di un server centrale per il deploy del malware e, similmente, per il controllo di questo, non è un aspetto nuovo o unico di Flu bot. Tuttavia la compromissione di varie decine di macchine di “front-end” per tenere anonimi i server critici è indice di un certo livello di organizzazione del gruppo criminale.

A tal proposito è ipotizzabile che gli intenti di Flu bot siano duplici: da un lato l’accesso ai conti correnti permette di finanziare la campagna nel breve periodo, dall’altro il furto delle informazioni sensibili come SMS e contatti potrebbe risultare un’obiettivo non necessariamente secondario.

Queste informazioni hanno infatti valore per la fase di information gathering in attacchi di alto profilo e, più semplicemente, come dati per smishing specifico.

Ricordiamo che Flu bot è tecnicamente progettato per rubare le credenziali di qualsiasi app tramite appositi injection: non è quindi possibile escludersi una futura enfasi sul furto di credenziali di applicazioni di messaggistica, trasformando Flu bot in uno strumento per lo spionaggio generico.

Conclusioni

Le evidenze rinvenute in queste due settimane non possono che far concludere che l’epidemia di Flu bot sia solo all’inizio. Gli sviluppatori di Flu bot stanno costantemente lavorando al progetto: questo risulta abbastanza evidente dal fatto che sono passati dalla versione 3.8 alla 4.0 in tre settimane, hanno affinato il rilevamento delle app di rimozione, hanno incluso la generazione di domini per le campagne destinate ai paesi del Regno Unito, hanno personalizzato più volte il testo del messaggio (SMS) per autoreplicarsi.

E’ possibile che il malware subisca lo stesso percorso di FTCODE, in cui la pressione esercitata dalle incessanti campagne era diventata ingestibile con migliaia di vittime ad ogni ondata. Questo è accaduto fino al momento in cui le campagne sono completamente cessate. Probabilmente, una volta ottenuti i dati di sufficienti vittime, gli autori di FTCODE si sono spostati alla fase 2 in cui si è evoluto in un “ransomware” + “infostealer” + “mini-RAT”.

Flu bot ha molto in comune con FTCODE: il furto delle carte di credito è un modo per finanziare l’operazione nell’immediato (esattamente come lo era il ricatto del ransomware FTCODE) ma è anche un modo per coprire un’altra importante operazione: il furto dei dati.

I primi comandi che il C2 di Flu bot invia alla vittima riguardano l’upload della rubrica e degli SMS.

E’ molto probabile che l’intento di Flu bot sia quello di raccogliere dati e contatti delle vittime per rivenderli o usarli per ragioni di spionaggio. L’esclusione dei paesi della ex-URSS è indice di un APT russo che segue il codice di condotta che obbliga eticamente alla collaborazione con il proprio governo.

Indicatori di Compromissione

Il CERT-AGID mette a disposizione tutti gli indicatori di compromissioni rilevati ed estrapolati a partire da giorno 12 aprile ad oggi. Tali informazioni sono state preventivamente condivise con le strutture accreditate alla nostra piattaforma di condivisione.

Link: Download IoC (12 – 26 aprile 2021)

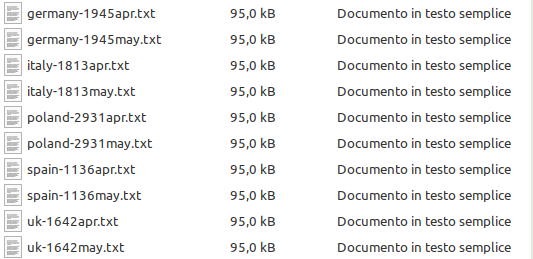

Dalle attività di reverse engineering è stato possibile generare la lista di domini utilizzati da flu bot come C2. Seguendo le direttive dell’algoritmo flu bot sono stati estratti i potenziali domini di C2 per i mesi di aprile e maggio 2021 afferenti l’Italia ed altri paesi coinvolti.

Ogni file contiene 5000 domini, ognuno dei quali è raggiungibile attraverso IP differenti di macchine compromesse, quindi difficoltoso da bloccare a livello IP. È vivamente consigliato utilizzare il nome dominio come IoC.

Link: Download lista potenziali C2 (aprile e maggio 2021)