[Update] Indennità Covid-19: distribuito malware APK tramite falso sito INPS

android apk covid inps

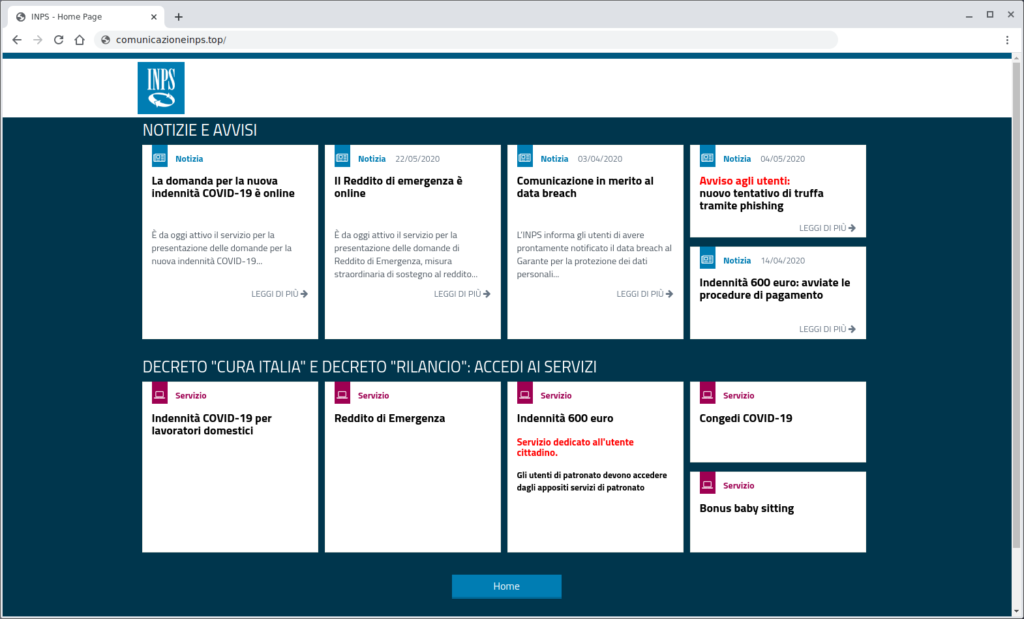

Aggiornamento (08/06/2020): In data odierna la campagna malevola ai danni di utenti INPS ha ripreso le attività tramite un nuovo dominio “comunicazioneinps[.]top” creato appositamente in data 05/06/2020.

Anche in questo caso al click sul link per visualizzare “La domanda per la nuova indennità COVID-19” viene scaricato un file APK malevolo, di tipo Trojan Banker, per dispositivi Android.

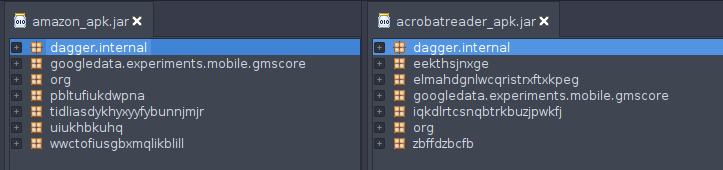

Lo stesso sample riporta importanti similitudini con l’APK relativo alla campagna odierna perpetrata ai danni di utenti Amazon italiani.

Link: Download IoC (08/06/2020)

Campagna malevola del 29/05/2020

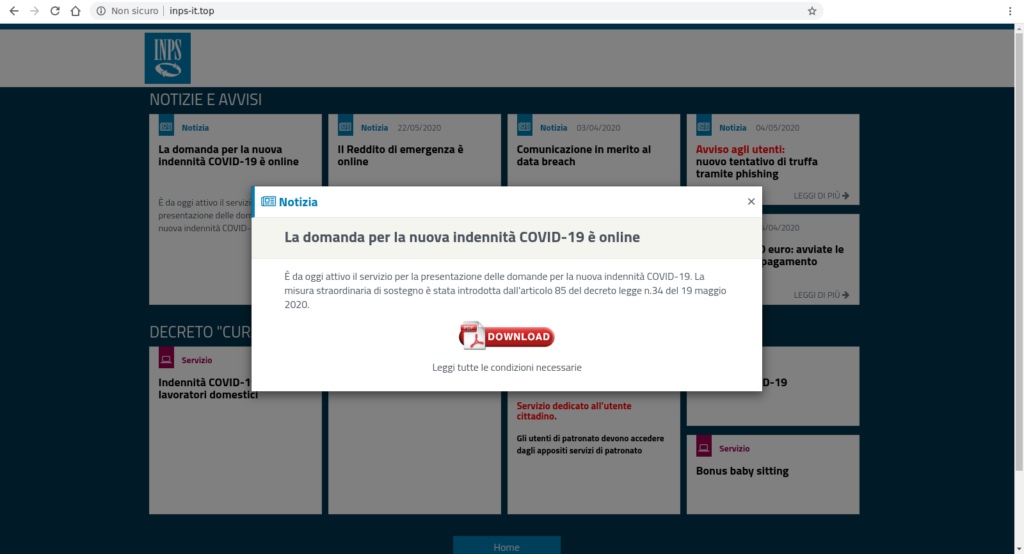

È attualmente in corso una campagna malevola ai danni degli utenti INPS tramite il dominio “inps-it[.]top” creato in data 25 maggio 2020 e destinato alla campagna in oggetto.

Il Cert-AgID era stato informato da D3Lab della registrazione del dominio e della possibile attività malevola ai danni di utenti INPS. Da tre giorni il dominio malevolo è presente sulle nostre piattaforme MISP e CNTI a tutela delle organizzazioni accreditate.

In data odierna, sfruttando ancora una volta la richiesta di indennità Covid-19, i criminali hanno esposto una pagina clone del sito INPS sul dominio fake proponendo in download una fantomatica “domanda per la nuova indennità COVID-19” che in realtà restituisce un file APK malevolo per utenti Android (con Build$VERSION.SDK_INT < 26) .

Da una prima analisi del Cert-AgID, una volta installato il file “acrobatreader.apk” sul dispositivo, un malware di tipo Trojan-Banker con capacità di osservare e tracciare le azioni compiute dall’utente, vengono proposte le istruzioni per abilitare il servizio di accessibilità al fine di sfruttare le legittime funzioni di tale servizio e quindi consentire al malware un accesso più ampio alle API di sistema per dialogare con altre app presenti sul dispositivo.

Appena rilevata la presenza della connettività viene inviata una richiesta HTTP POST al C2 attraverso la seguente url “http://greedyduck[.]top/gate[.]php” passando due parametri:

- “action“: con valori botcheck o injcheck;

- “data“: informazioni carpite e passate in forma cifrata (RC4).

Si riportano di seguito gli indicatori di compromissione già comunicati ai comparti di pertinenza.

Link: Download IoC (29/05/2020)