Il malware Nefilim fa una vittima illustre: in rete i dati sottratti a Luxottica

dump Luxottica Nefilim ransomware

Gli autori del ransomware Nefilim non si smentiscono e, a distanza di un mese dall’attacco all’azienda italiana Luxottica, rilasciano al pubblico i dati delle vittime.

Il messaggio recapitato alla vittime di Nefilim è chiaro: se la vittima non riesce a pagare il riscatto vedrà pubblicati i propri dati online e quindi accessibili a chiunque.

La compromissione

L’intrusione informatica all’interno dei sistemi di Luxottica sarebbe avvenuta domenica 20 settembre, il giorno seguente la notizia che i sistemi dell’azienda erano fermi a causa di un “guasto” ha fatto il giro dei media.

La presunta vulnerabilità

Nei giorni a seguire è emersa la probabilità che la compromissione non sia avvenuta a causa di un allegato malevolo aperto per sbaglio ma per mano di criminali esperti che hanno individuato e sfruttato una vulnerabilità in Citrix Application Delivery Controller (ADC) and Gateway già nota da dicembre 2019 e descritta nel CVE-2019-19781.

La pubblicazione dei dati

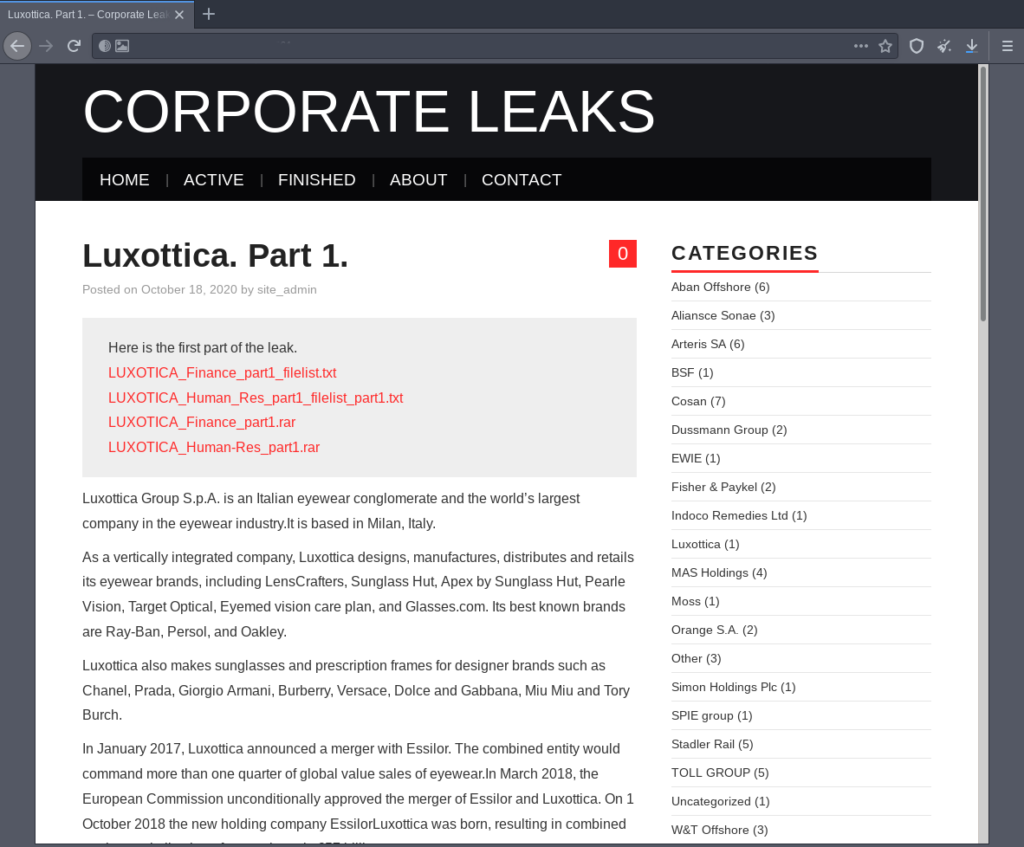

In data 18 ottobre 2020, a 28 giorni esatti dalla compromissione, gli autori del gesto criminale hanno pubblicato su un dominio .onion, quindi accessibile tramite la rete TOR, la prima parte di quelli che dovrebbero essere i dati (in chiaro) sottratti all’azienda, fornendo così prova della violazione. A tal proposito, non si ha ancora evidenza della conferma o smentita ufficiale da parte di Luxottica.

Il leak pubblicato contiene una serie di documenti MS Office, prevalentemente fogli di calcolo Excel, qualche presentazione PowerPoint, qualche documento Word e file esportati da Outlook per un totale di quasi 6000 file.

Conclusioni

Il fatto che sempre più frequentemente vengano portati attacchi di questo tipo verso obiettivi di grossa levatura o di grande criticità (come ospedali o infrastrutture critiche) dovrebbe far sensibilmente alzare il livello di guardia verso queste minacce, aumentando sia la consapevolezza aziendale sul comportamento da tenere di fronte ai metodi utilizzati per perpetrare questo tipi di attacco (quasi sempre phishing), sia investendo opportunamente su strumenti tecnologici per la rapida individuazione e sulle procedure per la mitigazione da questo tipo di attacchi.

Questi costi si dimostrano quasi sempre inferiori a quelli in conseguenza di un attacco ransomware ben riuscito in termini di danno economico e di immagine.