I malware del 2021 che hanno interessato l’Italia

2021

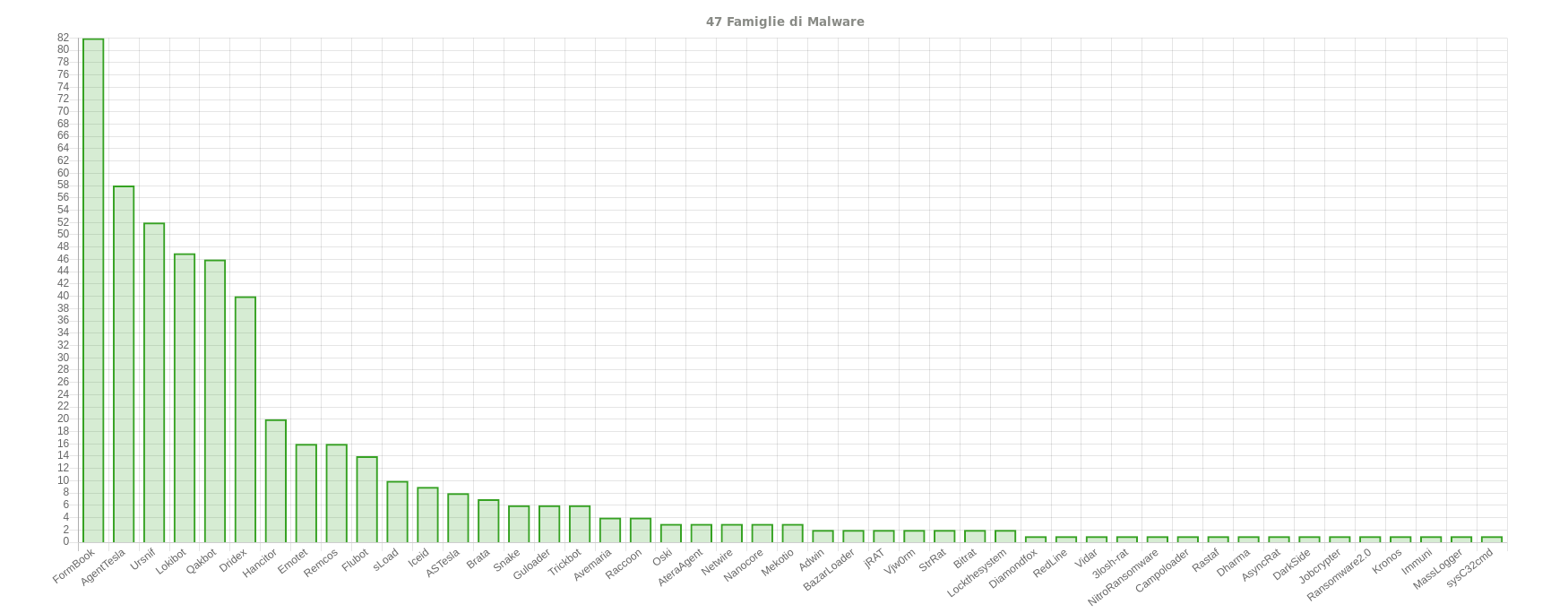

Sono 47 le famiglie di malware estrapolate dalle 496 campagne censite ed analizzate singolarmente dal CERT-AGID nel 2021 con lo scopo di estrarre e diramare gli indicatori di compromissione (16544) a tutela delle strutture della Pubblica Amministrazione accreditate.

clicca sull'immagine per ingrandirlaIn crescita

Si evidenzia un forte incremento di campagne malevole volte a diffondere malware per dispositivi mobile. Nel 2021 sono state rilevate dal CERT-AGID 14 campagne Flubot e 7 Brata.

In diminuzione

Sono notevolmente diminuite rispetto agli anni precedenti le campagne malware veicolate tramite PEC (Posta Elettronica Certificata). L’unico malware che nel 2021 ha sfruttato la PEC come mezzo di diffusione è stato sLoad. Le 10 campagne individuate dal CERT-AGID sono state prontamente contrastate grazie alla stretta collaborazione con i Gestori PEC.

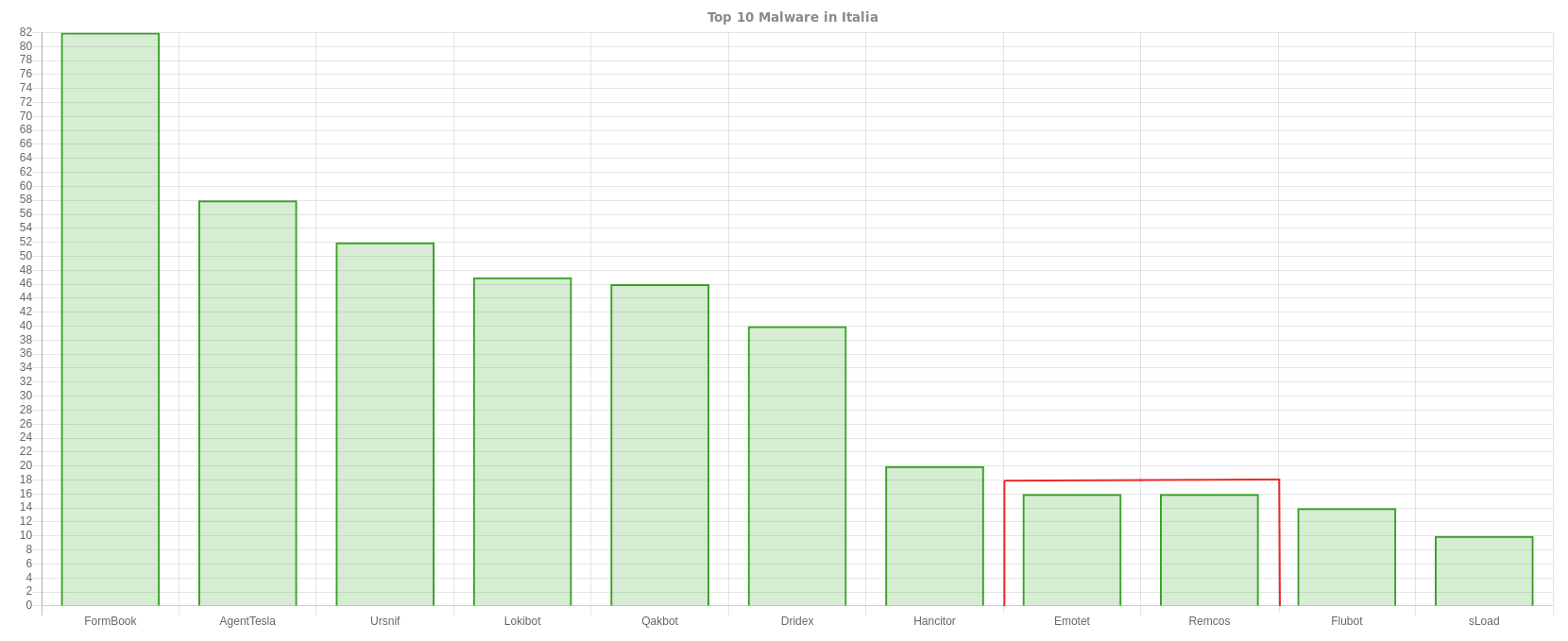

Top 10 Malware 2021

clicca sull'immagine per ingrandirlaCategoria: Infostealer

I malware riportati nella top 10 rientrano tutti nella categoria “Infostealer“. Trattasi di malware dotati di componenti in grado di esfiltrare informazioni e di inviarle ai criminali. Molti di questi malware erano nati per rubare informazioni bancarie, successivamente sono stati riadattati per sottrarre una più ampia gamma di informazioni.

Non sono presenti ransowmare nella top 10

Eppure nel 2021 sono stati numerosi gli attacchi rivendicati (e non) da gruppi criminali che hanno preso di mira importanti realtà italiane pubbliche e private.

Come ormai è noto, l’inoculazione del ransomware è successiva alla compromissione dell’infrastruttura (e spesso anche all’esfiltrazione dei dati) da parte dei criminali, per cui questa tipologia di malware non compare nella Top 10 dei malware più diffusi.

I ransomware rientrano nel mercato del Ransomware as a Service (RaaS) insieme alle attività dei Broker (noti come IAB), sono quest’ultimi che consentono alle organizzazioni dietro ai ransomware di inocularli all’interno delle infrastrutture di interesse.

clicca sull'immagine per ingrandirla1 – Formbook

| Categoria | Campagne | IoC | Temi | File | Via | Target |

| Infostealer | 82 | 4635 | 38 – Pagamenti 26 – Ordine 5 – Preventivo 3 – Contratti 3 – Documenti 2 – Banking 2 – Fornitura 2 – Delivery 1 – Covid-19 | Zip Iso Doc Rar Xz Xlsx Tar Img Html 7z Ace Xls Gz arj | PEO | 57 – Italia 25 – Generico |

2 – AgentTesla

| Categoria | Campagne | IoC | Temi | File | Via | Target |

| Infostealer | 58 | 491 | 36 – Pagamenti 10 – Ordine 5 – Delivery 4 – Documenti 1 – Scansione 1 – Contratti 1 – Preventivo | Gz Zip Img 7z Ace Rar Lzh Iso Tgz Msi Rtf Docx Xls R01 Doc Uue Xll Chm R16 R11 | PEO | 43 – Italia 15 – Generico |

3 – Ursnif

| Categoria | Campagne | IoC | Temi | File | Via | Target |

| Infostealer | 52 | 1063 | 17 – Delivery 12 – Documenti 8 – Energia 3 – Agenzia Entrate 3 – Mise 3 – Pagamenti 1 – Inps 1 – Rimborso 1 – Resend 1 – Conferma 1 – Aggiornamenti 1 – Covid-19 | Zip Xls Xlsm Doc Xlsb Xlsx | PEO | 52 – Italia |

4 – Lokibot

| Categoria | Campagne | IoC | Temi | File | Via | Target |

| Infostealer | 47 | 483 | 14 – Pagamenti 12 – Ordine 5 – Delivery 5 – Banking 4 – Università 2 – Documenti 1 – Informazioni 1 – MEF 1 – Agenzia Entrate 1 – Preventivo 1 – Premi | Zip Iso Gz Xlsx Rar R13 Lzh Docx Cab | PEO | 40 – Italia 7 – Generico |

5 – Qakbot

| Categoria | Campagne | IoC | Temi | File | Via | Target |

| Infostealer | 46 | 2271 | 25 – Documenti 12 – Resend 3 – Informazioni 3 – Pagamenti 1 – Salute 1 – Contratti 1 – Legale | Zip Xls Xlsm Xlsb | PEO | 40 – Italia 6 – Generico |

6 – Dridex

| Categoria | Campagne | IoC | Temi | File | Via | Target |

| Infostealer | 40 | 2724 | 34 – Pagamenti 2 – Premi 1 – Ordine 1 – Contratti 1 – Aggiornamenti 1 – Delivery | Xlsb Xlsm Xls Zip Hta | PEO | 13 – Italia 27 – Generico |

7 – Hancitor

| Categoria | Campagne | IoC | Temi | File | Via | Target |

| Infostealer | 20 | 1573 | 16 – Documenti 4 – Pagamenti | Doc Xls | PEO | 5 – Italia 15 – Generico |

8 – Emotet e Remcos

Emotet

| Categoria | Campagne | IoC | Temi | File | Via | Target |

| Infostealer | 16 | 773 | 5 – Pagamenti 4 – Documenti 3 – Resend 2 – Conferma 1 – Aggiornamenti 1 – Informazioni | Zip Doc Msil Xls Html | PEO PEC | 14 – Italia 2 – Generico |

Remcos

| Categoria | Campagne | IoC | Temi | File | Via | Target |

| Infostealer | 16 | 148 | 8 – Ordine 3 – Pagamenti 3 – Delivery 1 – Preventivo | Iso Rar Xls Lz Cab Tar | PEO | 14 – Italia 2 – Generico |

9 – Flubot

| Categoria | Campagne | IoC | Temi | File | Via | Target |

| Infostealer | 14 | 607 | 14 – Delivery | Apk | SMS | 14 – Italia |

10 – sLoad

| Categoria | Campagne | IoC | Temi | File | Via | Target |

| Infostealer | 10 | 526 | 6 – Pagamenti | Zip 7z | PEC | 10 – Italia |

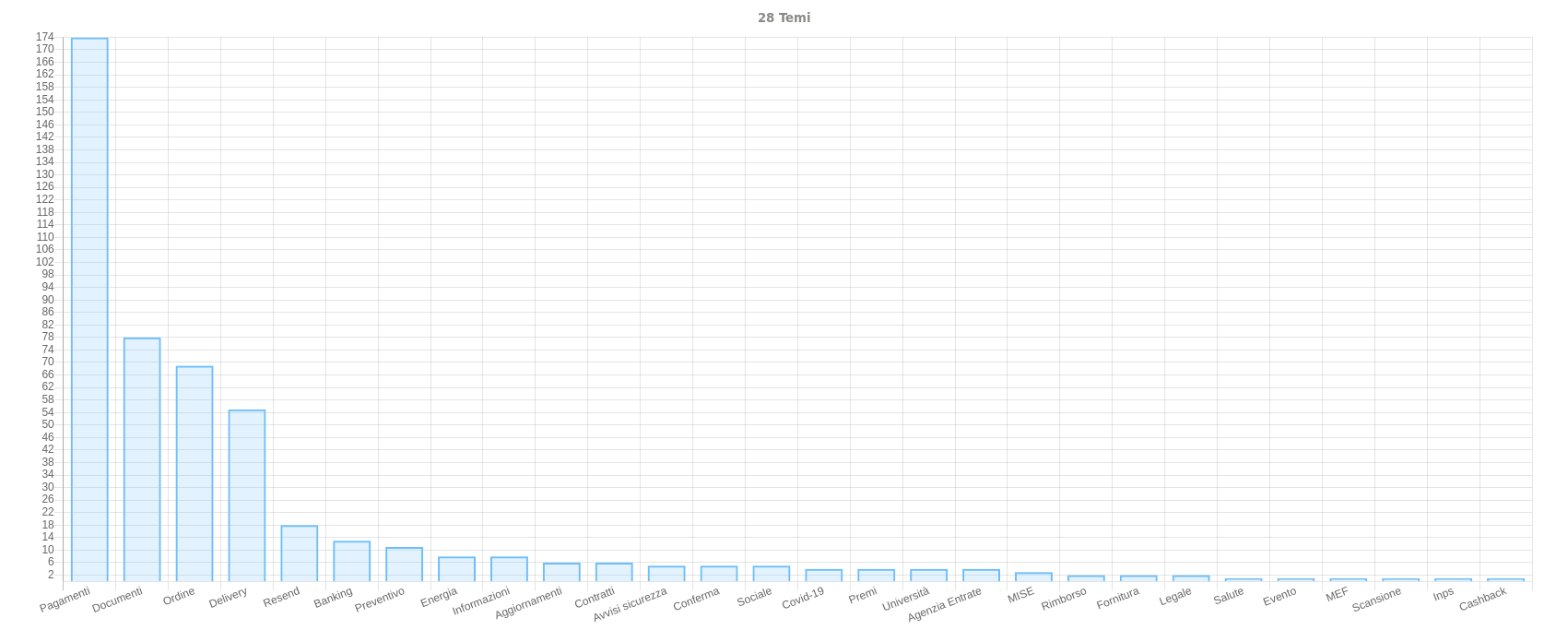

I temi più sfruttati per veicolare malware nel 2021

clicca sull'immagine per ingrandirlaIl temi più utilizzati nel 2021 per le campagne phishing e malware sono stati (in ordine di frequenza): Pagamenti, Documenti (da leggere), Ordine (commerciali) e Spedizioni (Pacchi in attesa, corrieri e simili).

Si tratta di temi generici che interessano qualsiasi tipologia di utente. Presa una potenziale vittima a caso, quasi sicuramente deve dare o ricevere del denaro (Pagamenti), aspetta un documento di lavoro (Documenti) o ha effettuato un ordine (Ordine e Spedizioni).

Questi temi sono apparsi naturalmente poichè generici e quindi facilmente usabili ma si sono poi consolidati definitivamente in questo anno (e parte di quello precedente) data la loro efficacia sulle potenziali vittime italiane, arrivando a staccare nettamente gli altri temi usati (che appaiono più casuali e sporadici).

Si prevede che anche nel 2022 i temi più usati siano quelli elencati sopra.

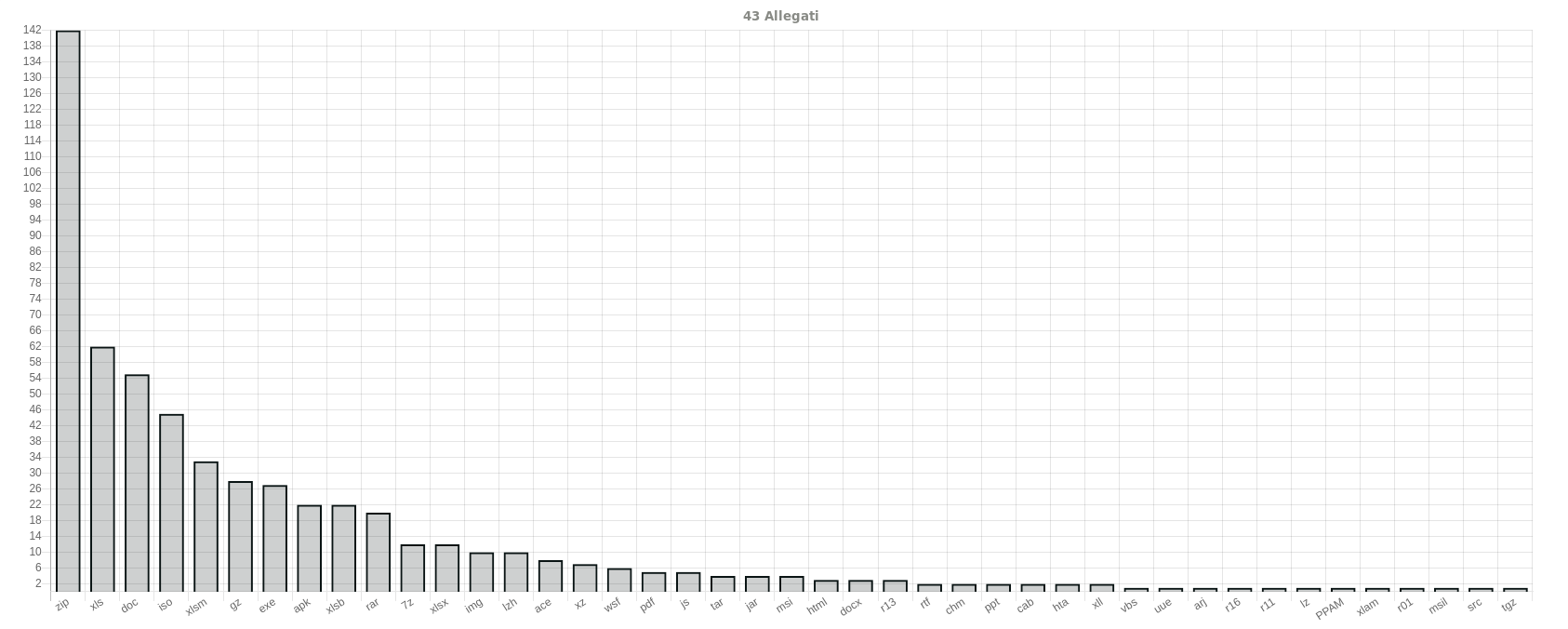

Le tipologie di file più utilizzate per diffondere malware nel 2021

clicca sull'immagine per ingrandirlaIl tipo di file più usato in assoluto è il formato zip, probabilmente per aggirare le misure antimalware più semplici che si basano sull’estensione dei file.

Mentre in passato fermare le estensioni pericolose poteva essere una strategia a bassissimo costo di implementazione ma con un buon ritorno, nel 2021 questa difesa (sempre necessaria) è data per scontata dai criminali e quindi il suo ritorno in termini di protezione è molto diminuito.

Le successive tipologie di file usati sono quelli di Office: xls, doc, xlsm e xslb. Si nota come tutti questi formati permettano l’esecuzione di macro. I documenti Office rimangono un importante vettore di trasmissione dei malware.

Infine sono rilevanti le estensioni afferenti a file system montabili: iso e img. Questo è un esempio di estensione pericolosa (difficilmente questo tipo di file viene inviato per e-mail) che però non è riconosciuta da tutti i software antispam/malware/virus. Urge quindi una correzione in questo senso.

Sostanzialmente i criminali veicolano un payload malevolo all’interno di un contenitore innocuo e plausibile, nello specifico uno zip, un documento Office, o un’immagine ISO (questa non proprio plausibile).

Le estensioni direttamente eseguibili (come exe, js, ps1, wsf e simili) compaiono relativamente in alto nella classifica ma questo è solo un artefatto di come sono storicizzati i dati. Le estensioni censite sono infatti quelle di tutti i file presenti nella campagna malspam per cui se un’e-mail contiene un allegato zip con dentro un eseguibile (tipico tentativo di eludere i controlli antivirus/spam sull’estensione), sia l’estensione zip che quella exe sono censite per quella campagna. Ma in realtà il file allegato direttamente nell’e-mail è solo lo zip ed è solo questo di cui si deve tenere conto se ci interessa un’analisi dei formati usati per iniziare un’infezione.