Cresce l’attività di Quasar RAT (BlotchyQuasar) contro gli utenti di istituti bancari italiani

BlotchyQuasar quasar

Il CERT-AGID ha recentemente diffuso un’allerta sul canale ufficiale Telegram riguardante una massiccia campagna di malspam, individuata per la prima volta da questo CERT venerdì 16 agosto e finalizzata a diffondere il malware Quasar RAT. Torniamo a sottolineare la rarità dell’evento nel contesto italiano.

Gli attacchi proseguono con nuove campagne che sfruttano loghi istituzionali del Ministero dell’Interno per fingersi comunicazioni ufficiali ed ingannare le vittime.

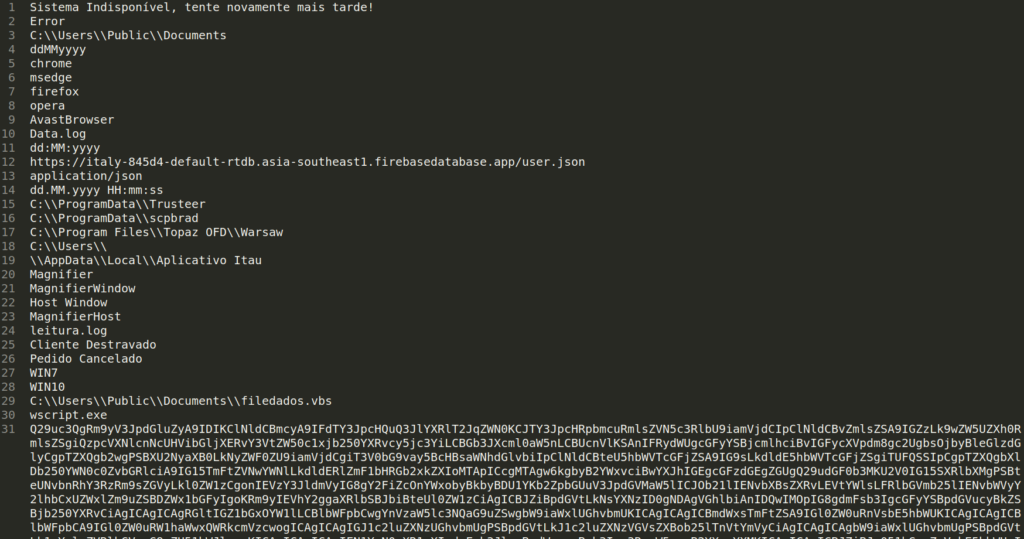

La versione del RAT impiegata questa settimana, la “1.0.00.r6“, è la stessa della settimana precedente. Anche i server C2 rimangono invariati, mentre sono cambiate le URL dei repository da cui vengono scaricati gli eseguibili.

Tutte le stringhe sono codificate con algoritmo XOR e la chiave è ovviamente inclusa nel codice. È stato quindi possibile decodificare le stringhe per renderle leggibili. Di seguito la funzione Python utilizzata per la decodifica.

import binascii

def decrypt_xor(encrypted_text_with_iv):

array = encrypted_text_with_iv.split(':')

if len(array) != 2:

raise ValueError("Invalid encrypted text format.")

hex1 = array[0]

hex2 = array[1]

array2 = binascii.unhexlify(hex1)

array3 = binascii.unhexlify(hex2)

fixed_key = "Ro54jbrahHe0vZbfHzp9hUuRf7hJsuuyKLy3eNZ4edLAZqEXagk0x5wgV2w6MTKS96ry6yYfMjfEo5e94xN9lhN4kQLNty1tBpIt"

bytes_key = fixed_key.encode('utf-8')

array4 = bytearray(len(array3))

for i in range(len(array3)):

array4[i] = array3[i] ^ bytes_key[i % len(bytes_key)] ^ array2[i]

return array4.decode('utf-8')

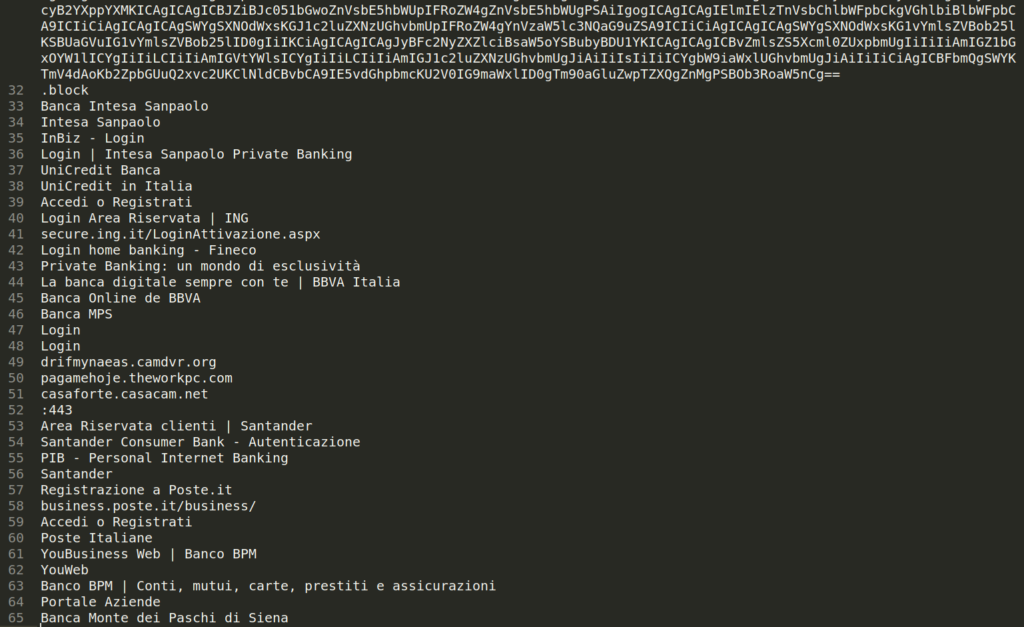

Dopo la decodifica delle stringhe l’obiettivo risulta evidente: colpire gli utenti di specifiche banche italiane.

Come evidenziato da altri analisti su X, si tratta di BlotchyQuasar, un trojan bancario sviluppato a partire dal codice di Quasar RAT.

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli del campione analizzato si riportano di seguito gli indicatori ricavati, già condivisi con le organizzazioni pubbliche accreditate al Flusso IoC del CERT-AGID.

Link: Download IoC