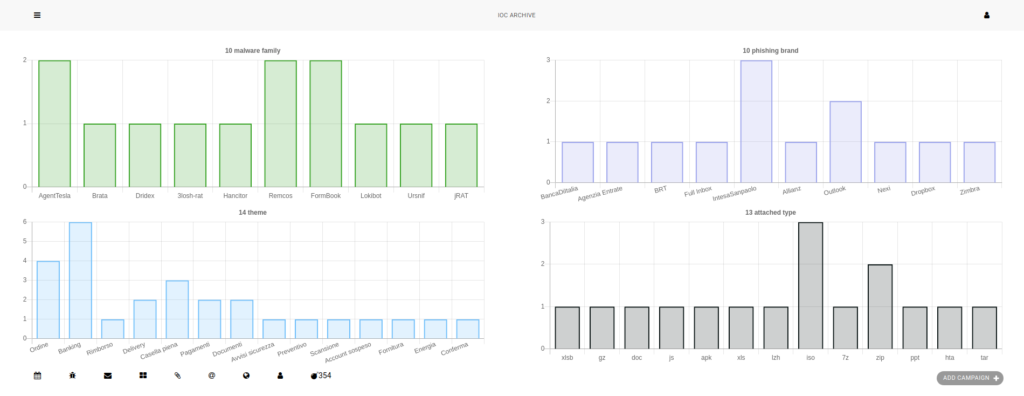

Sintesi riepilogativa delle campagne malevole nella settimana del 04 – 10 settembre 2021

riepilogo

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 27 campagne malevole di cui 23 con obiettivi italiani e 4 generiche veicolate anche in Italia, mettendo a disposizione dei suoi enti accreditati i relativi 354 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

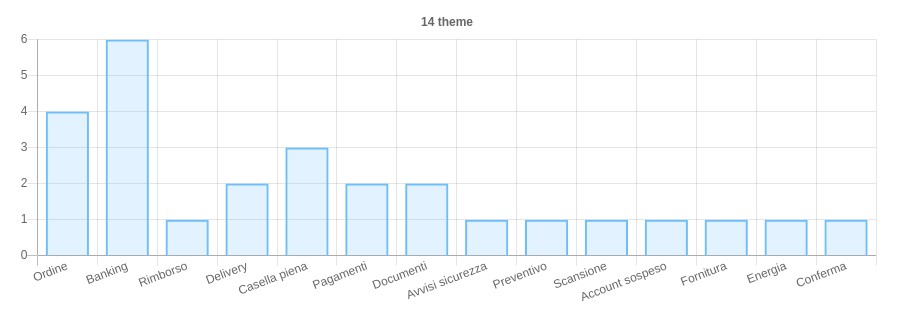

I temi più rilevanti della settimana

Sono 14 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano:

- Banking per la campagne di phishing che interessano il settore bancario.

- Ordine per veicolare Remcos, FormBook, jRat e AgentTesla.

- Casella piena per veicolare campagne di phishing al fine di rubare credenziali di posta elettronica.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e phishing di vario tipo.

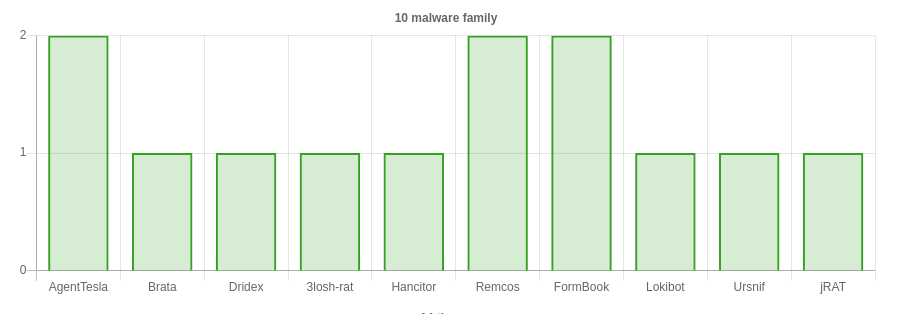

Malware della settimana

Sono state osservate nello scenario italiano 10 famiglie di malware per un totale di 13 campagne. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

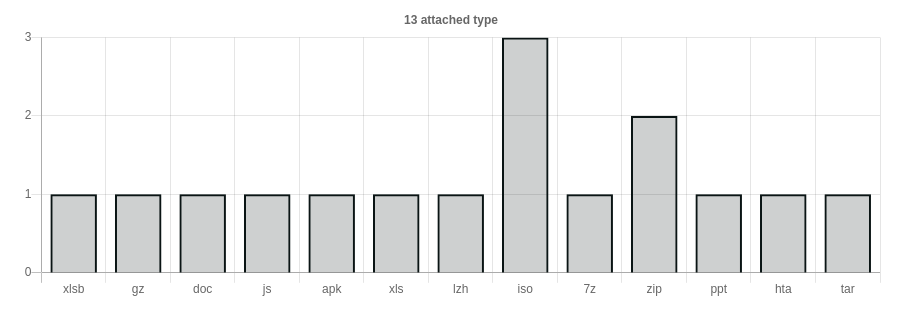

Formbook – due campagne italiane a tema “Fornitura” e “Ordine” distribuite tramite email con allegati LZH, e ZIP.

Remcos – rilevata due campagne di cui una italiana a tema “Ordine” ed una generica a tema “Preventivo” veicolate tramite email rispettivamente con allegati ISO e TAR.

AgentTesla – due campagne italiane a tema “Ordine” e “Scansione” e allegati 7Z e GZ.

Brata – campagna mirata per utenti Android e veicolata insieme a campagna di phishing ai danni di clienti Intesa Sanpaolo. Il CERT-AGID ha analizzato il file APK e pubblicato dettagli ed indicatori di compromissione attraverso una apposita news.

Hancitor – campagna generica a tema “Documenti” veicolata tramite email con link che punta al download di un file DOC. Ancora una volta Hancitor è stato utilizzato per veicolare CobaltStrike.

Lokibot – campagna italiana a tema “Delivery” (TNT) veicolata tramite email con allegati ZIP contenenti file ISO.

jRAT – utilizzato per veicolare Vjw0rm tramite una campagna italiana a tema “Ordine” e allegato ISO.

Dridex – campagna italiana a tema “Pagamenti” e allegati XLSB.

3losh-rat – campagna generica a tema “Pagamenti” e allegati PPT individuata per la prima volta in Italia.

Ursnif – campagna italiana a tema “Energia” (Enel) veicolata tramite email contenenti un link al download di un file XLS.

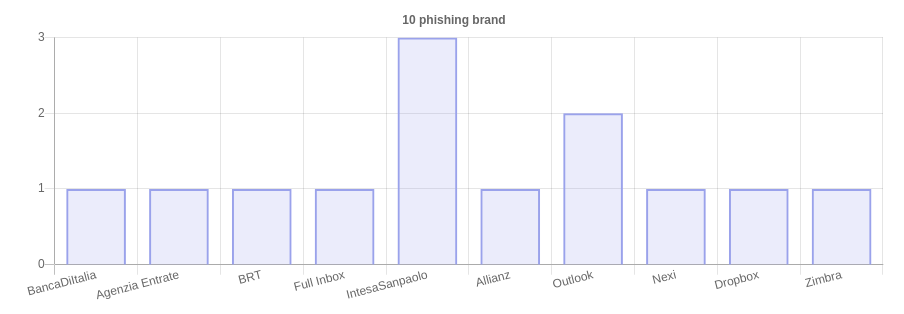

Phishing della settimana

Su un totale di 13 campagne di phishing, sono 10 i brand coinvolti questa settimana. Nello specifico:

IntesaSanpaolo, Banca d’Italia, Allianz e Nexi – sono i brand della settimana presi di mira dalle campagne di phishing a tema “Banking”.

Agenzia Entrate – campagna italiana a tema “Rimborso” identica a quelle già osservate nelle scorse settimane. Attraverso una falsa email che sfrutta i loghi dell’Agenzia si viene rimandati ad pagina creata ad-hoc per ricevere un fantomatico rimborso di 175 euro previa inserimento degli estremi della propria carta.

Zimbra – campagna di phishing a tema “Conferma” indirizzata principalmente ad utenti della pubblica amministrazione.

Outlook – due campagne italiane a tema “Casella piena” e “Account sospeso” che invitano gli utenti a cliccare su un link per accedere ad una form nella quale si chiede di inserire le credenziali di accesso al servizio di posta.

Full inbox – campagne di phishing a tema “Casella piena”che invita ad inserire le credenziali di posta per verificare e mantenere attivo il servizio.

Dropbox – campagna generica a tema “Documenti” ospitata su un dominio iraniano con lo scopo di sottrarre le credenziali di accesso al servizio Dropbox.

BRT – campagna italiana a tema “Delivery” indirizzata ai clienti del servizio BRT.

Formati di file principalmente utilizzati per veicolare i malware