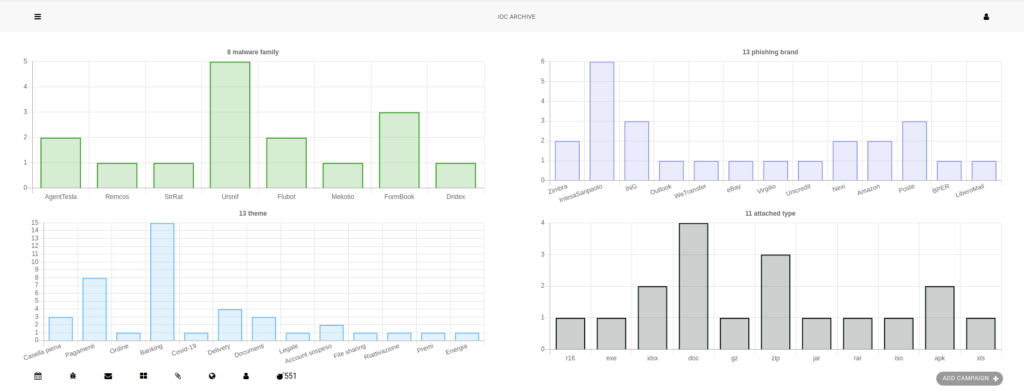

Sintesi riepilogativa delle campagne malevole nella settimana 17-23 aprile 2021

riepilogo

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 42 campagne malevole attive, di cui 4 generiche veicolate anche in Italia e 38 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 551 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

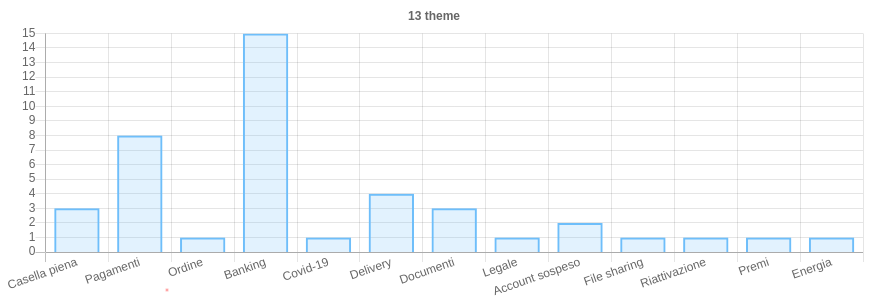

Sono 13 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. Come di consueto spiccano il tema Banking utilizzato principalmente per le campagne di phishing e Pagamenti per i malware.

Malware della settimana

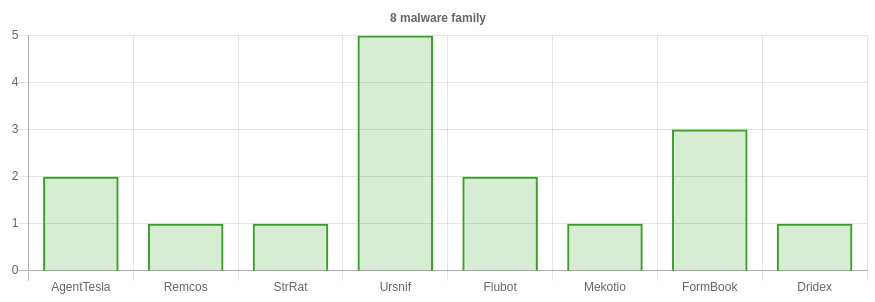

Sono state osservate nello scenario italiano 8 famiglie di malware per un totale di 16 campagne complessive. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

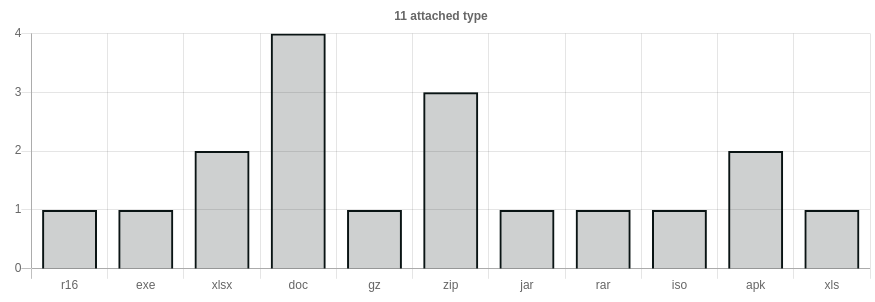

Ursnif – è stato il malware più diffuso della settimana con ben cinque campagne massive a tema “Energia”, “Documenti” e “Covid-19”. Gli allegati veicolati via email sono di tipo ZIP, XLSX e DOC.

Formbook – anche questa settimana Formbook è stato presente con tre campagne a tema “Pagamenti” e allegati RAR, ZIP e XLSX.

Flubot – continua a mietere vittime in Italia, Spagna, Germania, Ungheria e Inghilterra. Il CERT-AGID ha individuato in Italia due campagne veicolate via SMS per diffondere la versione 4.0 di Flubot nella quale è stato introdotto anche il supporto per generare domini UK (+44). Al fine di rendere pubblici i dettagli delle campagne il CERT-AGID ha provveduto a diramare gli indicatori rilevati.

AgentTesla – due campagne a tema “Pagamenti” veicolate via email con allegati GZ e R16.

Mekotio – a distanza di cinque mesi (l’ultima campagna mekotio individuata in Italia risale al 18 novembre 2020) torna a far parlare di se con una campagna a tema “Legale” e link al download di un file ZIP contenente un file MSI.

Dridex – anche questa settimana Dridex è arrivato in Italia con una campagna internazionale a tema “Pagamenti” e allegati XLS.

Remcos – singola campagna italiana a tema “Ordine” e allegati ISO.

StrRat – nuovo malware individuato in data odierna e veicolato in Italia tramite email a tema “Pagamenti” e allegato JAR.

Phishing della settimana

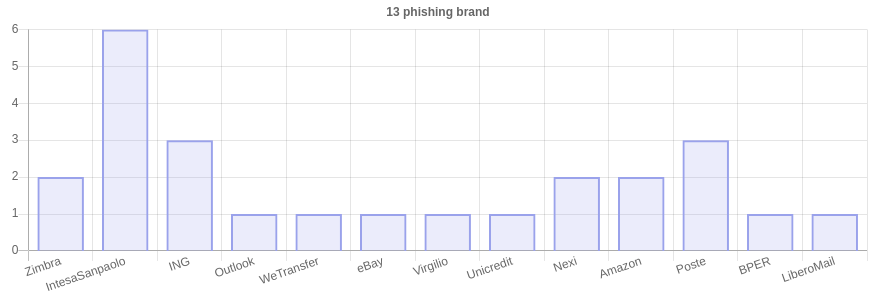

Sono 13 i brand coinvolti nelle campagne di phishing. Ancora una volta le campagne più in voga interessano il settore “Banking”, in particolare Intesa Sanpaolo, Poste e ING. Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo – sono state rilevate questa settimana 6 campagne di phishing veicolate via email con link che puntano a domini creati ad-hoc.

Poste – segue Intesa Sanpaolo con 2 campagne a tema “Banking” veicolate via email ed 1 a tema “Delivery” via SMS.

ING – tre campagnea tema “Banking” veicolate via email contenenti link a domini appositamente registrati per il phishing. Le pagine proposte presentano una form in cui viene richiesto di inserire i dati del proprio account e/o i dati del proprio conto corrente.

BPER, Unicredit, Nexi – completano il panorama settimanale delle campagne di phishing a tema “Banking”.

LiberoMail, Zimbra, Outlook e Virgilio – campagne di phishing a tema “Account sospeso”, “Casella piena” e “Riattivazione” che invitano le vittime ad inserire le credenziali del proprio account per ottenere la finta riattivazione del servizio.

WeTransfer, eBay e Amazon – completano il panorama delle campagne di phishing individuate in Italia.

Formati di file principalmente utilizzati per veicolare i malware