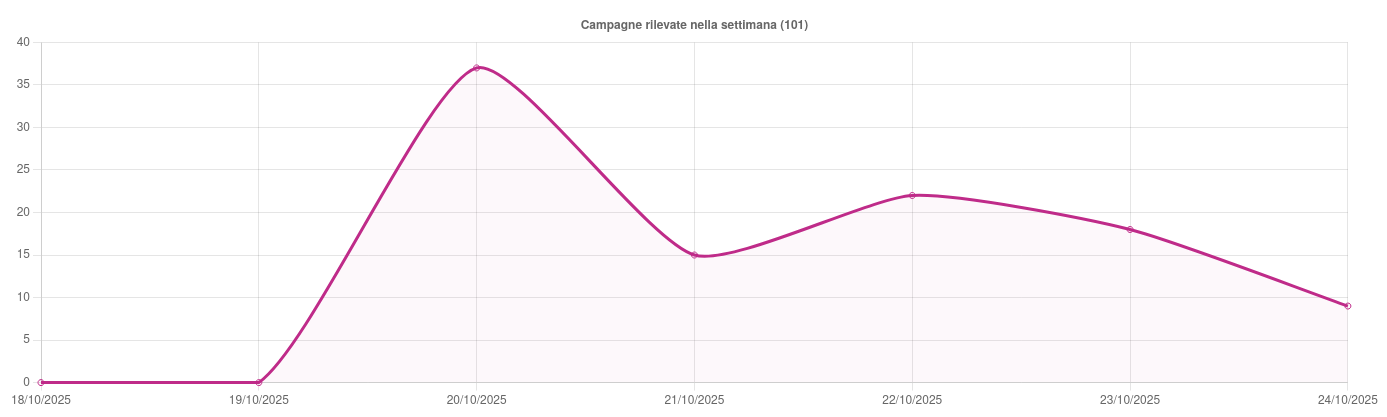

Sintesi riepilogativa delle campagne malevole nella settimana del 18 – 24 ottobre

riepilogo

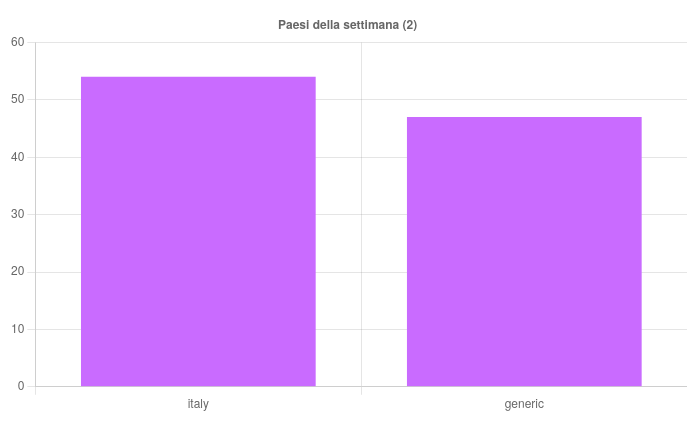

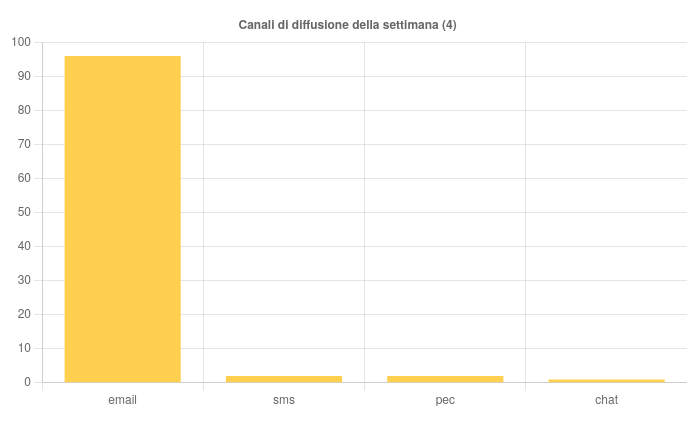

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 101 campagne malevole, di cui 54 con obiettivi italiani e 47 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 1068 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

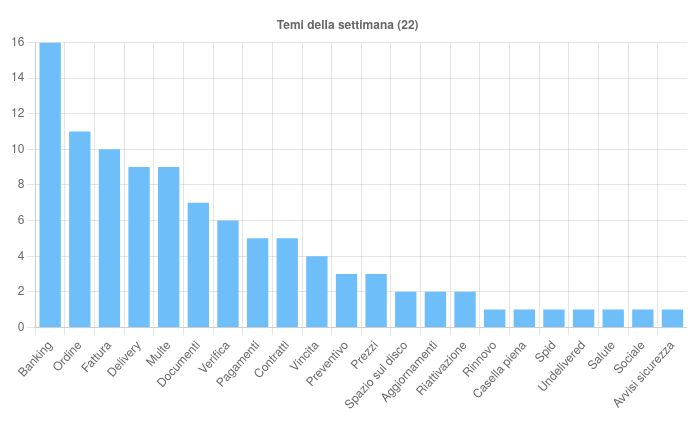

Sono 22 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

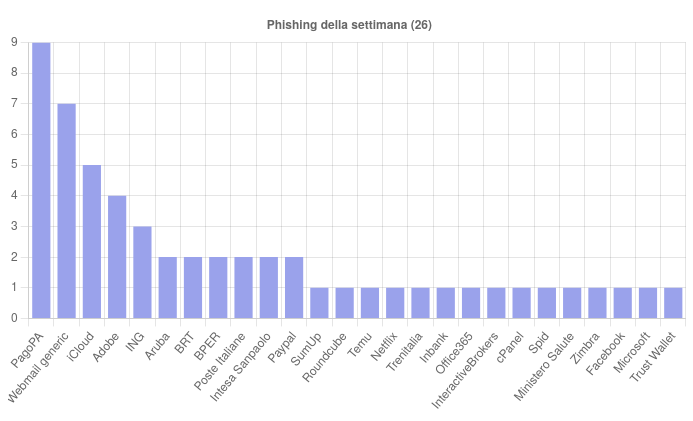

- Banking – Tema sfruttato in 16 campagne, di cui ben 15 italiane. Le campagne di phishing hanno simulato comunicazioni di istituti di credito come Intesa Sanpaolo, ING, BPER, Inbank, Trust Wallet e Interactive Brokers. Le sei campagne malware hanno avuto come obiettivo la diffusione di Remcos, Copybara e Irata.

- Ordine – Argomento sfruttato in 11 campagne, principalmente generiche e diffuse tramite email. Ben 10 le campagne malware, che hanno hanno visto impiegare AgentTesla, Formbook, Remcos, XWorm e PhantomStealer. È stata inoltre osservata una singola campagna di phishing, che ha avuto come obiettivo utenti di Office365.

- Fattura – Tema sfruttato in 10 campagne, sia italiane che generiche, principalmente veicolate tramite email e, in un caso, via PEC. Le campagne di phishing hanno abusato dei brand Adobe e Aruba, mentre quelle malware hanno diffuso MintLoader, SnakeKeylogger, Formbook, AgentTesla e Modiloader.

- Delivery – Argomento sfruttato in 9 campagne, di cui tre italiane. Le campagne di phishing hanno simulato comunicazioni di BRT e Poste Italiane, mentre le campagne malware sono state impiegate per diffondere Formbook, Remcos e Guloader.

- Multe – Tema sfruttato in 9 campagne di phishing esclusivamente italiane e tutte veicolate tramite email che si spacciano per PagoPA. Le comunicazioni mirano a indurre gli utenti a fornire dati personali e di pagamento tramite false notifiche di sanzioni.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- È stata individuata e contrastata dal CERT-AGID, in collaborazione con i gestori PEC, una nuova campagna di malspam mirata a utenti italiani e diffusa tramite caselle PEC compromesse. L’obiettivo, analogo a campagne precedenti, è stato la distribuzione di malware attraverso MintLoader. Gli allegati ZIP alle mail contengono file HTML con script offuscati che effettuano un controllo sul sistema operativo della vittima, rinviando alla pagina di download del malware solo in caso di utenti Windows. Tra le altre tecniche impiegate figurano lo sfruttamento di domini con estensione .top e l’utilizzo di un Domain Generation Algorithm (DGA).

- È stata individuata una campagna di phishing che utilizza in modo fraudolento il nome del Fascicolo Sanitario Elettronico. Le email, costruite per apparire legittime, comunicano la possibilità di ottenere un presunto rimborso e includono un link verso un sito malevolo insieme a un codice identificativo. Inserendo tale codice in un form contraffatto, l’utente viene reindirizzato a una finta pagina dove selezionare il proprio istituto di credito. La vittima è così indotta a fornire dati personali e bancari.

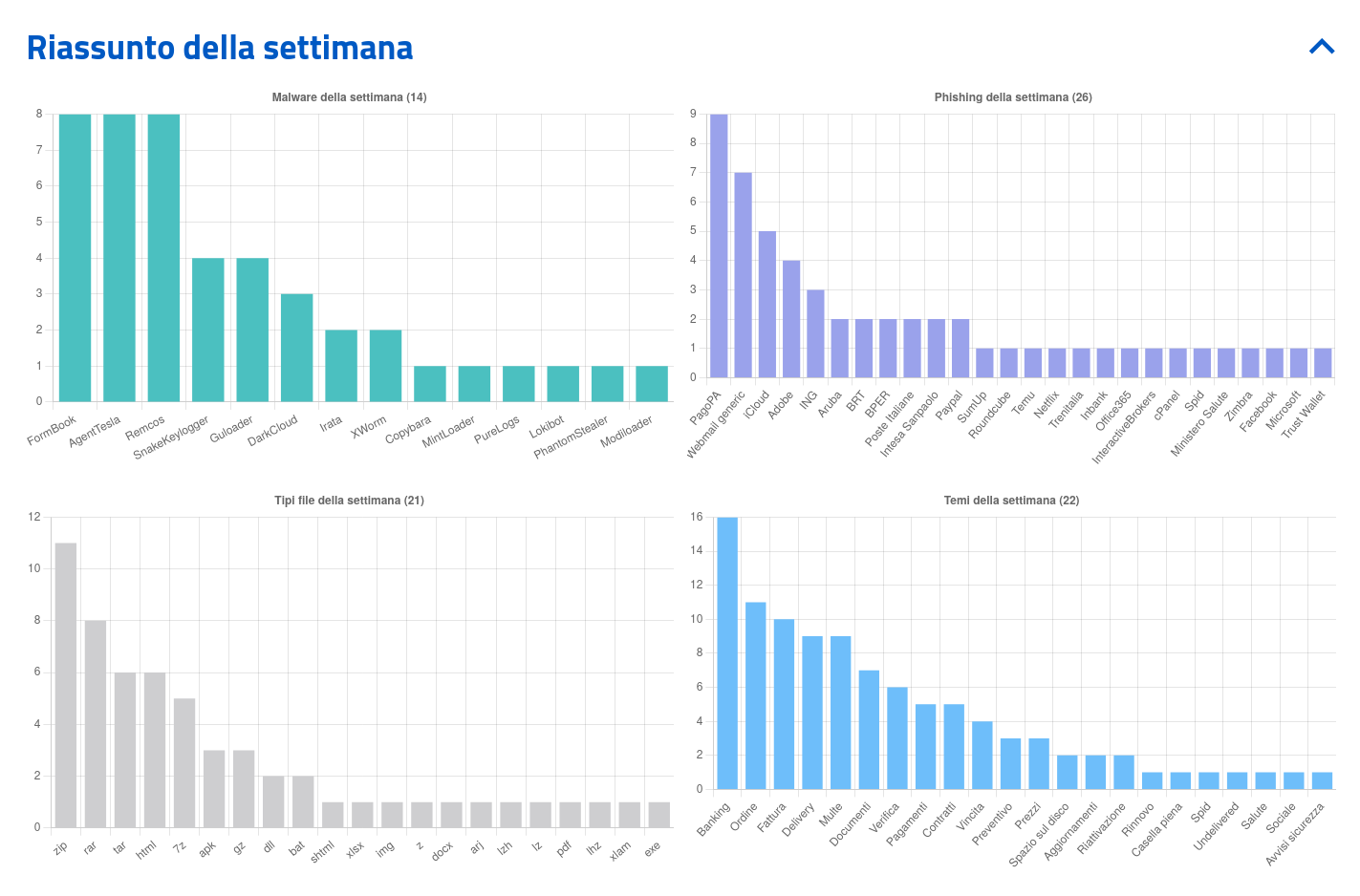

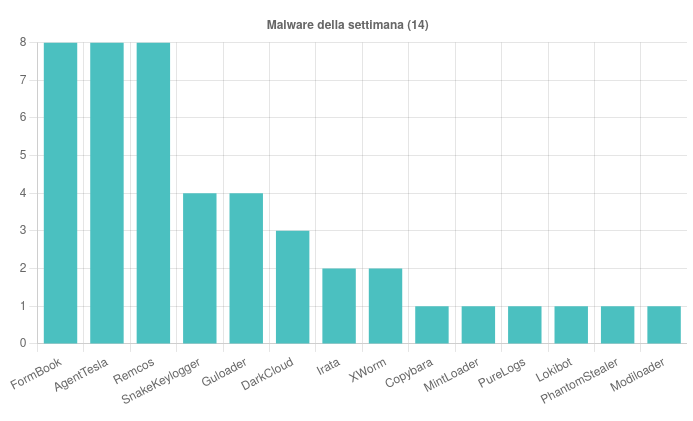

Malware della settimana

Sono state individuate, nell’arco della settimana, 14 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

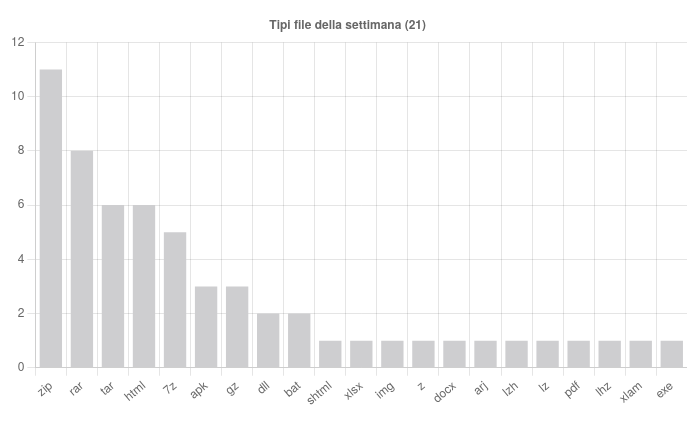

- AgentTesla – Scoperte una campagna italiana a tema “Pagamenti” e sette campagne generiche a tema “Ordine”, “Documenti”, “Fattura”, “Pagamenti”, “Prezzi” e “Preventivo” diffuse tramite email con allegati ZIP, TAR, 7Z, LHZ, RAR e XLSX.

- FormBook – Rilevate una campagna italiana a tema “Pagamenti” veicolata tramite email con allegato HTML e sette campagne generiche a tema “Delivery”, “Ordine”, “Fattura” e “Prezzi” veicolate tramite email con allegati GZ, TAR, RAR, LZH e ZIP.

- Remcos – Individuate quattro campagne italiane ad argomento “Banking” e “Ordine” e quattro campagne generiche a tema “Delivery”, “Ordine” e “Documenti” distribuite con allegati 7Z, ZIP, GZ e ARJ.

- Guloader – Individuate quattro campagne generiche “Pagamenti”, “Delivery” e “Prezzi” veicolate mediante email con allegati TAR, IMG, XLAM e DOCX.

- SnakeKeylogger – Scoperte una campagna italiana “Fattura” distribuita mediante allegato RAR e tre campagne generiche “Documenti” e “Contratti”, tutte distribuite con allegati ZIP.

- DarkCloud – Individuate tre campagne generiche a tema “Documenti”, “Pagamenti” e “Contratti” che hanno sfruttato allegati ZIP e RAR.

- MintLoader – Rilevata una campagna italiana “Fattura” veicolata mediante comunicazioni PEC con allegato ZIP.

- Irata – Individuate due campagne italiane “Banking” diffuse tramite SMS contenenti link che conducono al download di file APK malevoli.

- XWorm – Individuate due campagne generiche “Ordine” diffuse tramite allegati Z e RAR.

- Copybara – Scoperta una campagna italiana “Banking” diffusa tramite SMS con link che invia al download di APK dannosi.

- Rilevate infine una campagna italiana PhantomStealer e diverse campagne generiche PureLogs, Modiloader, Lokibot distribuite tramite comunicazioni email con allegati compressi.

Phishing della settimana

Sono 26 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, iCloud, Adobe e ING, oltre alle frequenti campagne di webmail non brandizzate.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche