Sintesi riepilogativa delle campagne malevole nella settimana del 2 – 8 agosto

riepilogo

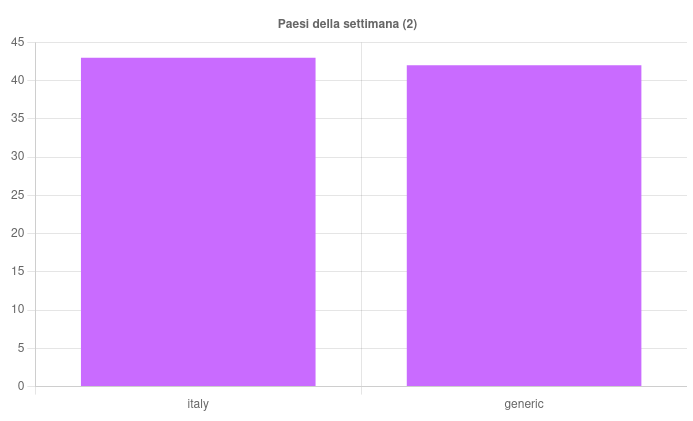

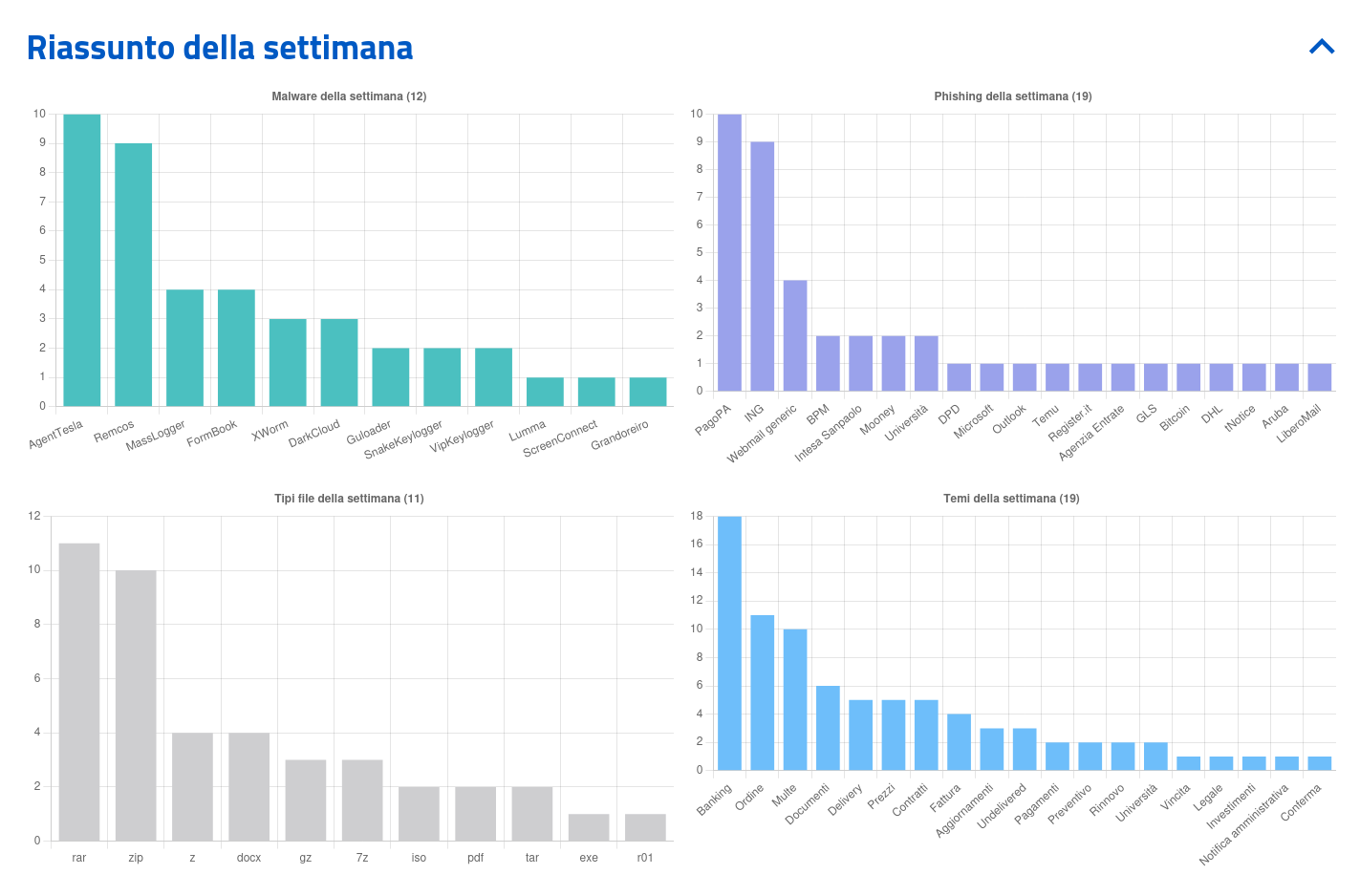

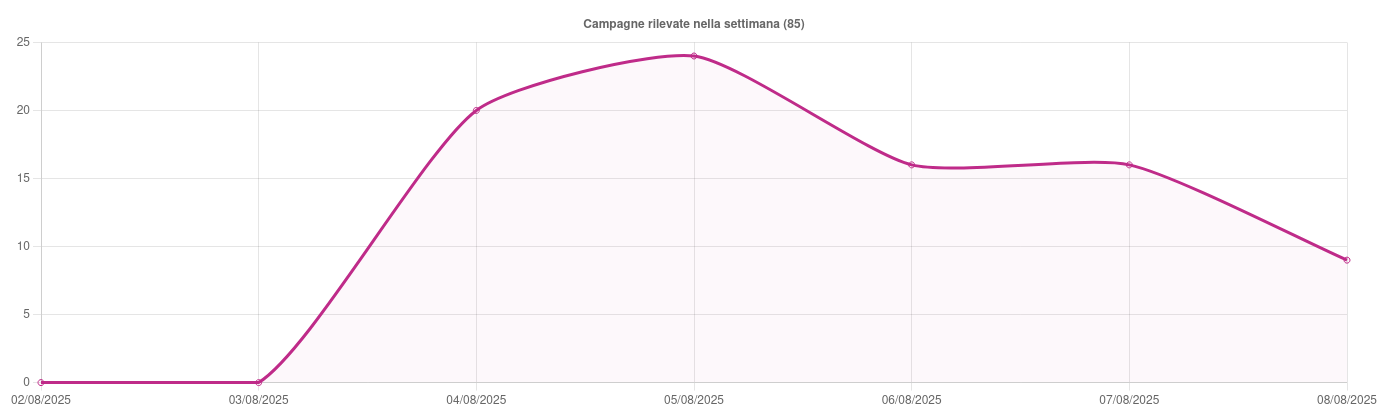

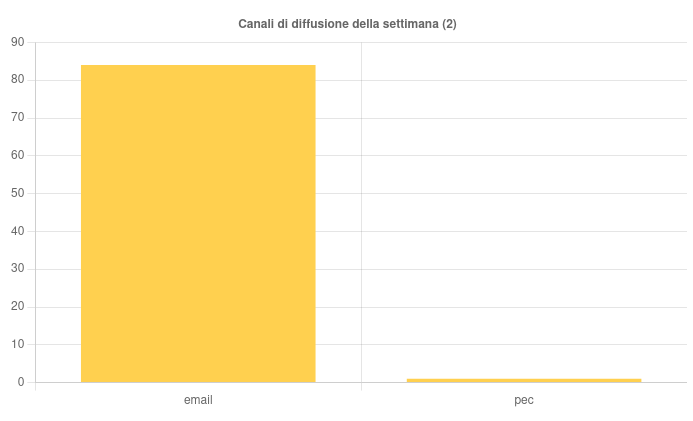

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 85 campagne malevole, di cui 43 con obiettivi italiani e 42 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 723 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

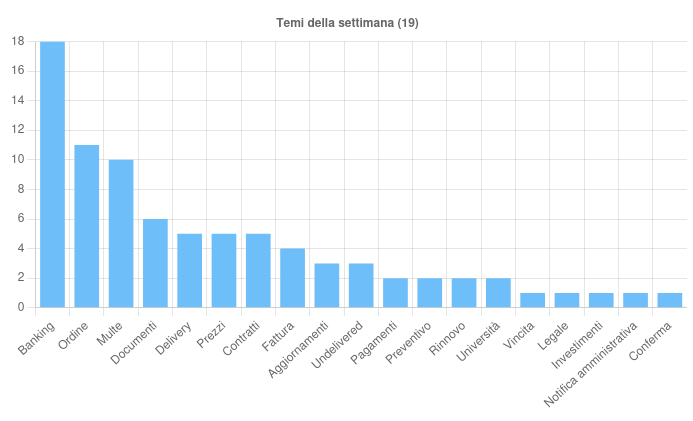

Sono 19 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

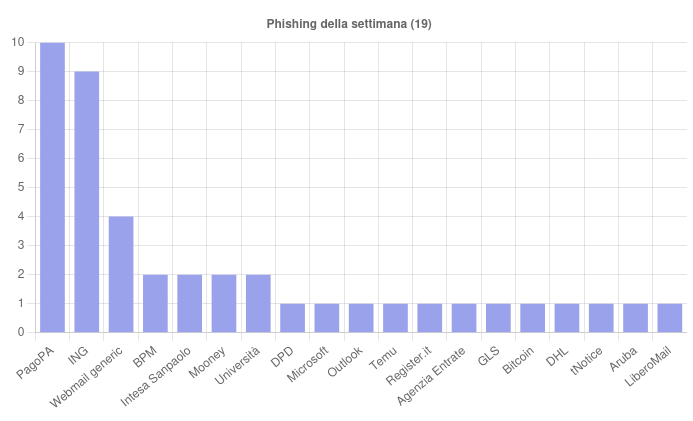

- Banking – Il tema è stato osservato in 14 campagne di phishing italiane ai danni degli istituti bancari ING, BPM, Mooney e Intesa Sanpaolo. Quasi tutte risultano veicolate via email, tranne una che ha sfruttato comunicazioni PEC. L’argomento è stato utilizzato, inoltre, per tre campagne generiche che hanno veicolato i malware Remcos e SnakeKeylogger.

- Multe – Argomento sfruttato in 10 campagne di phishing italiane, tutte veicolate via email e camuffate da comunicazioni ufficiali del servizio PagoPA. I messaggi riportano presunte sanzioni amministrative non saldate, con l’obiettivo di spingere l’utente a cliccare su link malevoli e fornire i dati delle carte di pagamento.

- Ordine – Il tema è stato utilizzato per una campagna italiana e otto generiche, tutte veicolate via email e finalizzate alla distribuzione dei malware Guloader, MassLogger, Remcos, FormBook e AgentTesla.

- Documenti – Argomento sfruttato per una campagna italiana e cinque generiche, tutte veicolate via email. Nel caso italiano si tratta di phishing ai danni di utenti LiberoMail. Le campagne generiche, invece, includono due casi di phishing che sfruttano i brand Microsoft e Outlook e tre campagne malware che hanno distribuito AgentTesla, XWorm e Lumma.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha recentemente individuato l’illecita messa in vendita di documenti d’identità trafugati da hotel italiani, pubblicati su un noto forum underground dall’attore malevolo noto come “mydocs”. Il materiale include decine di migliaia di scansioni ad alta risoluzione di passaporti, carte d’identità e altri documenti di riconoscimento raccolti durante le procedure di check-in. Secondo quanto dichiarato dallo stesso attore, i dati sarebbero stati sottratti tra giugno e luglio 2025 attraverso accessi non autorizzati a quattro strutture alberghiere italiane. Ulteriori dettagli nella news dedicata.

- Negli ultimi giorni, il CERT-AGID ha rilevato due distinte campagne di phishing mirato ai danni del personale e degli studenti di due università italiane: l’Università di Pisa e l’Università di Padova. In entrambi i casi, gli attori malevoli hanno realizzato pagine fraudolente che imitano i portali ufficiali di accesso alle aree riservate degli atenei, con l’obiettivo di sottrarre credenziali istituzionali (email e password). La struttura delle campagne suggerisce una probabile connessione tra i due attacchi, verosimilmente riconducibili allo stesso attore criminale.

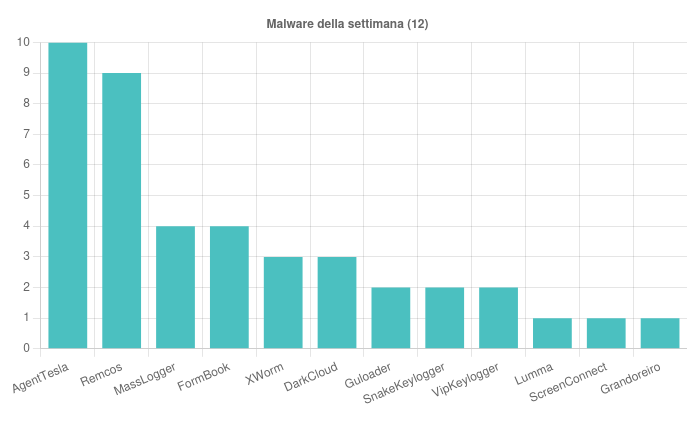

Malware della settimana

Sono state individuate, nell’arco della settimana, 12 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

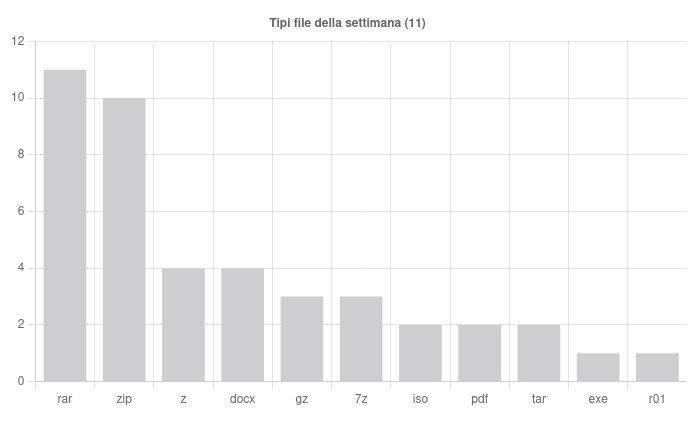

- AgentTesla – Individuate diverse campagne generiche a tema “Aggiornamenti”, “Preventivo”, “Pagamenti”, “Documenti”, “Ordine” e “Prezzi”, diffuse tramite email con allegati ZIP, RAR, Z, TAR e ISO.

- Remcos – Scoperte una campagna italiana ad argomento “Fattura” e sei campagne generiche “Delivery”, “Banking”, “Fattura”, “Prezzi” e “Ordine”, veicolate con allegati email DOCX, ZIP, RAR e GZ.

- FormBook – Rilevate quattro campagne generiche a tema “Ordine”, “Delivery” e “Contratti”, distribuite attraverso email con allegati DOCX, ZIP e RAR.

- DarkCloud – Individuate tre campagne generiche che hanno sfruttato il tema “Contratti” e sono state veicolate via email con allegati Z e GZ.

- MassLogger – Scoperte tre campagne, due italiane e una generica, a tema “Prezzi” e “Ordine”, diffuse con email che presentano allegati RAR e 7Z.

- Guloader – Rilevate due campagne generiche a tema “Ordine”, veicolate con allegati email DOCX e ISO.

- VipKeylogger – Individuate due campagne generiche “Prezzi” e “Pagamenti” distribuite attraverso email con allegati archivi compressi TAR e R01.

- XWorm – Scoperte due campagne generiche, una a tema “Aggiornamenti” veicolata con allegato RAR, e una a tema “Documenti” veicolata con file PDF contenente link a script BAT.

- Rilevate infine una campagna italiana ScreenConnect e alcune campagne generiche SnakeKeylogger, Grandoreiro, Lumma, tutte veicolate tramite email con allegati ZIP.

Phishing della settimana

Sono 19 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA e ING, oltre alle sempre presenti campagne di Webmail non brandizzate.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche