Nuova campagna MintsLoader diffonde il malware Stealc attraverso caselle PEC compromesse

MintsLoader PEC Stealc

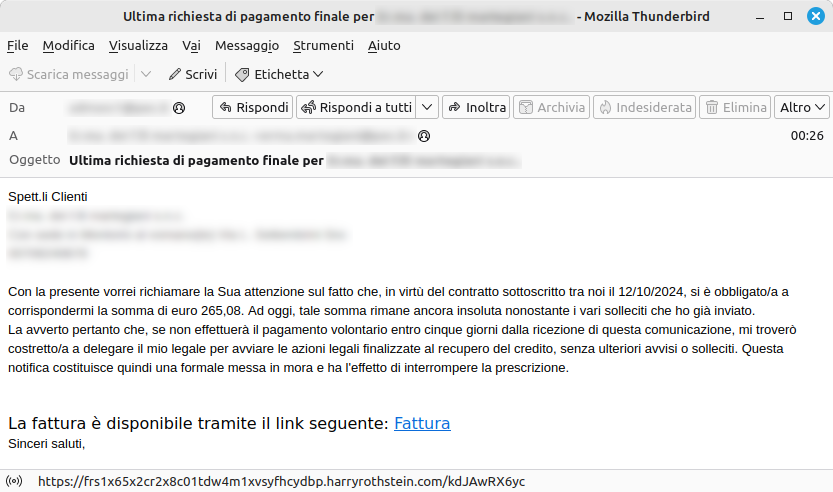

È stata recentemente individuata una nuova campagna malevola che sfrutta MintsLoader, noto loader basato su PowerShell, finalizzato a diffondere il malware Stealc (ma probabilmente utilizzato come decoy). Come già osservato nelle campagne precedenti, la catena di infezione inizia con e-mail inviate da caselle PEC compromesse, contenenti link a file JavaScript offuscati.

Gli attori malevoli dietro la campagna, avviata in nottata, hanno impiegato 150 domini per generare URL che, inizialmente inattive, sono state in seguito attivate nelle ore lavorative della mattinata.

L’identificazione del payload finale distribuito da MintsLoader risulta sempre particolarmente complessa a causa dei controlli lato server che regolano il rilascio dei successivi script PowerShell.

In questa occasione, l’analisi di JoeSandbox ha rilevato anche una richiesta verso il servizio di file hosting temp[.]sh, sebbene la risorsa non fosse più disponibile (questo potrebbe giustificare il possibile decoy evidenziato su X). Tuttavia, grazie all’hash del file è stato possibile recuperare il sample, identificato come Stealc: un malware della categoria degli information stealer, attivo come Malware-as-a-Service (MaaS) dal gennaio 2023, progettato per esfiltrare dati sensibili da browser, estensioni, wallet di criptovalute, client email e altre applicazioni.

Azioni di contrasto

Le attività di contrasto sono state già messe in atto con il supporto dei Gestori PEC. Gli IoC relativi alla campagna sono stati diramati attraverso il Feed IoC del CERT-AGID verso tutti i Gestori PEC e verso le strutture accreditate.

Si raccomanda di prestare sempre la massima attenzione alle comunicazioni ricevute via PEC, in particolare quando contengono link ritenuti sospetti. Nel dubbio, è sempre possibile inoltrare le email ritenute sospette alla casella di posta malware@cert-agid.gov.it

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

Link: Download IoC