Vidar nuovamente attivo in Italia tramite caselle PEC compromesse: nuova campagna con URL aggiornati

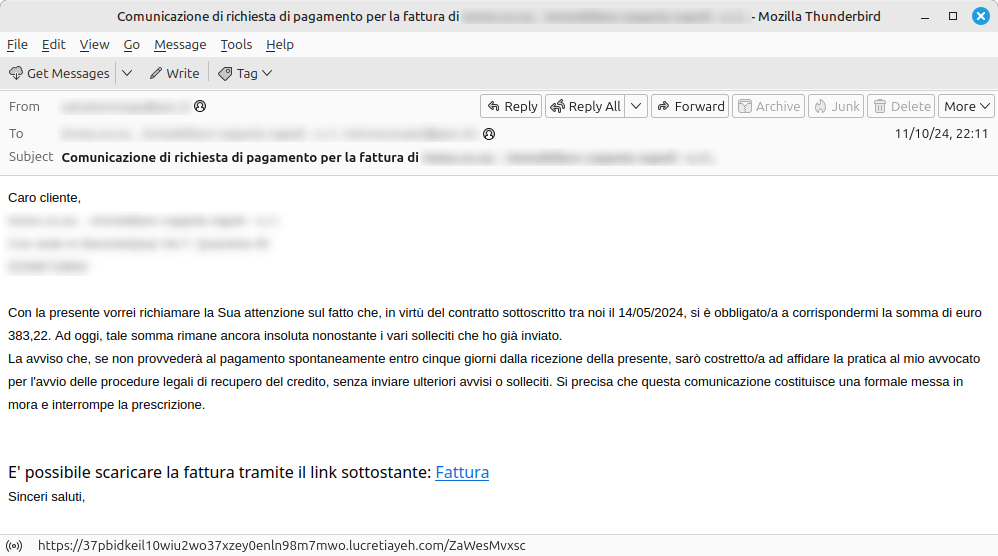

PEC vidar

A distanza di una settimana dalla precedente ondata di attacchi, il malware Vidar torna ad insidiare le utenze di posta elettronica italiane sfruttando, ancora una volta, caselle PEC compromesse.

Questa nuova campagna ripropone le modalità già osservate nell’attività precedente, che si era distinta per l’utilizzo di un payload VBS al posto dei più comuni file JS. Le tecniche di distribuzione restano invariate, con template simili per i messaggi PEC ed un persistente abuso di domini .top. Tuttavia, gli URL di riferimento per il download dei componenti sono stati aggiornati, suggerendo che gli autori della campagna intendano cercare di eludere i sistemi di rilevamento e prolungare l’efficacia della sua distribuzione.

Vidar, noto per le sue capacità di sottrarre credenziali di accesso e dati sensibili, conferma ancora una volta la sua adattabilità e pericolosità, soprattutto considerando che la tecnica di veicolazione tramite caselle PEC compromesse può più facilmente indurre i destinatari a fidarsi dei messaggi ricevuti.

Azioni di contrasto

Le attività di contrasto sono state già messe in atto con il supporto dei Gestori PEC. Gli IoC relativi alla campagna sono stati diramati attraverso il Feed IoC del CERT-AGID verso i Gestori PEC e verso le strutture accreditate.

Si raccomanda di prestare sempre la massima attenzione alle comunicazioni ricevute via PEC, in particolare quando contengono link ritenuti sospetti. Nel dubbio, è sempre possibile inoltrare le email ritenute sospette alla casella di posta malware@cert-agid.gov.it

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

Link: Download IoC