Vidar muta ancora: payload variabile e offuscamento più raffinato per questa nuova ondata

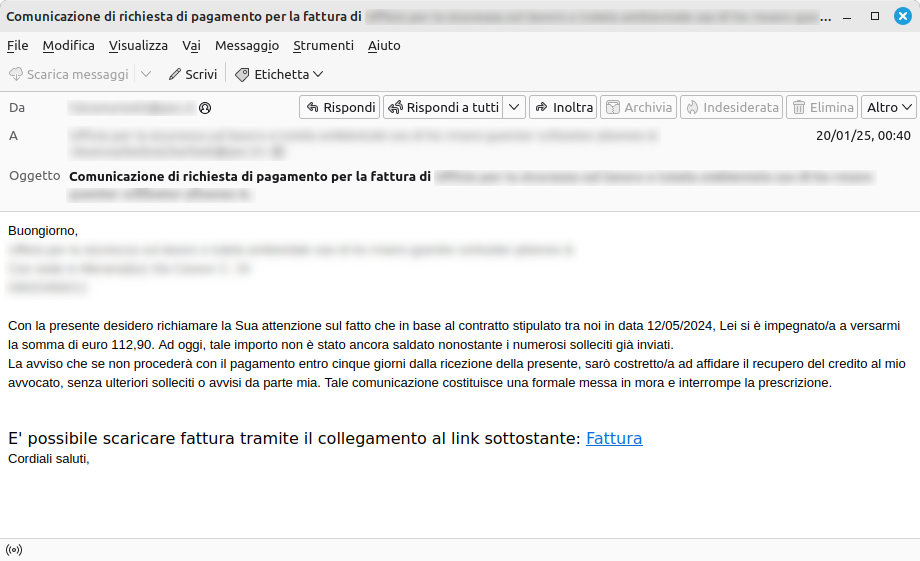

PEC vidar

Nella tarda serata del 2 febbraio 2025, è stata individuata una nuova campagna Vidar che segue lo schema già osservato in precedenti attacchi, caratterizzata dall’uso di tecniche di offuscamento avanzate e dall’impiego di Domain Generation Algorithm (DGA) per la generazione dinamica degli indirizzi malevoli. L’attività è stata rilevata intorno alla mezzanotte, con 136 domini principali associati identificati durante l’analisi dell’incidente.

Come nelle campagne precedenti, gli URL utilizzati per la distribuzione del payload, un file JS opportunamente offuscato, sono rimasti inattivi nella fase iniziale dell’attacco, attivandosi solo nella mattinata successiva per sfuggire ai controlli preventivi. Questa tecnica, ormai consolidata, consente ai cybercriminali di ridurre la possibilità di un blocco immediato del malware, aumentando le probabilità di successo dell’infezione.

Un elemento distintivo di questa nuova ondata è l’adozione di un metodo di offuscamento ancora più raffinato. Il malware elabora la stringa di input suddividendola in una lista di numeri interi, che vengono poi decodificati tramite un’operazione XOR con un valore costante, restituendo infine il codice de-offuscato pronto per l’esecuzione. Questo approccio mira a rendere più complessa l’analisi statica e il rilevamento da parte degli strumenti di sicurezza automatizzati.

Oltre alle strategie ormai consolidate per eludere i sistemi di sicurezza, come l’uso di DGA e l’attivazione ritardata delle URL, si osserva anche una costante variazione del payload scaricato a seguito dell’infezione: Vidar, infatti, conduce di volta in volta al rilascio di un ulteriore malware afferente sempre a una famiglia diversa.

Azioni di contrasto

Le attività di contrasto sono state già messe in atto con il supporto dei Gestori PEC. Gli IoC relativi alla campagna sono stati diramati attraverso il Feed IoC del CERT-AGID verso i Gestori PEC e verso le strutture accreditate.

Si raccomanda di prestare sempre la massima attenzione alle comunicazioni ricevute via PEC, in particolare quando contengono link ritenuti sospetti. Nel dubbio, è sempre possibile inoltrare le email ritenute sospette alla casella di posta malware@cert-agid.gov.it

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

Link: Download IoC