Ursnif insiste ad attaccare obiettivi della PA. Oggi tocca nuovamente alla Agenzia delle Entrate

Agenzia Entrate Ursnif

Nel 2020 le campagne Ursnif veicolate in Italia e osservate dal CERT-AgID sono state incentrate su tematiche inerenti argomenti come “fatture”, “spedizioni/corrieri” e, sporadicamente, obiettivi riguardanti le PP. AA.

A partire dal mese di luglio 2020 i criminali che gestiscono il malware Ursnif stanno perfezionando le campagne italiane puntando sempre di più su obiettivi della PA ed in particolare, su INPS e Agenzia delle Entrate.

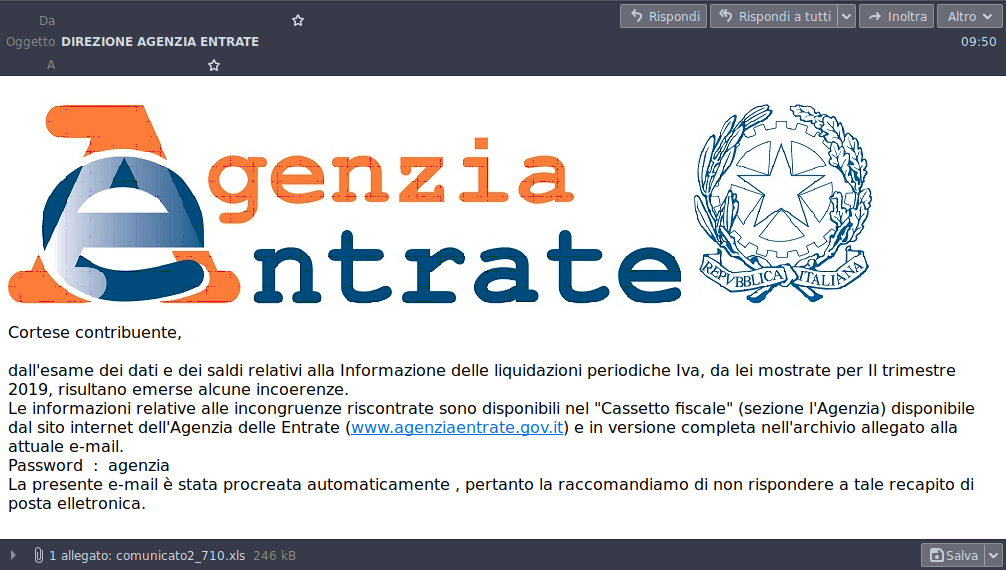

Nonostante gli errori grammaticali evidenti nel corpo del messaggio, il gruppo criminale prova a sfruttare le notizie o le comunicazioni attuali che coinvolgono la PA italiana e, stando alle ultime campagne, sembrano poi utilizzare le stesse metodologie per veicolare il malware.

La campagna odierna relativa all’Agenzia delle Entrate, è molto simile a quella veicolata di recente ai danni di utenti INPS. In entrambi i casi erano presenti:

- allegato con macro Excel4

- una url presente in chiaro, come se non si volesse perdere troppo tempo ad offuscare il codice

- il download di una dll. Nel caso INPS contabilita.dll nel caso Agenzia Entrate officina.dll

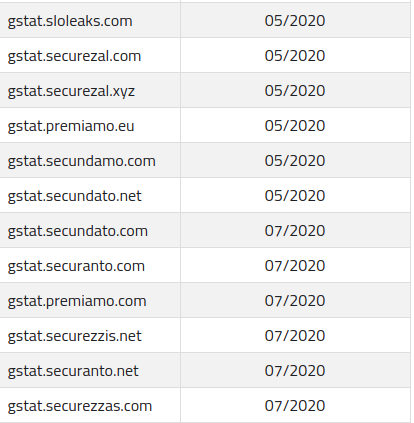

- query DNS che nei casi esaminati coincidono e risultano note dal mese di maggio 2020:

Gli unici elementi differenti sono i C2 ed i repository, solitamente domini precedentemente compromessi, da cui avviene il download del sample.

La campagna ai danni di utenti dell’Agenzia delle Entrate è attualmente in corso e i criminali stanno rilasciando nuovi sample a distanza di qualche ora. Il CERT-AgID sta provvedendo a censire i sample individuati e ad aggiornare gli indicatori di compromissione a tutela delle proprie strutture accreditate.

Indicatori di Compromissione

Si riportano di seguito gli indicatori di compromissione già condivisi sulle piattaforme CNTI e MISP di CERT-AgID:

Link: Download IoC