Rilevata una nuova tecnica utilizzata dal malware sLoad per eludere i controlli sulle estensioni dei file contenuti negli archivi ZIP inviati via PEC

sLoad

Nel corso delle normali attività di monitoraggio ed analisi delle operazioni malevole che coinvolgono le infrastrutture PEC, il CERT-AgID in collaborazione con la Vigilanza AgID e il prezioso supporto dei Gestori PEC, hanno individuato una campagna malware sLoad che, a differenza delle precedenti, utilizza una nuova tecnica per eludere i controlli sulle estensioni dei file (non permessi per le PEC) contenuti negli archivi compressi ZIP allegati ai messaggi di posta certificata.

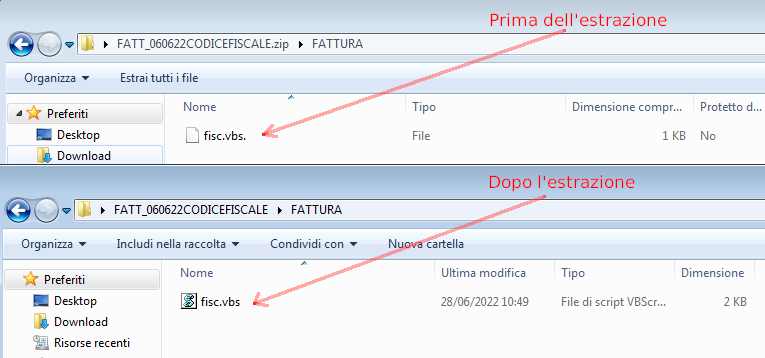

Come è possibile osservare dallo screenshot sopra riportato, il file originale presente nell’archivio ZIP è denominato “fisc.vbs. ” con un punto ed uno spazio finale. Dopo l’estrazione su una macchina Windows, utilizzando il decompressore standard di sistema, il nome del file viene automaticamente ripulito dal punto e da tutti gli spazi a seguito diventando così “fisc.vbs“, pronto per essere eseguito con un doppio click.

Questa tecnica è stata utilizzata nella giornata di ieri per veicolare tramite PEC allegati ZIP contenenti un file VBS malevolo che ha lo scopo di scaricare sLoad tramite bitsadmin.

Alcune precisazioni in merito

Questa tecnica funziona solo sulle PEC?

No, sfruttando questo metodo è possibile eludere qualsiasi servizio di posta elettronica che effettui controlli sulle estensioni dei nomi file presenti all’interno di archivi compressi.

Windows è l’unico sistema interessato?

Si, solo il software di decompressione che Windows utilizza di default e WinRar troncano il punto e gli spazi a seguito dell’estensione. Per chi utilizza 7-Zip su Windows invece, il punto e gli spazi vengono rinominati con un underscore: “fisc.vbs. ” diventerebbe quindi “fisc.vbs__” e, di conseguenza, non potrebbe essere eseguito con un classico “doppio click”.

Dai primi test effettuati dal CERT-AgID, i tool di decompressione per ambienti Linux e MacOS non sono interessati da questa tecnica.

Quali sono le estensioni interessate?

Tutte, questa tecnica funziona con tutte le estensioni di file, EXE compresi, a patto che siano contenuti all’interno di un archivio ZIP.

Le PEC sono al sicuro da questa minaccia?

La campagna sLoad è stata prontamente contrastata: il CERT-AgID sta attivamente collaborando con i Gestori PEC al fine di mettere in atto le soluzioni più adeguate ad identificare questo genere di minaccia.

Indicatori di compromissione (IoC)

Al fine di rendere pubblici i dettagli della campagna sLoad sin qui contrastata, si riportano di seguito gli IoC al momento rilevati:

Link: Download IoC