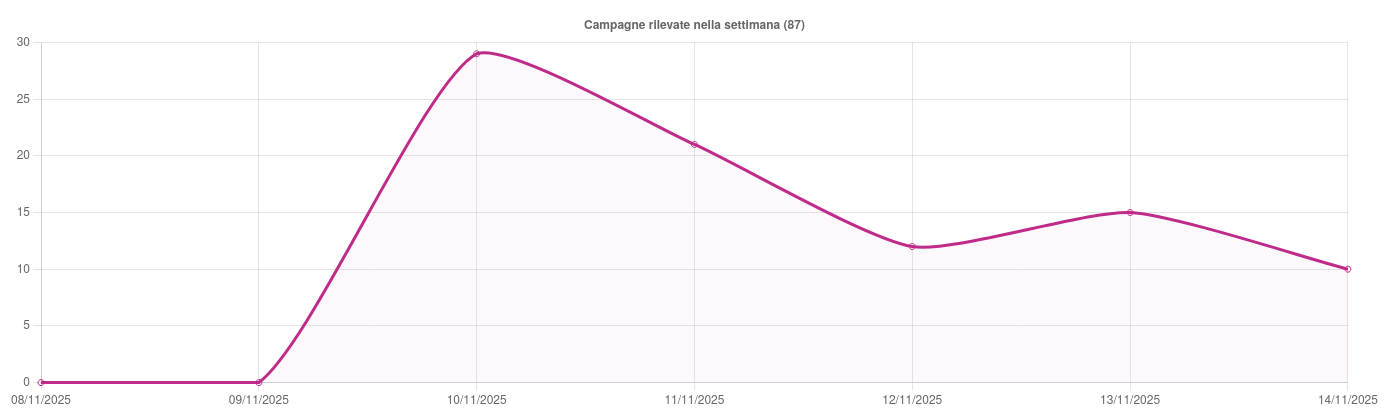

Sintesi riepilogativa delle campagne malevole nella settimana del 8 – 14 novembre

riepilogo

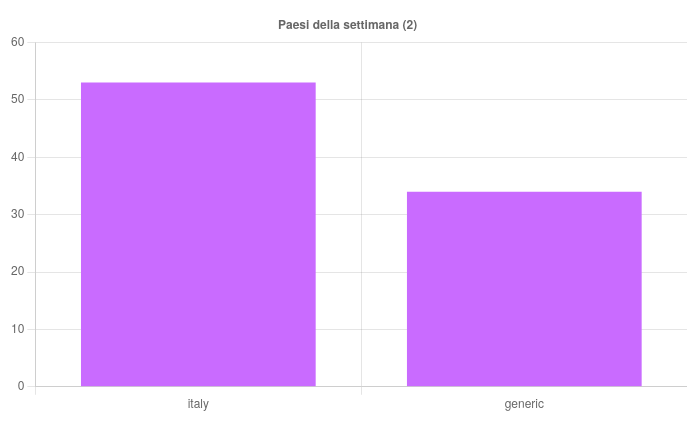

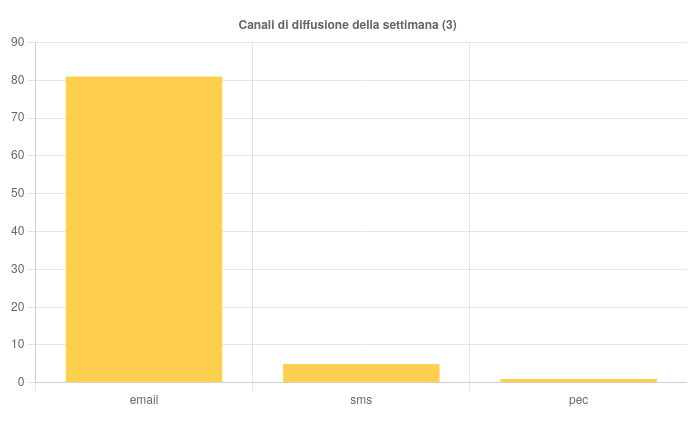

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 87 campagne malevole, di cui 53 con obiettivi italiani e 34 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 820 indicatori di compromissione (IoC) individuati.

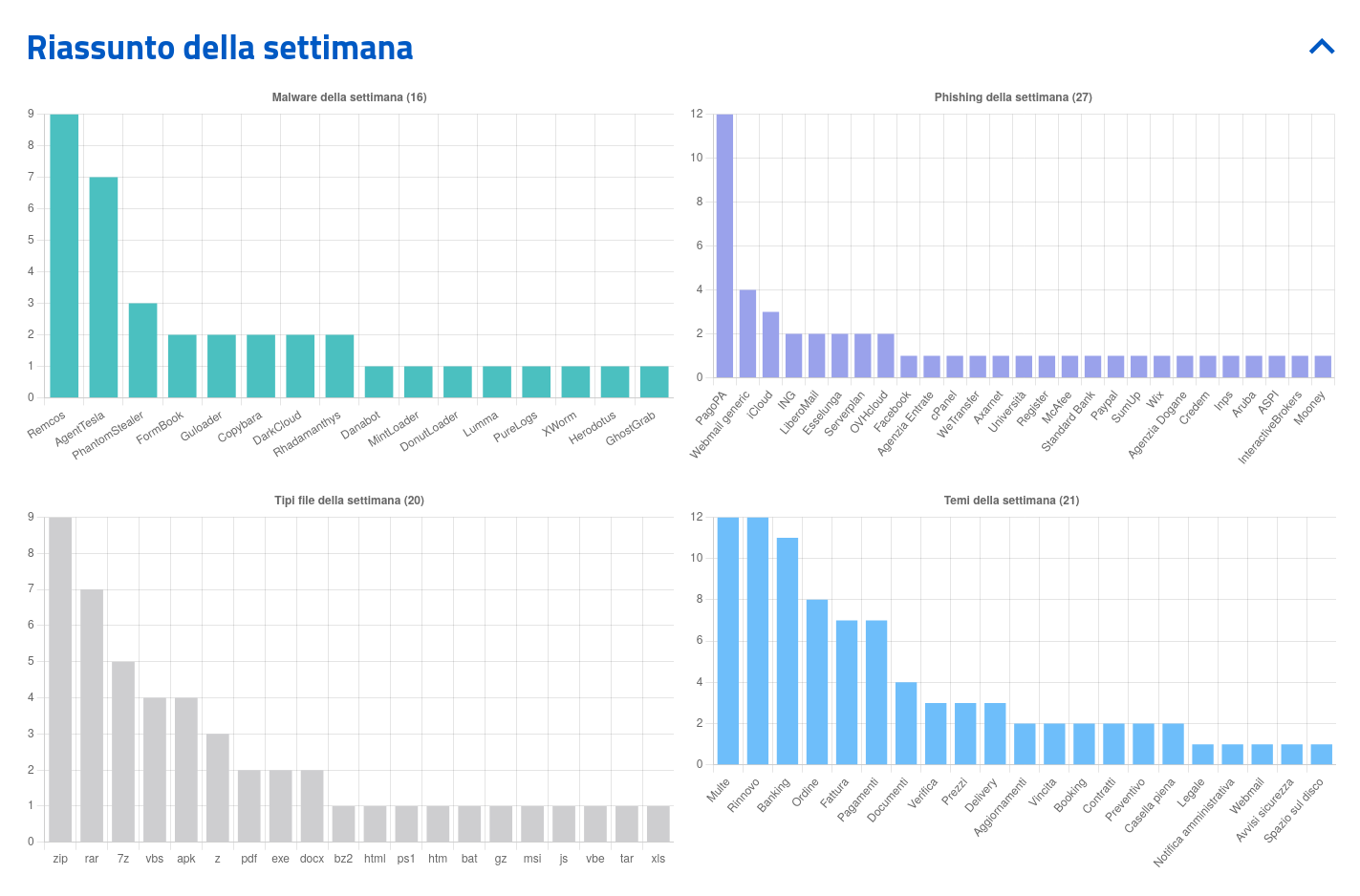

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

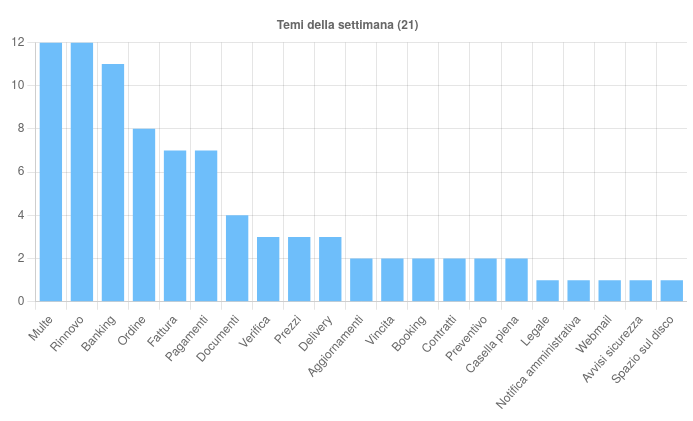

Sono 21 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Rinnovo – Tema sfruttato in 12 campagne di phishing, sia italiane che generiche, tutte veicolate tramite email. Le campagne hanno simulato comunicazioni di vari servizi online, tra cui fornitori di hosting e registrar come Register, Serverplan, OVHCloud, Aruba, Wix e Axarnet, oltre a iCloud, Mooney, McAfee e webmail generiche.

- Multe – Argomento sfruttato in 12 campagne di phishing italiane, tutte veicolate tramite email e riconducibili a finite comunicazioni da parte di PagoPA. Le email, presentandosi come notifiche di sanzioni stradali non ancora pagate, mirano a indurre gli utenti a cliccare su link malevoli e fornire dati personali e bancari.

- Banking – Tema sfruttato in 11 campagne, di cui 8 italiane e 3 generiche. Alcune hanno veicolato phishing ai danni di banche e intermediari finanziari come ING, InteractiveBrokers, Credem e Standard Bank, mentre altre sono state finalizzate alla diffusione di DonutLoader e malware mobile quali Copybara, Herodotus e GhostGrab.

- Ordine – Argomento utilizzato in 8 campagne, sia italiane che generiche, tutte veicolate tramite email e volte esclusivamente alla diffusione dei malware Remcos, AgentTesla, PureLogs, FormBook e PhantomStealer.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha avuto evidenza di una campagna di phishing ai danni di utenti Facebook che, tramite email dai toni legali, indirizza le vittime su una finta pagina Meta con lo scopo di acquisirne le credenziali di accesso. La pagina ingannevole presenta all’utente un elemento grafico che imita un popup del browser e si presenta come un modulo di login di Facebook. I dettagli nella news dedicata.

- Rilevata una nuova campagna, diffusa via SMS, ai danni di utenti INPS. Gli attaccanti mirano a sottrarre numerosi dati personali alle vittime. Oltre alle generalità, a un selfie e all’IBAN, alle vittime viene richiesto il caricamento di foto scattate a carta di identità, tessera sanitaria, patente e ultime tre buste paga.

- Analizzata una campagna a tema GLS che diffonde il malware Remcos in Italia. Le email malevole, che presentano allegato XHTML, fanno riferimento a un presunto modulo di riconsegna da compilare al fine di indirizzare la vittima su un sito che replica il portale GLS e dove l’utente viene indotto a copiare e incollare comandi dannosi nel proprio terminale, che li conduce a scaricare ed eseguire uno script malevolo.

- Il CERT-AGID ha individuato una campagna di phishing mirata agli studenti e al personale dell’Università di Parma. La pagina fraudolenta, ospitata su Weebly, replica il portale di accesso all’area privata dell’ateneo con lo scopo di rubare le credenziali istituzionali.

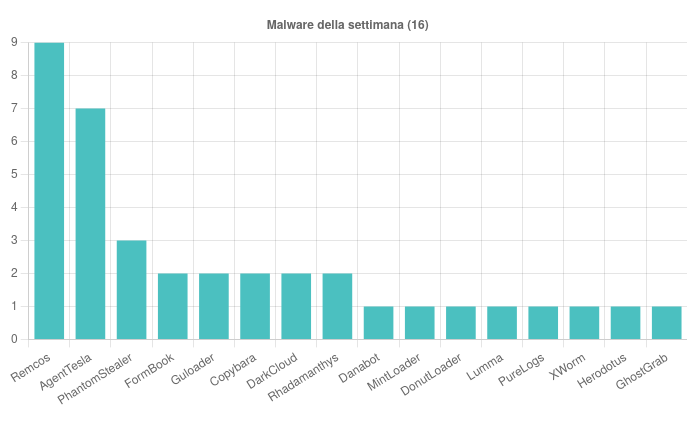

Malware della settimana

Sono state individuate, nell’arco della settimana, 16 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- Remcos – Individuate cinque campagne italiane a tema “Preventivo”, “Ordine”, “Banking” e “Fattura” veicolate tramite email con allegati XLS, 7Z, Z e GZ, e quattro campagne generiche “Delivery”, “Ordine” e “Pagamenti” diffuse con allegati RAR, ZIP e 7Z.

- AgentTesla – Osservate tre campagne italiane ad argomento “Contratti”, “Ordine” e “Pagamenti” e quattro campagne generiche “Contratti”, “Documenti”, “Pagamenti” e “Ordine” diffuse tramite allegati TAR, BZ2, 7Z, ZIP e RAR contenenti script VBS e VBE.

- PhantomStealer – Scoperte tre campagne generiche a tema “Ordine”, “Pagamenti” e “Prezzi” veicolate attraverso email contenenti allegati RAR e Z.

- DarkCloud – Individuate due campagne generiche “Prezzi” e “Delivery”, entrambe diffuse tramite archivio ZIP.

- Osservate diverse campagne mobile a tema “Banking” diffuse tramite SMS con link che rimandano al download di APK dannosi: si registrano due campagne italiane Copybara, una campagna generica GhostGrab e una campagna italiana Herodotus.

- Guloader – Rilevate due campagne generiche “Fattura” e “Pagamenti” distribuite mediante allegati RAR e DOCX.

- Rhadamanthys – Individuate due campagne italiane a tema “Booking” e “Documenti” distribuite con script PS1 e installer MSI.

- MintLoader – Scoperta una campagna italiana a tema “Fattura” diffusa via PEC che allegano ZIP contenenti file HTML.

- Rilevate infine diverse campagne italiane DonutLoader, FormBook, PureLogs e XWorm che hanno sfruttato i temi “Banking” e “Ordine”, e alcune campagne generiche Danabot e LummaStealer che hanno impiegato gli argomenti “Aggiornamenti” e “Documenti”.

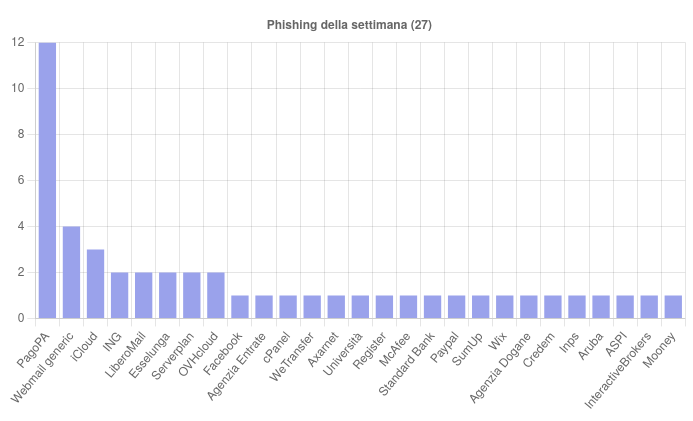

Phishing della settimana

Sono 27 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA e iCloud, oltre alle sempre frequenti campagne di webmail non brandizzate.

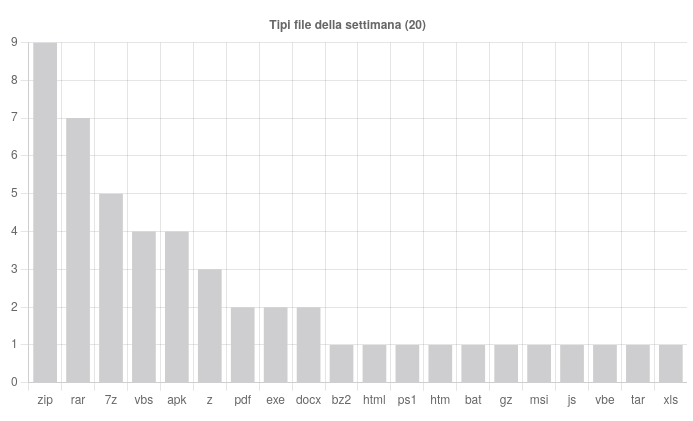

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche