Sintesi riepilogativa delle campagne malevole nella settimana del 8 – 14 marzo

riepilogo

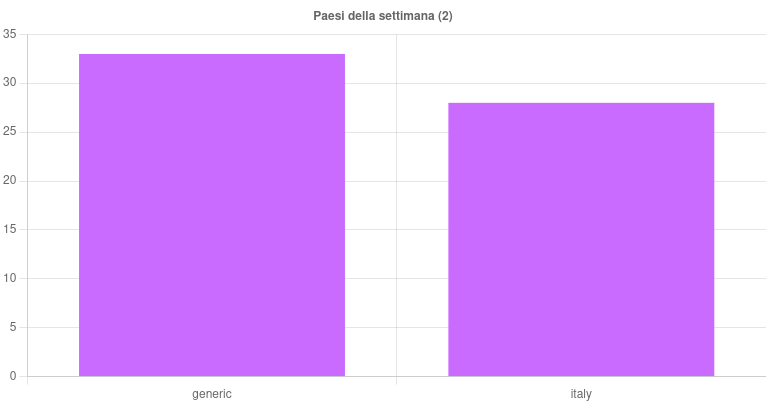

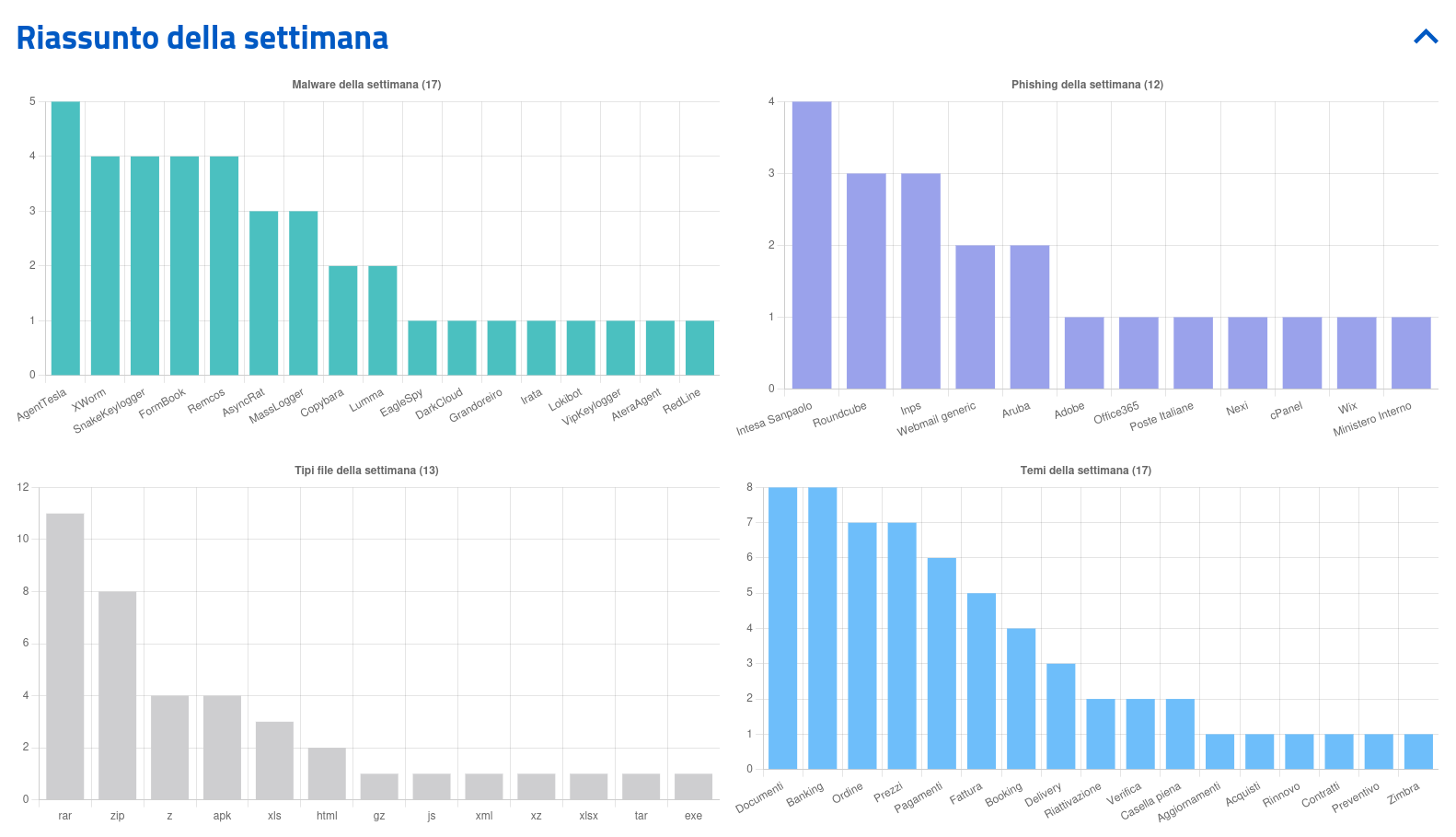

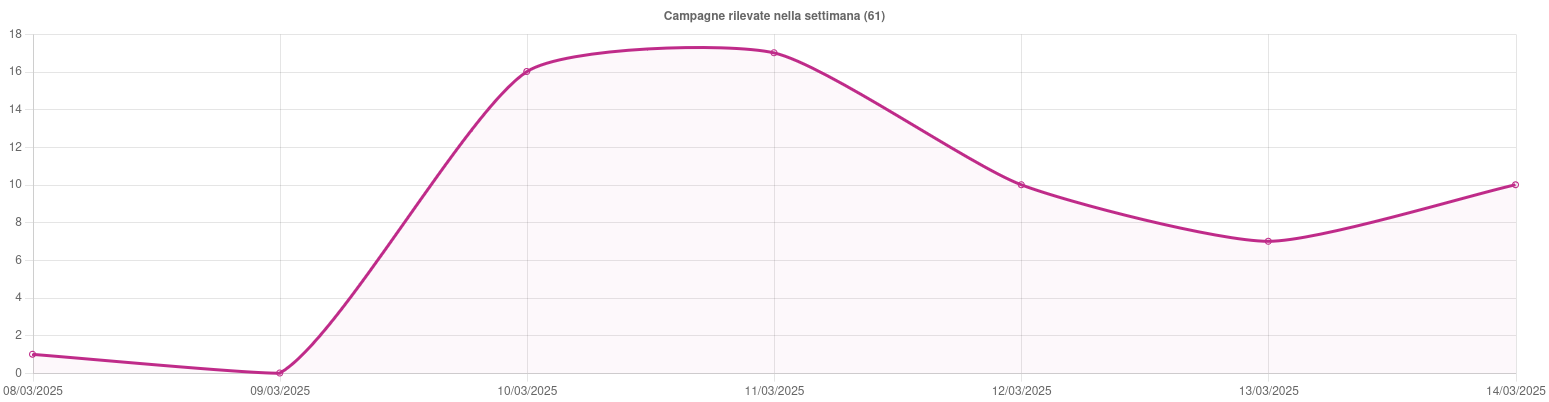

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 61 campagne malevole, di cui 28 con obiettivi italiani e 33 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 1288 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

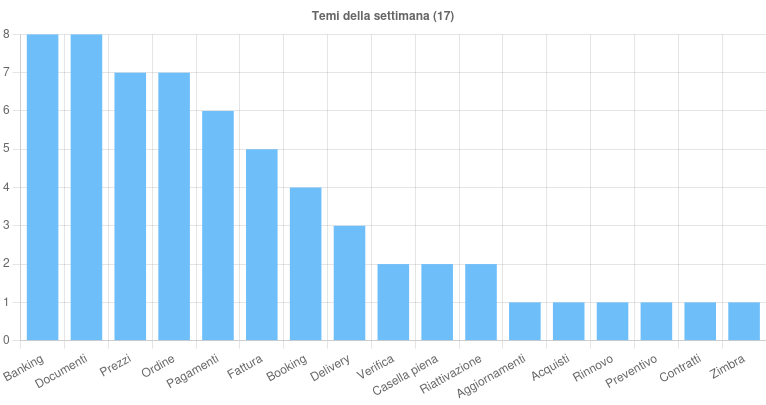

Sono 17 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Tema sfruttato prevalentemente per campagne di phishing italiane diffuse tramite PEC, ai danni di utenti di Intesa Sanpaolo. Tema altresì utilizzato per una campagna di smishing Nexi italiana.

Ricorrente inoltre in diverse campagne malevole italiane, volte a veicolare alcuni malware, fra cui FormBook, CopyBara, Eaglespy e Irata. - Documenti – Argomento utilizzato per veicolare numerosi malware come Lokibot, Grandoreiro, Roundcube, AgentTesla, AsyncRat e Lumma. Inoltre, utilizzato per veicolare campagne italiane di smishing a tema INPS e phishing a tema Adobe.

- Prezzi – Tema sfruttato per numerose campagne malware generiche e non, volte a distribuire Remcos, RedLine, Formbook e MassLogger.

- Ordine – Argomento utilizzato per campagne malware in prevalenza italiane, utilizzate per veicolare i malware MassLogger, AgentTesla, SnakeKeylogger, VipKeylogger, FormBook. Le campagne generiche rilevate afferiscono alle famiglie AteraAgent e DarkCloud.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Rilevata e contrastata con il supporto dei gestori una campagna malspam veicolata tramite caselle PEC compromesse, finalizzata alla diffusione del malware AsyncRat via MintLoader. Le tecniche adottate, come abuso di domini .top, utilizzo di Domain Generation Algorithm (DGA) per generare dinamicamente gli indirizzi malevoli e utilizzo di script JS e PS1 per la distribuzione del payload, la rendono molto simile a precedenti ondate Vidar.

- Considerato il notevole incremento negli ultimi mesi di smishing a tema INPS per rubare dati personali, il CERT-AGID ha recentemente pubblicato una breve guida per fare chiarezza e per rispondere ai quesiti più frequenti che vengono posti da vittime di truffe o utenti che hanno ricevuto comunicazioni sospette.

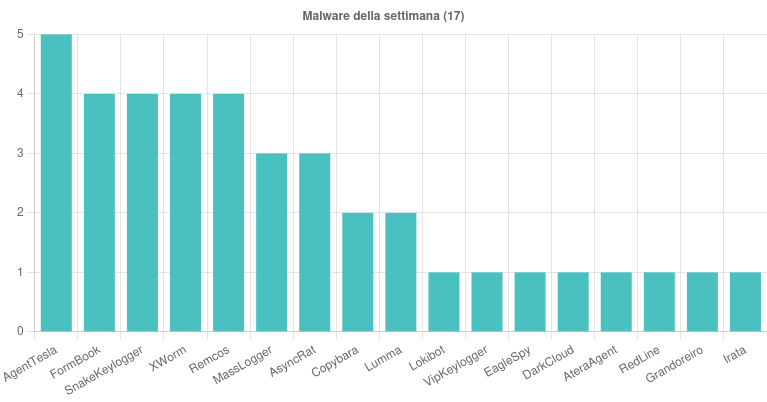

Malware della settimana

Sono state individuate, nell’arco della settimana, 17 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- AgentTesla – Rilevate due campagne italiane a tema “Ordine” diffuse tramite email con allegati ZIP e GZ e tre campagne generiche a tema “Booking”, “Documenti” e “Fattura” diffuse con email con allegati RAR.

- FormBook – Individuate una campagna italiana “Fattura” veicolata con email con allegato XZ e tre campagne generiche a tema “Fattura” e “Prezzi” veicolate con email con allegati XLSX, ZIP e RAR.

- Remcos – Rilevate una campagna italiana “Prezzi” diffusa con email con allegato RAR e tre campagne generiche a tema “Contratti”, “Preventivo” e “Prezzi” diffuse con mail con allegati XLS e ZIP.

- SnakeKeylogger – Scoperta una campagna italiana “Ordine” diffusa con email con allegato ZIP e tre campagne generiche a tema “Pagamenti” e “Prezzi” diffuse con email con allegati ZIP e RAR.

- XWorm – Individuate una campagna italiana e una generica a tema “Booking” veicolate tramite link a pagine contenenti finti CAPTCHA; rilevate inoltre due campagne generiche a tema “Delivery” veicolate tramite email con allegati RAR e Z.

- AsyncRat via MintLoader – Rilevata una campagna italiana a tema “Pagamenti”, veicolata tramite email provenienti da caselle PEC compromesse con link a script JS malevolo.

- MassLogger – Scoperte tre campagne italiane a tema “Ordine”, “Prezzi” e “Pagamenti” diffuse tramite email con allegato Z.

- Lumma – Individuate una campagna italiana “Booking” veicolata tramite email con link a file ZIP malevolo e una campagna generica “Documenti” veicolata tramite email con allegato ZIP.

- Copybara, Irata e EagleSpy – Scoperte quattro campagne italiane “Banking” che veicolano l’APK malevolo tramite link inviato con SMS.

- Rilevate infine una campagna italiana VipKeylogger e diverse campagne generiche AsyncRat, AteraAgent, DarkCloud, Grandoreiro, Lokibot e RedLine.

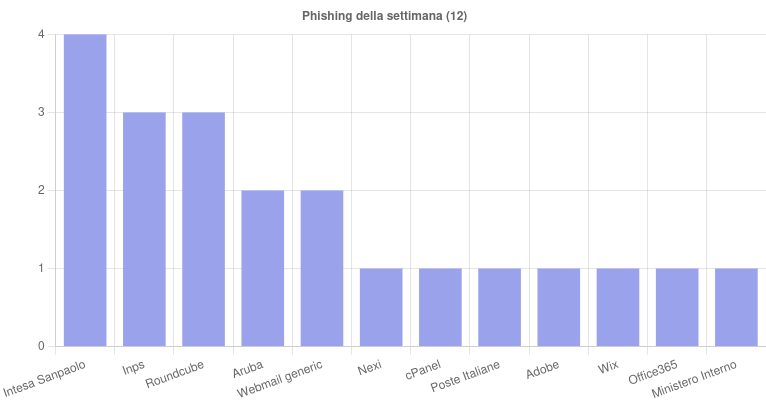

Phishing della settimana

Sono 12 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema Intesa Sanpaolo, INPS, Roundcube, Aruba e le campagne di Webmail non brandizzate.

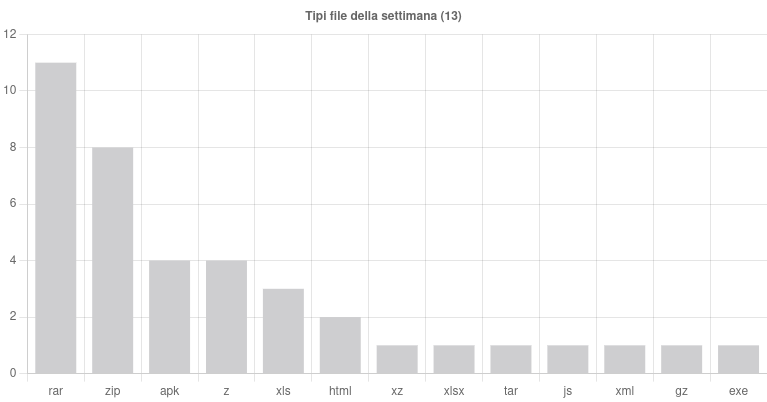

Formati di file principalmente utilizzati per veicolare i malware

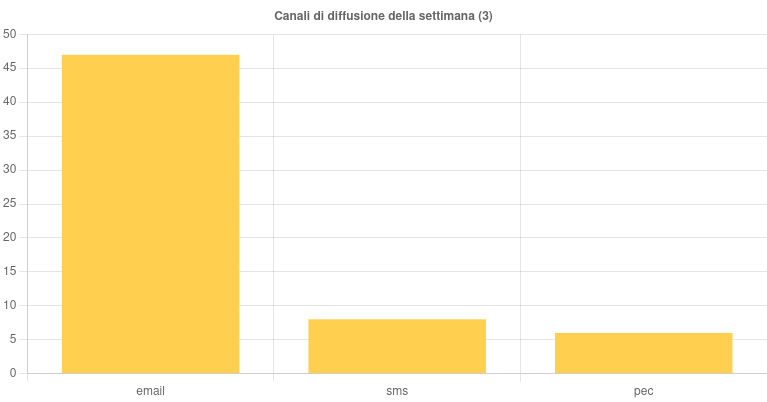

Canali di diffusione

Campagne mirate e generiche