Sintesi riepilogativa delle campagne malevole nella settimana del 5 – 11 luglio

riepilogo

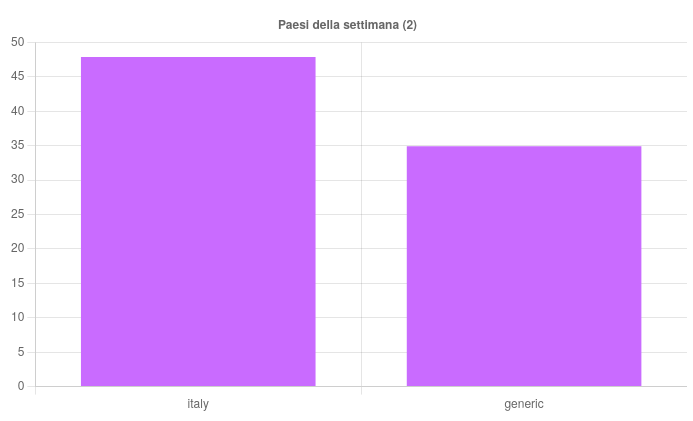

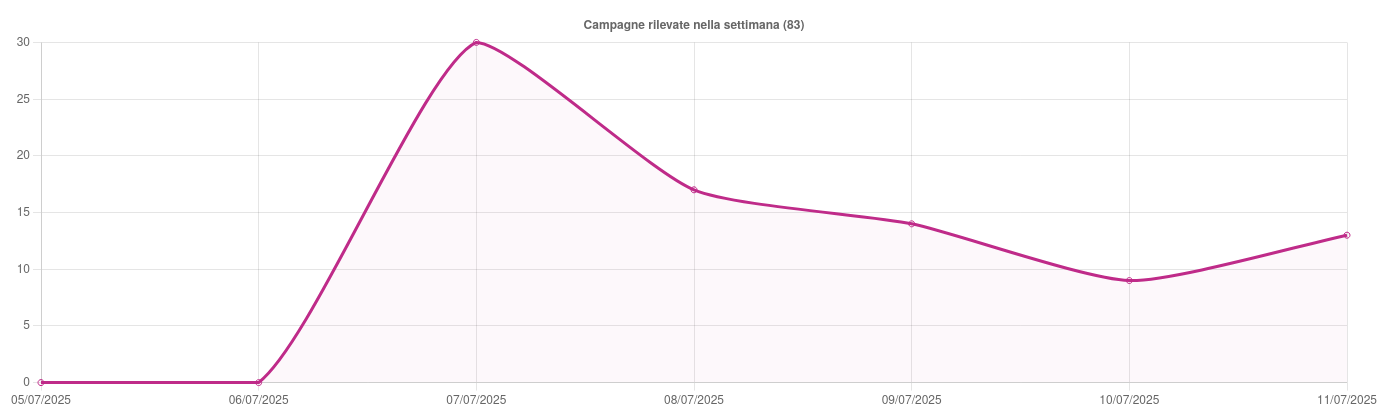

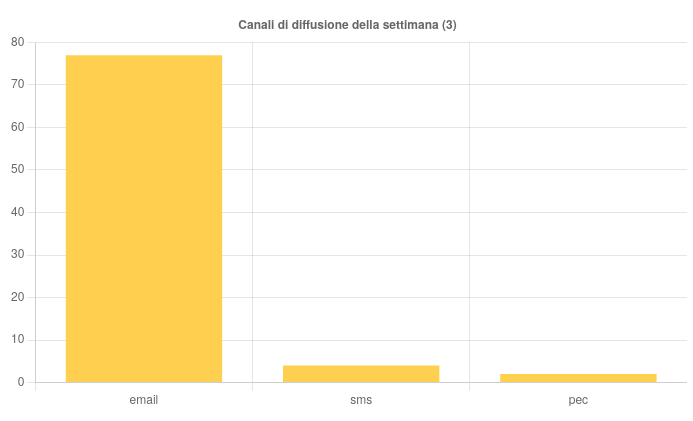

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 83 campagne malevole, di cui 48 con obiettivi italiani e 35 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 1091 indicatori di compromissione (IoC) individuati.

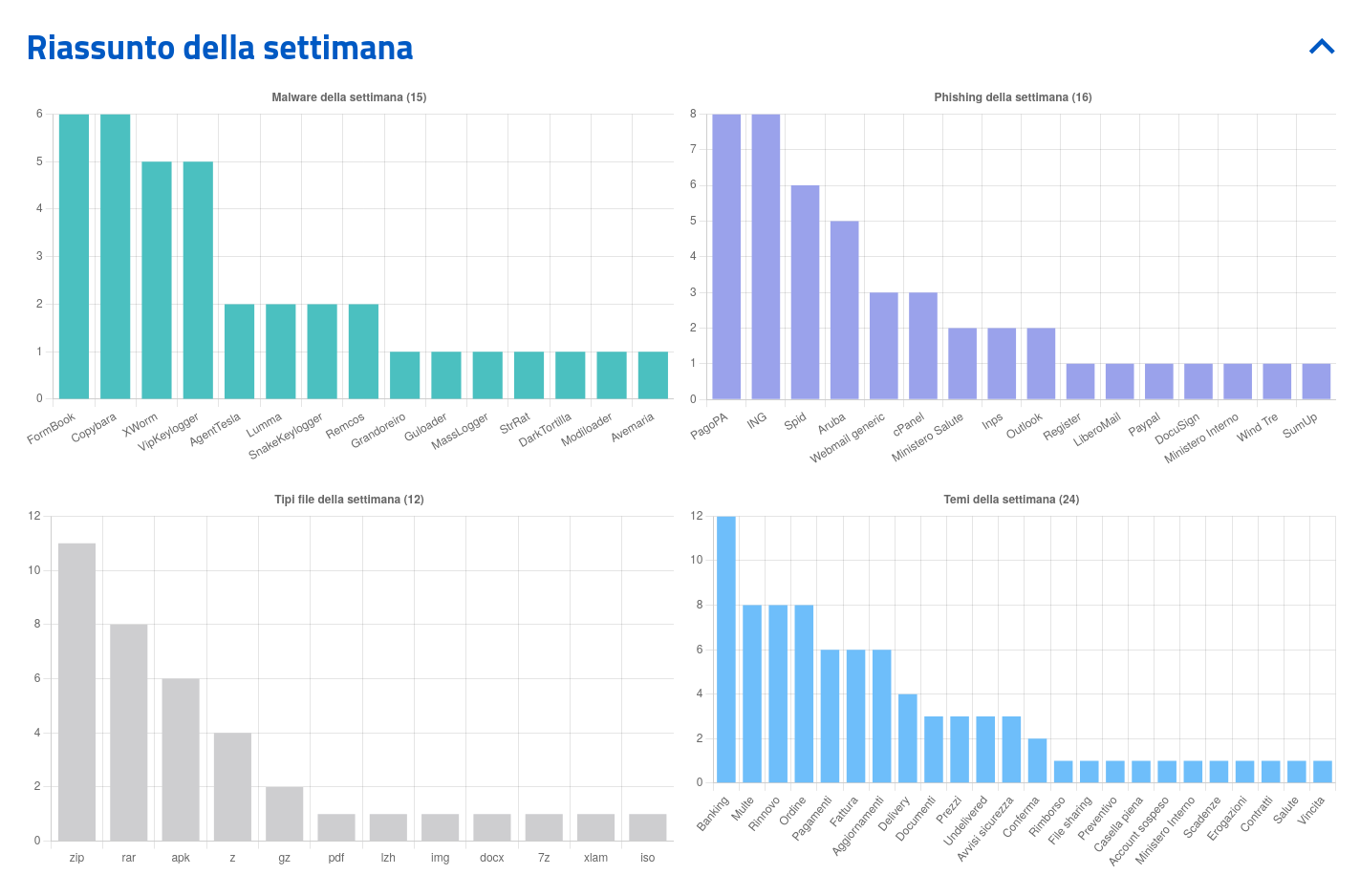

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

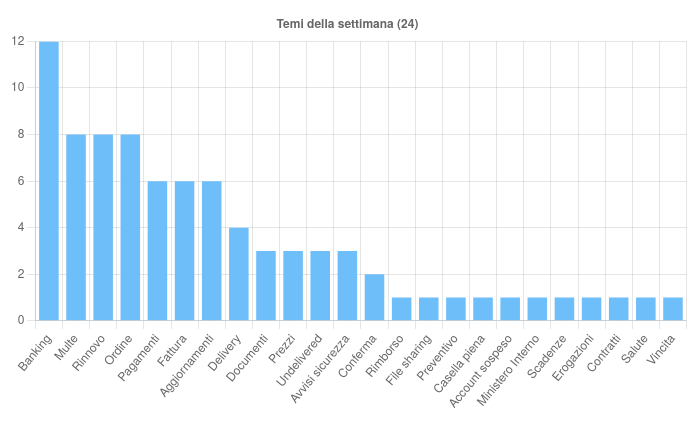

Sono 24 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Tema sfruttato in dodici campagne malevole veicolate via email, SMS e PEC, con una netta prevalenza di casi legati al contesto italiano. Le campagne osservate includono attività di phishing – come quelle che imitano comunicazioni da parte dell’istituto ING, volte a sottrarre le credenziali bancarie delle vittime attraverso falsi avvisi di sicurezza o richieste di aggiornamento dei dati – e la diffusione di malware come Copybara, FormBook e Remcos.

- Multe – Argomento sfruttato in otto campagne di phishing veicolate via email, tutte circoscritte al contesto italiano. Prosegue il trend già osservato nelle scorse settimane legato a falsi avvisi di sanzioni stradali non pagate e che simulano comunicazioni ufficiali da parte di PagoPA. Le campagne mirano a sottrarre i dati delle carte di pagamento delle vittime attraverso pagine fraudolente che riproducono fedelmente l’aspetto di portali istituzionali.

- Ordine – Tema sfruttato in otto campagne malevole, tutte generiche, veicolate principalmente via email. Le campagne simulano comunicazioni relative a presunti ordini effettuati o spedizioni in attesa, con l’obiettivo di distribuire una varietà di malware tra cui VipKeylogger, FormBook, Avemaria, XWorm, MassLogger e DarkTortilla.

- Rinnovo – Argomento sfruttato in sette campagne di phishing veicolate via email e tutte orientate al contesto italiano. Le campagne imitano comunicazioni da parte di brand come Aruba e Register e contengono finte notifiche di scadenza o rinnovo dei servizi. Il tema è stato anche utilizzato per le truffe in corso mirate a impossessarsi delle credenziali SPID delle vittime.

- Pagamenti – Tema sfruttato in sei campagne malevole veicolate via email, sia di natura generica che italiana. Le campagne simulano notifiche legate a presunti pagamenti in sospeso o transazioni in uscita, con l’obiettivo di sottrarre dati sensibili o distribuire malware come FormBook, AgentTesla, XWorm, SnakeKeylogger e Guloader.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha identificato sei nuove campagne di phishing rivolte agli utenti SPID. Tali truffe, analoghe a un’altra già analizzata e contrastata due settimane fa, sfruttano in modo illecito il nome e il logo di AgID, utilizzando domini fraudolenti, come ‘idspid[.]com’, non collegati né al Sistema Pubblico di Identità Digitale né all’Agenzia. L’intento è quello di rubare le credenziali di accesso SPID, copie di documenti d’identità e video registrati seguendo specifiche istruzioni per la procedura di riconoscimento. È stata inoltre analizzata un’ulteriore campagna di phishing diffusa tramite messaggi di posta elettronica che tentano di simulare indirizzi legittimi come mittente.

- È stato rilasciato un un Proof-of-Concept (PoC) pubblico per la vulnerabilità CVE-2025-5777, nota come CitrixBleed 2, che incrementa il rischio di incidenti, aggravato dal ritardo nell’applicazione delle patch da parte di molte organizzazioni. Il CERT-AGID ha individuato oltre 70 domini italiani potenzialmente vulnerabili, tra cui Pubbliche Amministrazioni, banche e aziende private. I dettagli nella news dedicata.

- Il CERT-AGID ha rilevato diverse campagne di phishing che sfruttano il nome di enti della Pubblica Amministrazione italiana. Alcune di queste rimandano a finte pagine di login relative al Fascicolo Sanitario Elettronico, utilizzando indebitamente i nomi del Ministero della Salute e del Ministero dell’Economia e Finanze. Sono state inoltre rilevate alcune campagne di phishing specificamente mirate agli utenti del Ministero dell’Interno.

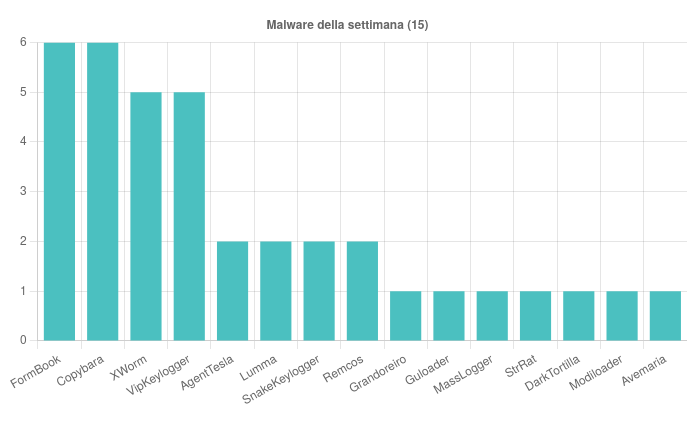

Malware della settimana

Sono state individuate, nell’arco della settimana, 15 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- Copybara – Individuate sei campagne italiane a tema “Banking”, veicolate tramite sms con link ad APK malevolo.

- FormBook – Scoperte tre campagne italiane ad argomento “Ordine”, “Delivery” e “Pagamenti”, distribuite tramite email con allegati ZIP e RAR oltre a tre campagne generiche “Prezzi”, “Fattura” e “Banking” che utilizzano allegati XLAM, ZIP e RAR.

- VipKeylogger – Rilevate cinque campagne generiche a tema “Ordine” e “Prezzi”, diffuse tramite mail con allegati ZIP e RAR.

- XWorm – Individuate cinque campagne generiche che utilizzano i temi “Documenti”, “Delivery”, “Ordine”, “Pagamenti” e “Fattura” per distribuire il payload malevolo mediante email con allegati Z, DOCX, RAR e 7Z.

- AgentTesla – Scoperte una campagna italiana ad argomento “Pagamenti” che viene diffusa tramite allegati IMG alle mail e una campagna generica “Delivery” che utilizza file Z.

- Lumma – Individuate due campagne generiche a tema “Documenti” e “Aggiornamenti”, veicolate tramite email con allegati ZIP e RAR.

- Remcos – Scoperte due campagne generiche ad argomenti “Banking” e “Aggiornamenti” diffuse mediante allegati ISO e GZ.

- SnakeKeylogger – Scoperte due campagne generiche “Pagamenti” e “Delivery” che utilizzano mail contenenti archivi RAR.

- Avemaria – Scoperta una campagna generica a tema “Ordine” distribuita tramite file Z e una italiana con argomento “Delivery” che utilizza finti avvisi di giacenza GLS per diffondere il payload tamite email con allegato ZIP contenente JS infetto.

- Rilevate infine diverse campagne generiche che veicolano i malware Grandoreiro, Guloader, MassLogger, Modiloader e StrRat tramite email contenenti archivi compressi.

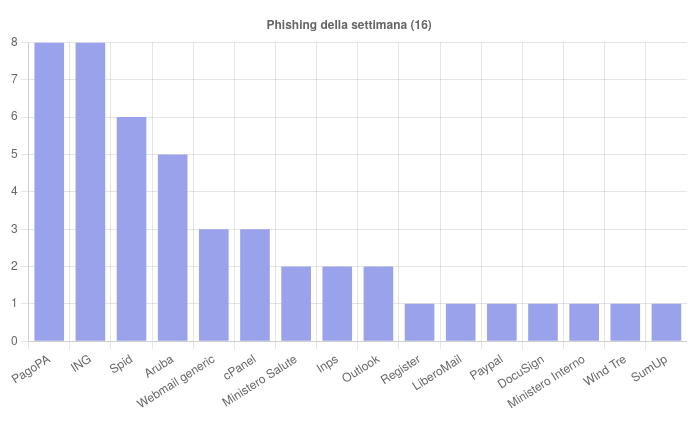

Phishing della settimana

Sono 16 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPa, GLS, DHL, ING e Aruba e le campagne di Webmail non brandizzate.

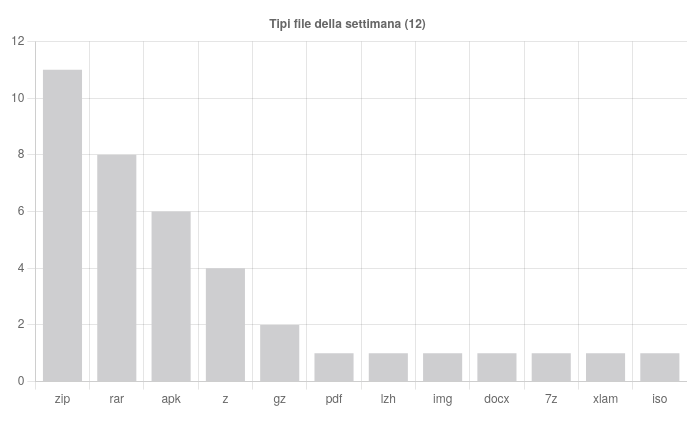

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche