Sintesi riepilogativa delle campagne malevole nella settimana del 29 maggio – 04 giugno 2021

riepilogo

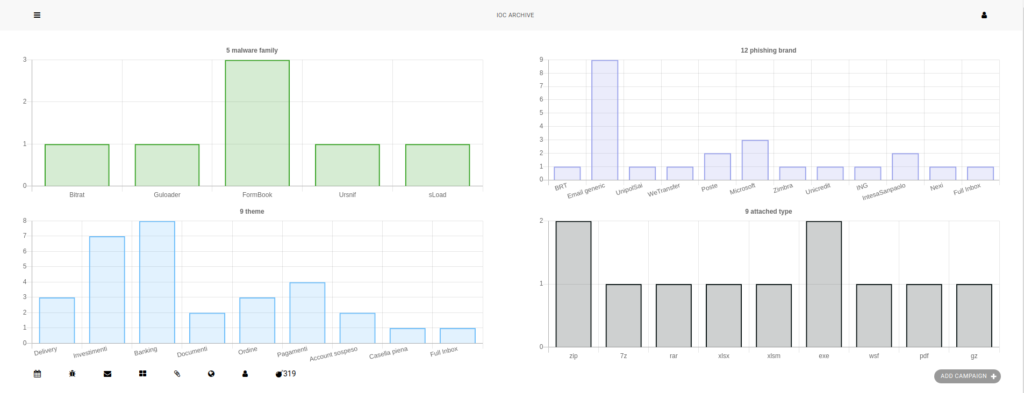

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 31 campagne malevole con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 319 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

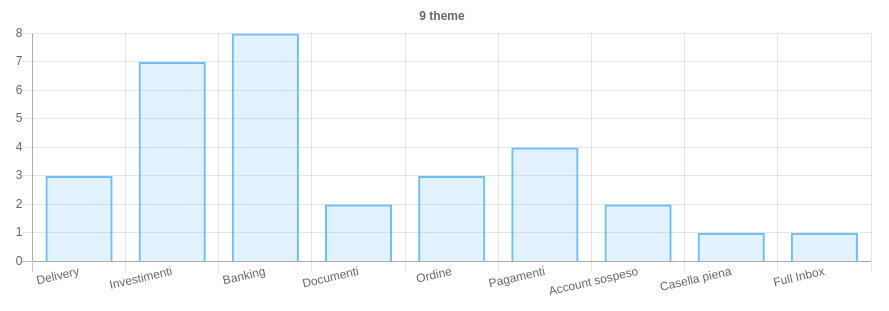

Sono 9 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. Insieme al tema Banking questa settimana troviamo anche il tema Investimenti utilizzato per le campagne di scam/phishing bitcoin.

Malware della settimana

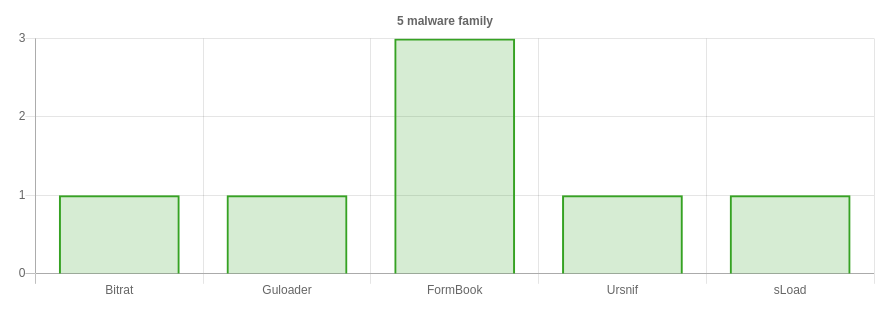

Sono state osservate nello scenario italiano 5 famiglie di malware per un totale di 7 campagne complessive. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

Formbook – per la terza settimana consecutiva è il malware più diffuso in Italia tramite campagne mirate a tema “Ordine” e “Pagamenti” e allegati di tipo ZIP e RAR.

sLoad – campagna a tema “Pagamenti” veicolata sfruttando PEC compromesse. La campagna è stata gestita e contrastata grazie alla collaborazione tra il CERT-AGID, Vigilanza AGID e i Gestori PEC. Nella stessa giornata è stata pubblicata una news con lo scopo di informare gli utenti sulla dinamica della minaccia e diramare gli IoC.

Ursnif – campagna italiana veicolata tramite email a tema “Delivery” e allegati XLSM dotati di macro malevola.

Guloader – campagna mirata per l’Italia e veicolata tramite email a tema “Pagamenti” e allegati ZIP contenenti un altro archivio compresso GZ che a sua volta annida un eseguibile.

Bitrat – dopo circa cinque mesi di pausa è stata rilevata in Italia una campagna BitRat a tema “Ordine” e allegati XLSX.

Phishing della settimana

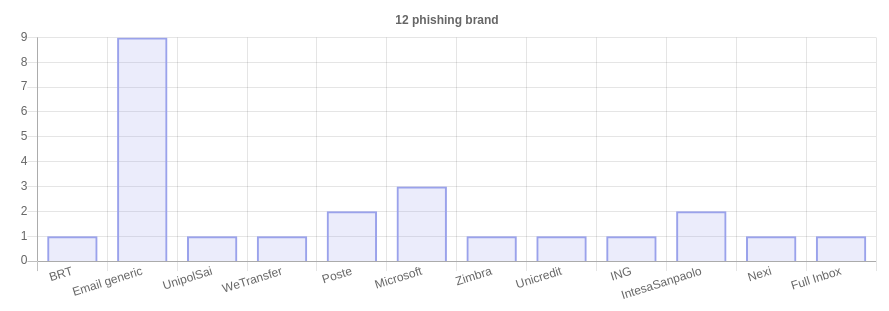

Sono 12 i brand coinvolti nelle campagne di phishing. Come già anticipato, le campagne di scam bitcoin classificate come “Email generic” e veicolate tramite email a tema “Investimenti”, hanno pareggiato i conti con il phishing a tema “Banking”. Di seguito, una lista sintetica dei soggetti coinvolti:

Scam BTC – sono 7 le campagne a tema “Investimenti” che questa settimana hanno preso di mira indistintamente istituzioni italiane ed utenti privati. A tal proposito il CERT-AGID ha diramato l’allerta tramite una apposita news con relativi IoC.

Microsoft – campagne di phishing generiche il cui scopo è quello di sottrarre le credenziali di accesso ai servizi Microsoft.

Intesa Sanpaolo e Poste – sono state le campagne più attive a tema “Banking”.

UnipolSai, Nexi, ING e Unicredit – completano il panorama settimanale delle campagna di phishing attive a tema “Banking”.

Zimbra e Full Inbox – campagne di phishing generiche mirate al furto di credenziali di posta elettronica.

WeTransfer – campagna di phishing in lingua inglese che ha visto come destinatari alcuni soggetti della pubblica amministrazione italiana. L’email a tema “Documenti” ha lo scopo di sottrarre alle vittime le credenziali del servizio WeTrasfer.

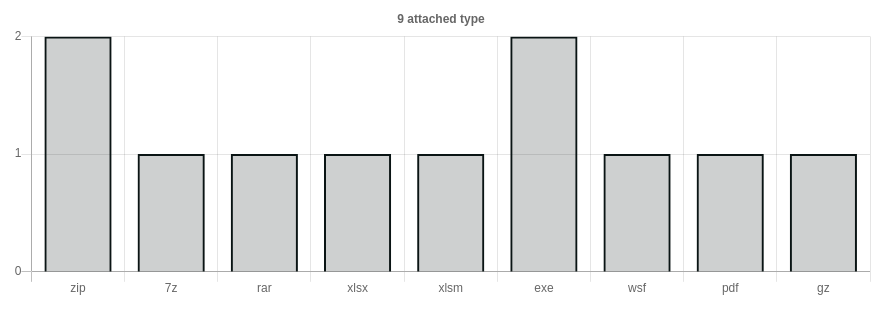

Formati di file principalmente utilizzati per veicolare i malware