Sintesi riepilogativa delle campagne malevole nella settimana del 28 giugno – 4 luglio

riepilogo

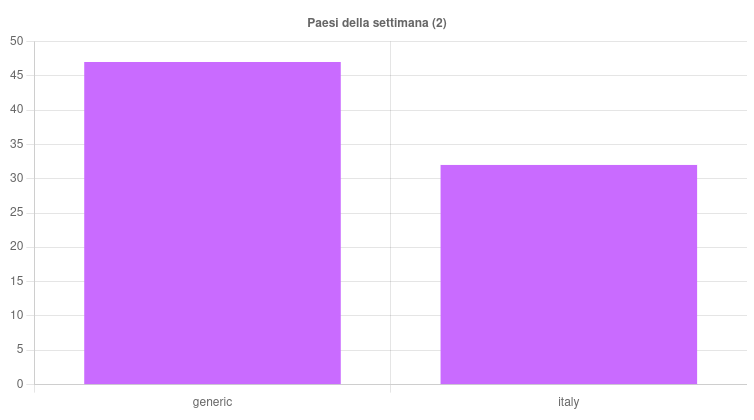

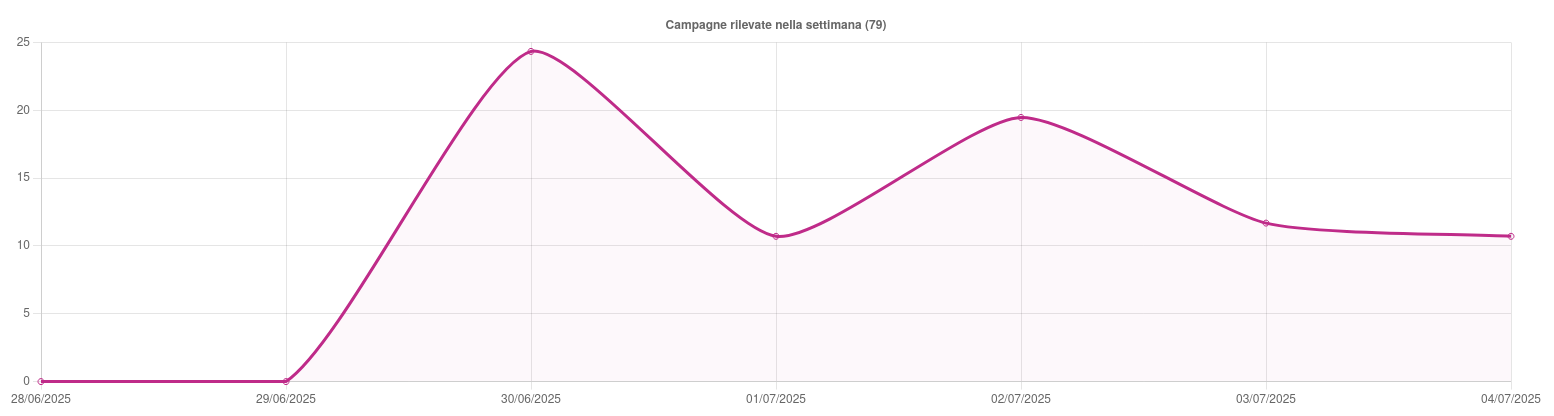

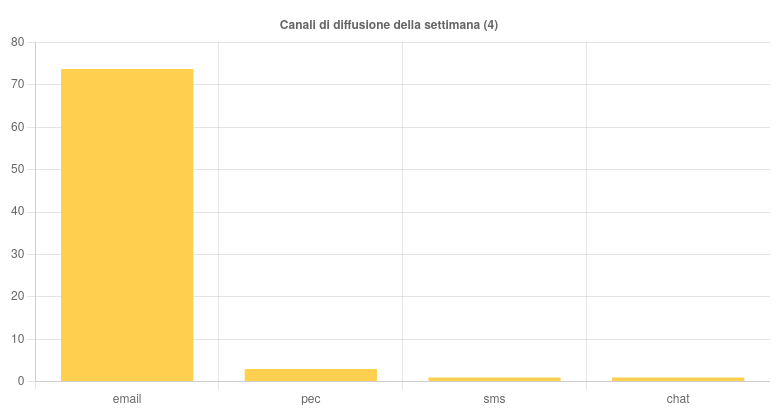

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 79 campagne malevole, di cui 32 con obiettivi italiani e 47 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 2723 indicatori di compromissione (IoC) individuati.

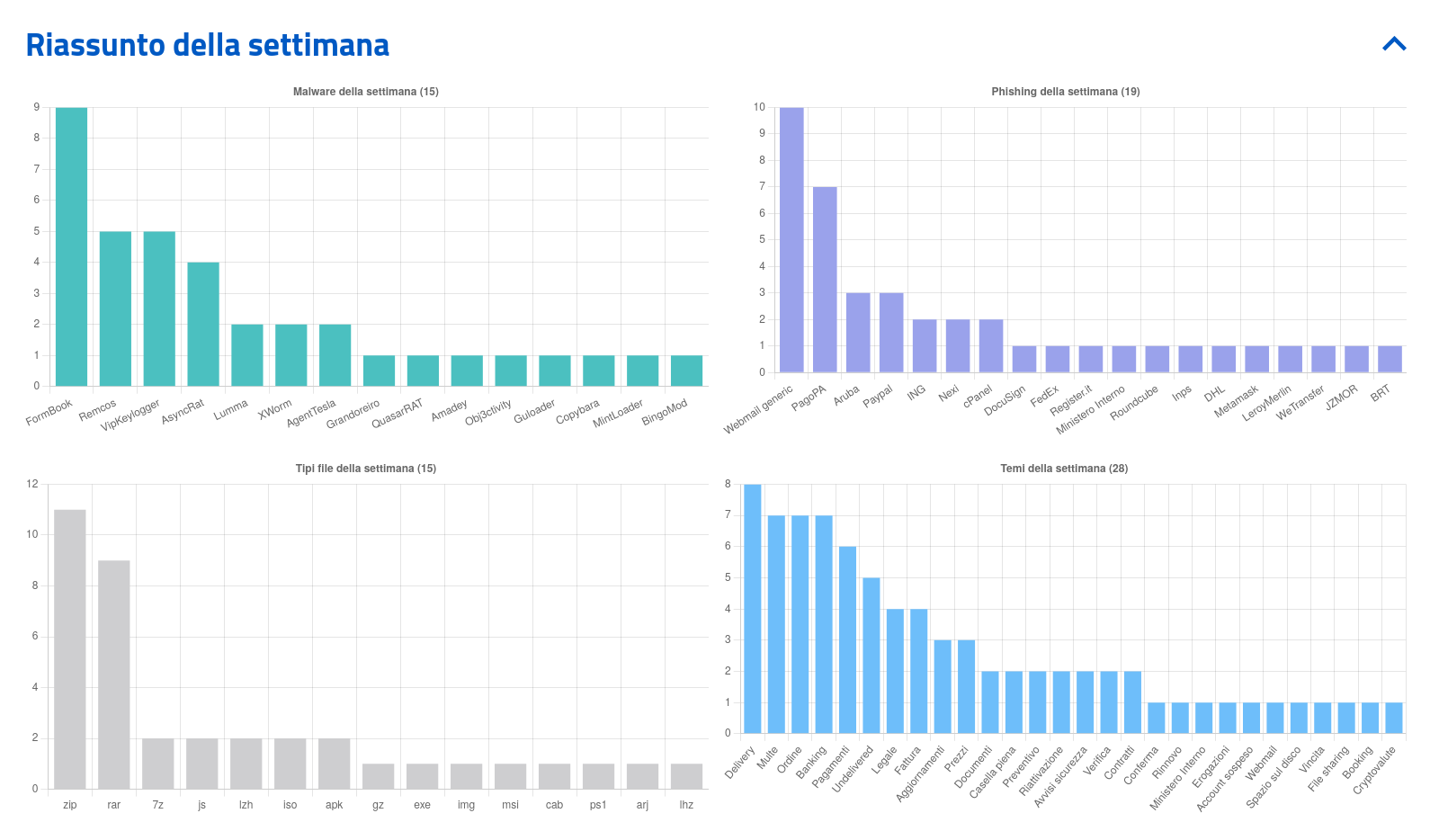

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

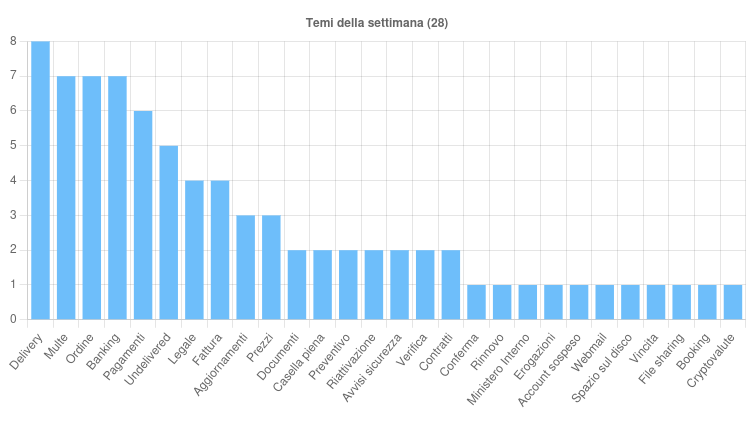

Sono 28 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Multe – Tema sfruttato in sette campagne di phishing veicolate via email, tutte circoscritte al contesto italiano. Le campagne impiegano falsi avvisi di sanzioni stradali non pagate, simulando comunicazioni ufficiali di PagoPA, con l’obiettivo di impossessarsi dei dettagli delle carte di pagamento delle vittime.

- Delivery – Tema impiegato in tre campagne di phishing, di cui due italiane, veicolate via email: vengono simulate comunicazioni da parte di brand noti come DHL, BRT e FedEx per ingannare le vittime con finte notifiche di spedizioni. L’argomento è stato inoltre utilizzato per distribuire i malware FormBook e VipKeylogger tramite cinque campagne generiche.

- Ordine – Tema impiegato in una campagna di phishing generica e per sei campagne generiche veicolate via email e finalizzate alla diffusione dei malware VipKeylogger, FormBook, Remcos e Obj3ctivity.

- Banking – Tema sfruttato in sei campagne veicolate tramite email e PEC, con una prevalenza italiana. Le campagne includono attività di phishing (come quella a nome ING) e la diffusione di malware come Copybara, Bingomod, Remcos e AgentTesla.

- Pagamenti – Tema sfruttato in sei campagne veicolate via email, prevalentemente generiche con una di origine italiana. Le campagne mirano sia al phishing, come nel caso di PayPal, sia alla diffusione dei malware AsyncRat, FormBook e QuasarRAT.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- È stata individuata una nuova campagna italiana che veicola malware MintsLoader tramite comunicazioni inviate da caselle PEC compromesse. Le email malevole contengono link che rimandano al download di un file JavaScript che a sua volta scarica ed esegue uno script PowerShell, utlizzando tecniche già adottate in simili campagne precedenti.

- Rilevata una nuova campagna di smishing ai danni di INPS. In maniera simile a campagne passate, quella nuova è finalizzata alla sottrazione di dati e documenti personali delle vittime da usare per il furto di identità.

- Continua la diffusione delle email di phishing che utilizzano il nome e il logo di PagoPA, su cui il CERT-AGID ha già sollevato l’attenzione nelle recenti news. Attualmente, si continua ad assistere a un numero notevole di campagne fraudolente – 23 nel solo mese di giugno – che, fingendosi comunicazioni riguardanti presunti verbali di infrazioni stradali, mirano a raccogliere dati personali e informazioni sulle carte di credito delle vittime.

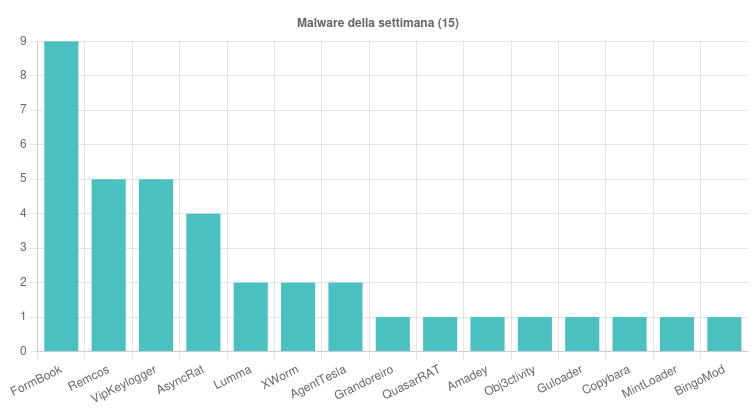

Malware della settimana

Sono state individuate, nell’arco della settimana, 15 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

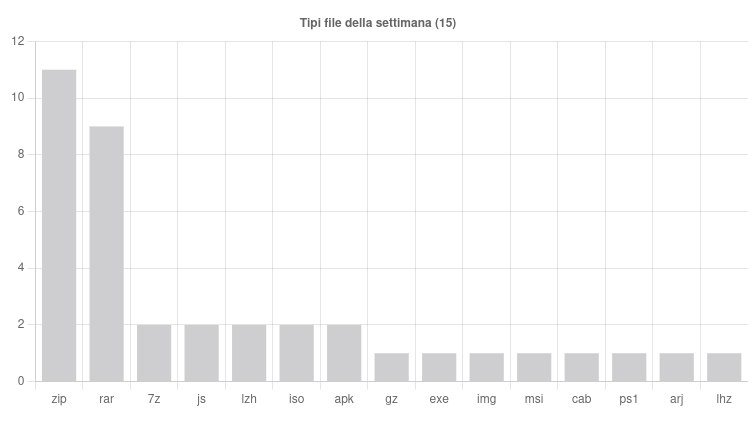

- FormBook – Rilevate nove campagne generiche a tema “Booking”, “Ordine”, “Pagamenti”, “Preventivo”, “Delivery” e “Prezzi” veicolate tramite email con allegati RAR, LZH, CAB, IMG e ZIP.

- Remcos – Rilevate una campagna italiana “Banking” e quattro campagne generiche “Contratti”, “Banking”, “Ordine” e “Legale” diffuse mediante email con allegati ZIP, RAR e ARJ.

- VipKeylogger – Individuate cinque campagne generiche a tema “Ordine”, “Prezzi” e “Delivery” diffuse con email contenenti allegati ZIP, RAR e 7Z.

- AsyncRat – Scoperte quattro campagne generiche a tema “Pagamenti” , “Preventivo”, “Aggiornamenti” e “Contratti”, distribuite tramite email con allegati RAR, ISO e ZIP.

- MintLoader – Rilevata una campagna italiana ad argomento “Fattura” veicolata tramite PEC contenenti link a script JS malevoli.

- BingoMod e Copybara – Scoperte due campagne italiane a tema “Banking” che veicolano l’APK malevolo tramite SMS con link.

- AgentTesla – Scoperte una campagna italiana a tema “Fattura” che sfrutta email con allegato LZH e una campagna generica a tema “Banking” diffusa a mezzo email con allegato ZIP.

- Rilevate infine diverse campagne generiche che veicolano i malware LummaStealer, XWorm, Grandoreiro, QuasarRAT, SnakeKeylogger e Amadey tramite email contenenti per lo più file compressi.

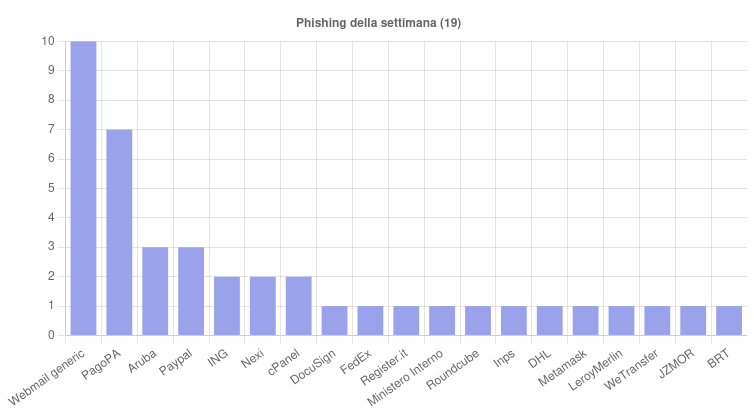

Phishing della settimana

Sono 19 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPa, GLS, DHL, ING e Aruba, ma ancor di più le campagne di Webmail non brandizzate che mirano a rubare dati sensibili agli utenti.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche