Sintesi riepilogativa delle campagne malevole nella settimana del 26 ottobre – 1 novembre

riepilogo

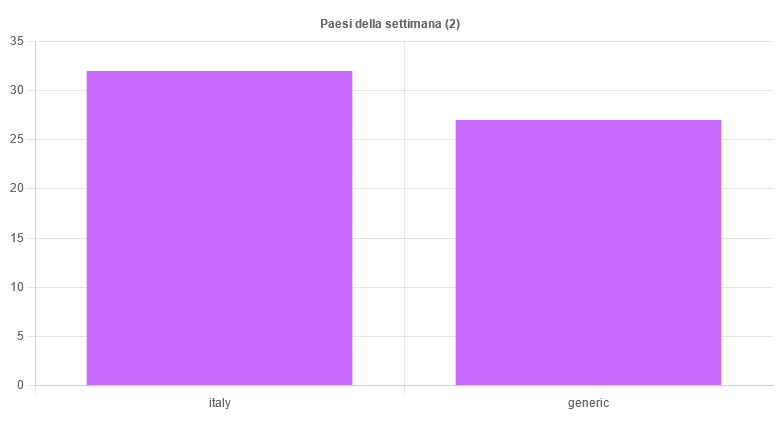

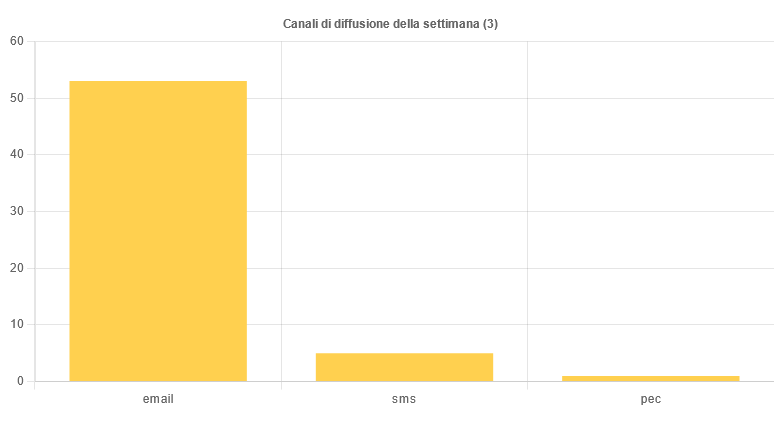

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 59 campagne malevole, di cui 32 con obiettivi italiani e 17 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 413 indicatori di compromissione (IoC) individuati.

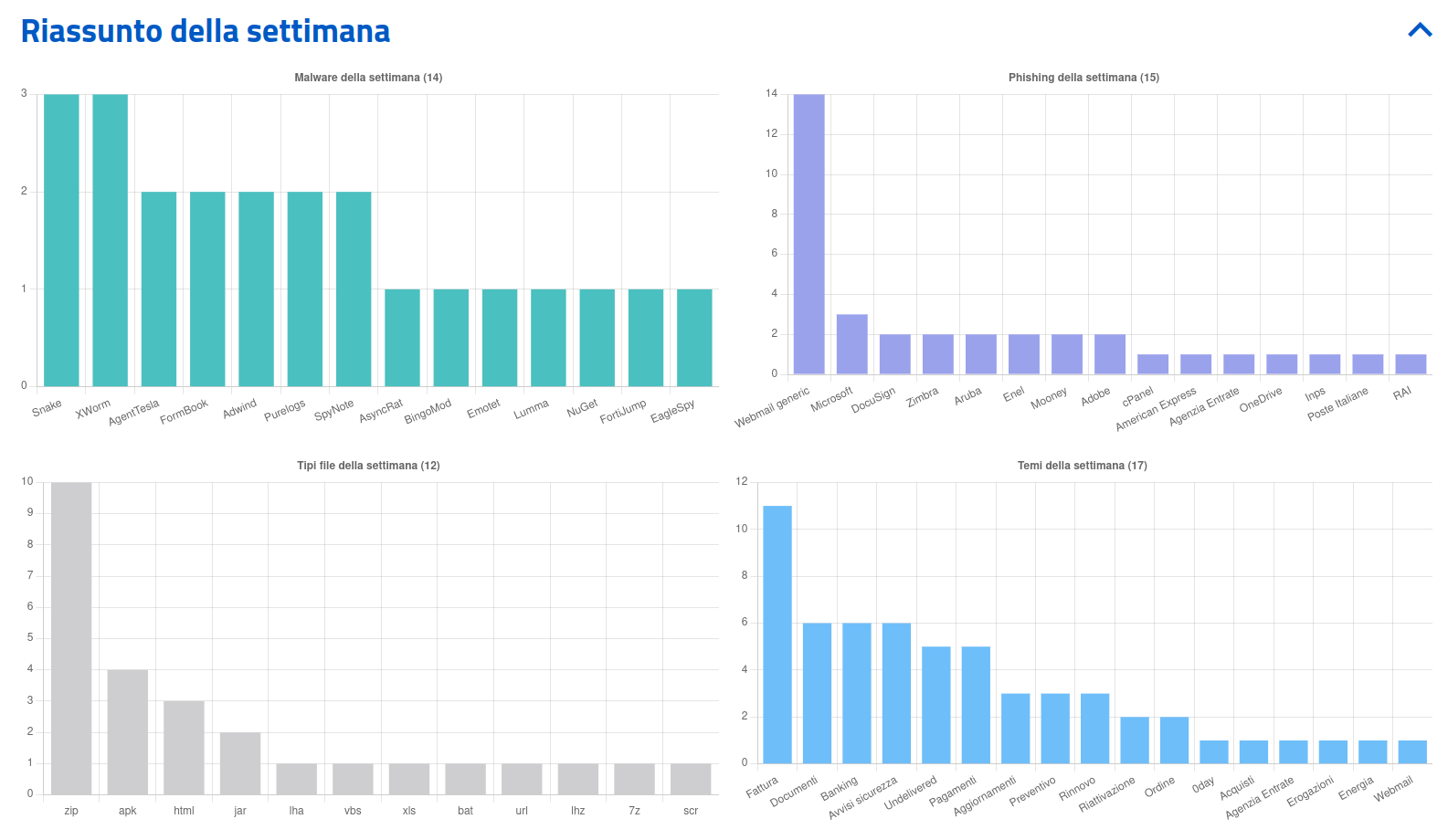

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

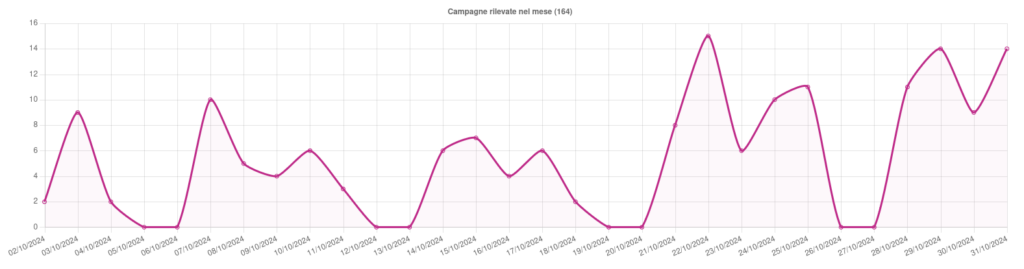

Andamento del mese di ottobre 2024

I temi più rilevanti della settimana

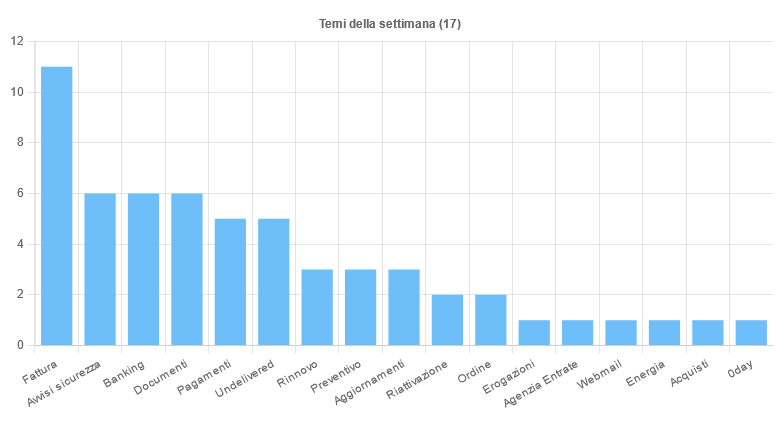

Sono 17 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Fattura – Argomento utilizzato per alcune campagne di phishing ai danni di clienti vari, nonché sfruttato per veicolare diversi malware, quali Adwind, FormBook, XWorm e SnakeKeylogger.

- Avvisi sicurezza – Tema sfruttato per campagne italiane di phishing ai danni di Microsoft, Zimbra e Mooney.

- Banking – Tema ricorrente nelle campagne di phishing e smishing rivolte principalmente a clienti di istituti bancari italiani e non, come Poste italiane e American Express. Usato inoltre per veicolare i malware SpyNote, BingoMod e EagleSpy inviati alle vittime come file APK.

- Documenti – Argomento sfruttato per campagne italiane e generiche di phishing ai danni di Microsoft e DocuSign, nonché utilizzato per diffondere il malware AgentTesla.

- Pagamenti – Tema utilizzato per alcune campagne di phishing ai danni di Adobe e OneDrive. Inoltre, il tema è servito per veicolare il malware XWorm.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Rilevata una campagna malevola volta alla diffusione del trojan XWorm RAT, distribuito tramite false email camuffate da comunicazioni ufficiali del gestore Namirial che invitano l’utente a visualizzare un documento PDF allegato. Ulteriori dettagli nella notizia dedicata.

- Sono in atto nuove campagne di phishing a tema INPS che mirano a sottrarre dati sensibili. Le vittime vengono indotte a fornire generalità, IBAN, selfie e documenti personali.

- Rilevata per la prima volta in tre mesi una campagna italiana che veicola il malware BingoMod tramite APK.

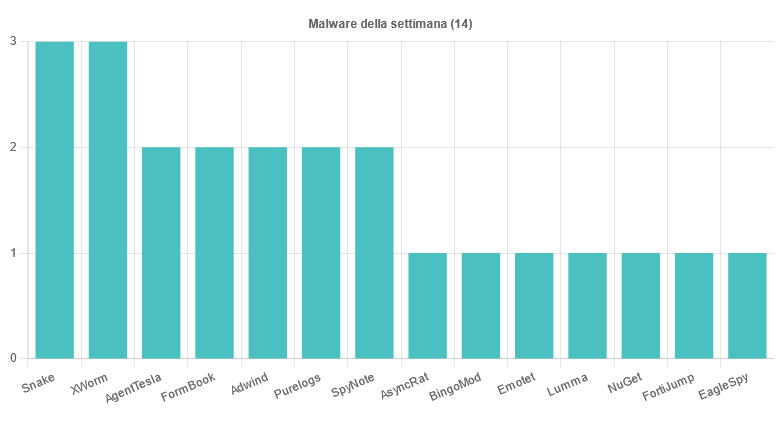

Malware della settimana

Sono state individuate, nell’arco della settimana, 13 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- SnakeKeylogger – Rilevate tre campagne italiane a tema “Fattura”, “Preventivo” e “Ordine”, diffuse tramite email con allegati 7Z, LHA e LHZ.

- XWorm – Individuate tre campagne italiane a tema “Fattura” e “Pagamenti” e veicolate mediate email con allegati ZIP.

- AgentTesla – Individuate due campagne generiche a tema “Ordine” e “Documenti”, diffuse tramite email con allegati ZIP.

- FormBook – Scoperte una campagna italiana “Fattura” e una campagna generica “Acquisti”, diffuse tramite email con allegati ZIP.

- Adwind – Scoperte due campagne italiane a tema “Fattura”, diffuse tramite email con allegati JAR e HTML.

- PureLogs – Rilevate due campagne generiche a tema “Preventivo” e veicolate mediante email con allegati ZIP e SCR.

- SpyNote – Rilevate due campagne italiane a tema “Banking” veicolanti l’APK malevolo tramite SMS.

- AsyncRAT – Scoperta una campagna italiana a tema “Ordine”.

- BingoMod – Individuata una campagna italiana che sfrutta il tema “Banking” e veicola l’APK malevolo tramite SMS.

- LummaStealer – Individuata una campagna italiana a tema “Fattura”, veicolata tramite email con allegato ZIP.

- NuGet – Individuata una campagna italiana a tema “Fattura” che sfrutta il package manager Nuget per .NET, diffusa tramite email con allegato XLS.

- FortiJump – Diramati gli indicatori relativi agli attacchi in corso che sfruttano la vulnerabilità CVE-2024-47575 degli apparati FortiManager.

- EagleSpy – Infine, Rilevata una campagna italiana che sfrutta il tema “Banking” e veicola l’APK malevolo tramite SMS.

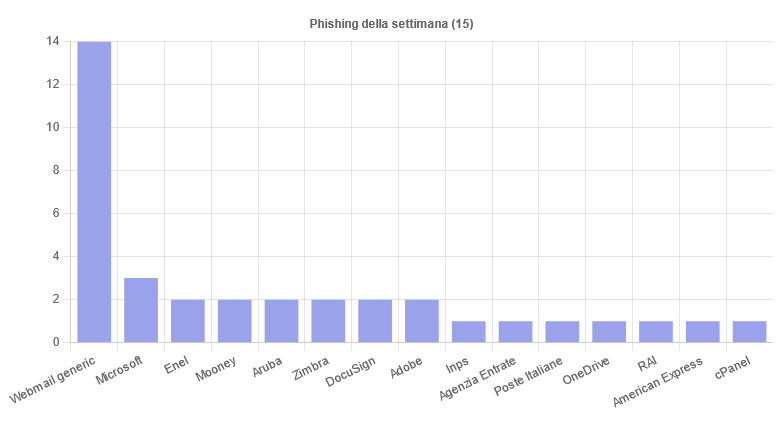

Phishing della settimana

Sono 15 i brand della settimana coinvolti nelle campagne di phishing. I brand più sfruttati sono stati Microsoft, Aruba, Zimbra e Aruba, ma spiccano le campagne a tema Webmail generiche.

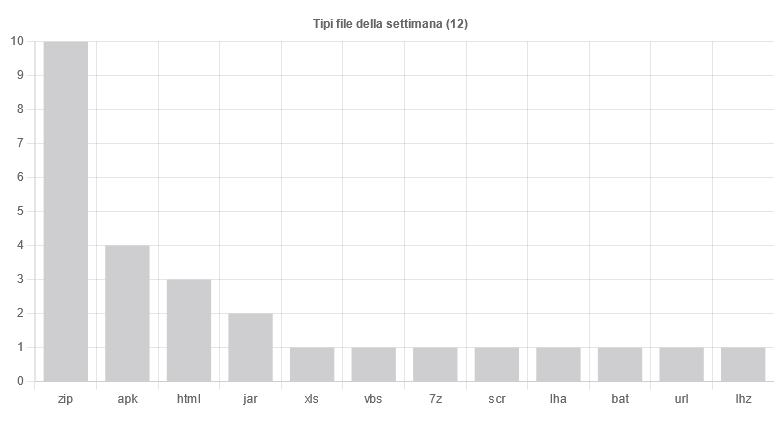

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche