Sintesi riepilogativa delle campagne malevole nella settimana del 26 marzo – 1 aprile 2022

riepilogo

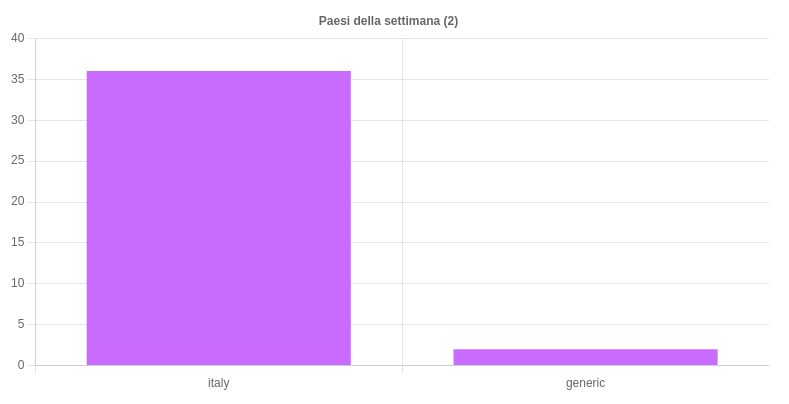

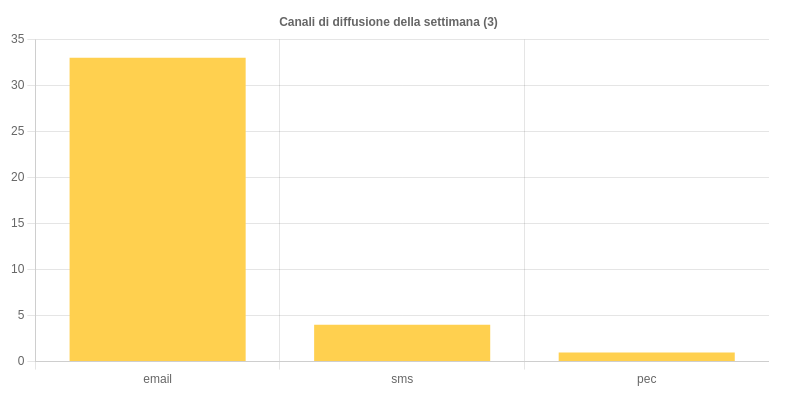

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 38 campagne malevole, di cui 36 con obiettivi italiani e 2 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 1018 indicatori di compromissione (IOC) individuati.

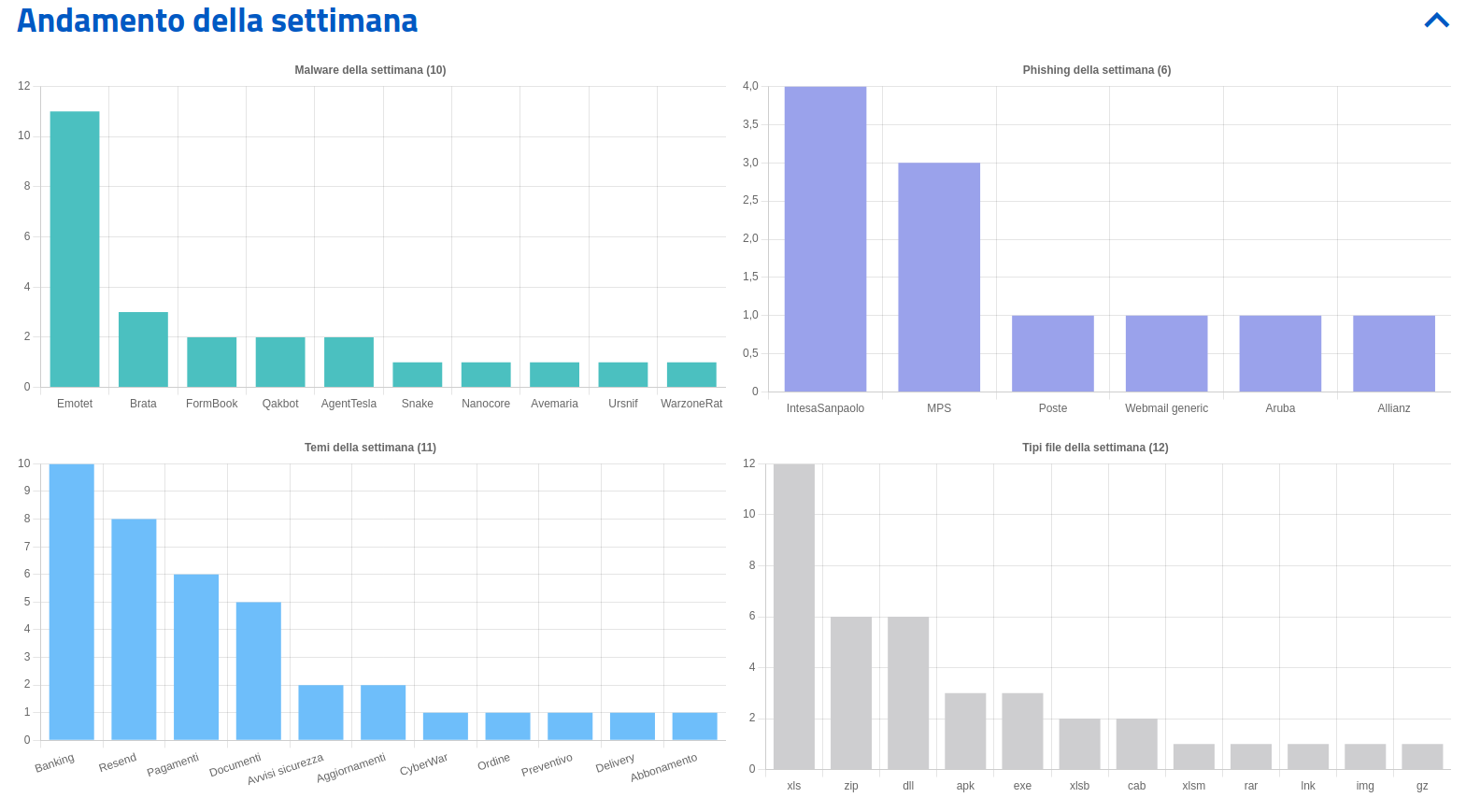

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

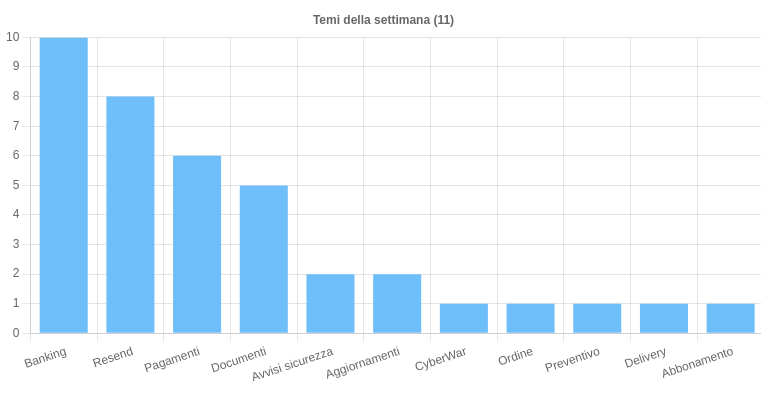

Sono 11 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

Banking è stato utilizzato prevalentemente per campagne di phishing a riguardanti il settore bancario e per due campagna volte a veicolare il malware Brata.

Resend utilizzati per veicolare malware Emotet e Qakbot.

Pagamenti per veicolare Formbook, AgentTesla, Nanocore ed Ursnif.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.

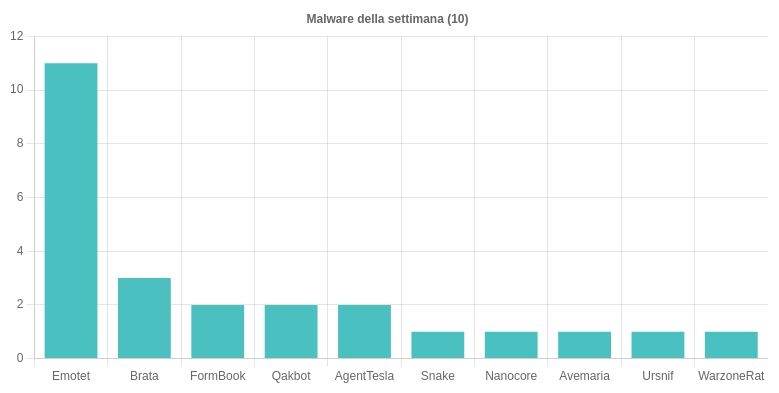

Malware della settimana

Sono state osservate nello scenario italiano 10 famiglie di malware. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

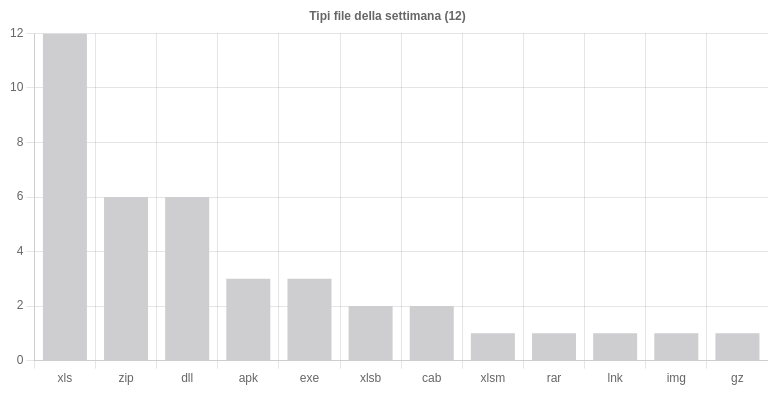

Emotet – per la terza settimana consecutiva le campagne Emotet mirate contro l’Italia rappresentano indubbiamente la minaccia più insidiosa per la Pubblica Amministrazione e per le strutture private. Sono state osservate in tutto 11 campagne a tema “Resend”, “Documenti” e “Pagamenti” con allegati ZIP contenenti documenti XLSM o XLS utilizzati per scaricare DLL Emotet (epoch5). Alcuni C2 di Emotet sono stati ospitati anche su hosting italiano.

Brata – individuate 3 campagne italiane di cui due a tema “Banking” (BNL) ed una a tema “Avvisi sicurezza” veicolate tramite SMS con link al download di un file APK.

Formbook – due campagne, di cui una mirata per l’Italia ed una generica, veicolate tramite email a tema “Pagamenti” e “Documenti” ed allegati di tipo ZIP e CAB. La campagna che riporta l’allegato CAB è stata distribuita insieme ad un secondo CAB contenente Nanocore.

Qakbot – due campagne italiane a tema “Resend” veicolate tramite email con link al download di un file ZIP contenente il classico documento XLSB.

AgentTesla – due campagne italiane a tema “Pagamenti” veicolate tramite email con allegati GZ e IMG.

Snake – campagna italiana a tema “Ordine” veicolata tramite email con allegato ZIP contenente un eseguibile (EXE) con funzionalità di dropper. Il compito di quest’ultimo è quello di scaricare un PE (con byte invertiti) da un repository remoto sotto forma di file JPG.

Nanocore – campagna generica a tema “Pagamenti” veicolata (insieme a Formbook) tramite email con allegati CAB.

Avemaria – campagna italiana a tema “Preventivo” veicolata tramite email con allegati ZIP.

Ursnif – individuata una sola campagna a tema “Pagamenti” veicolata tramite email con allegati XLS.

WarzoneRat – campagna italiana a tema “Delivery” veicolata tramite email con allegati file XLS.

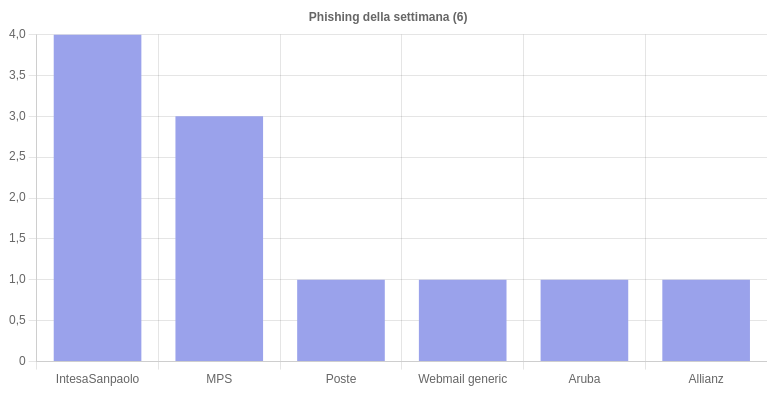

Phishing della settimana

Su un totale di 11 campagne di phishing, sono 6 i brand coinvolti questa settimana che interessano totalmente il settore bancario, alcune delle quali veicolate tramite SMS (smishing) ed una tramite PEC, ad eccezione della campagna: Aruba.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche