Sintesi riepilogativa delle campagne malevole nella settimana del 25 settembre – 01 ottobre 2021

riepilogo

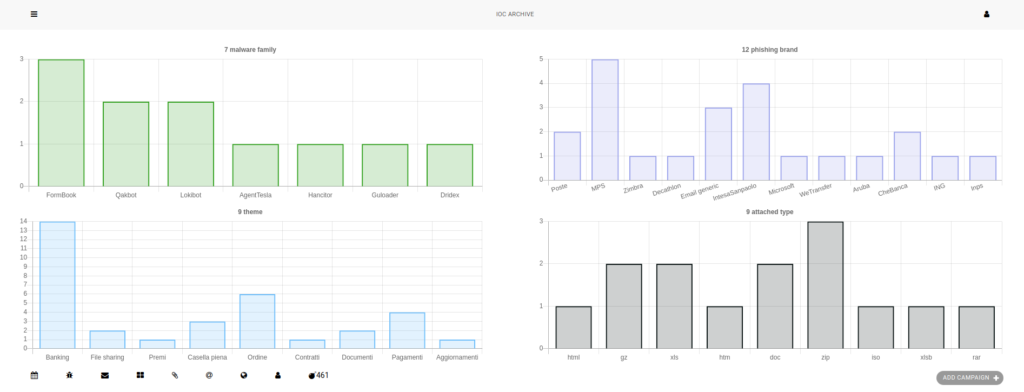

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 34 campagne malevole di cui 30 con obiettivi italiani e 4 generiche veicolate anche in Italia, mettendo a disposizione dei suoi enti accreditati i relativi 461 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

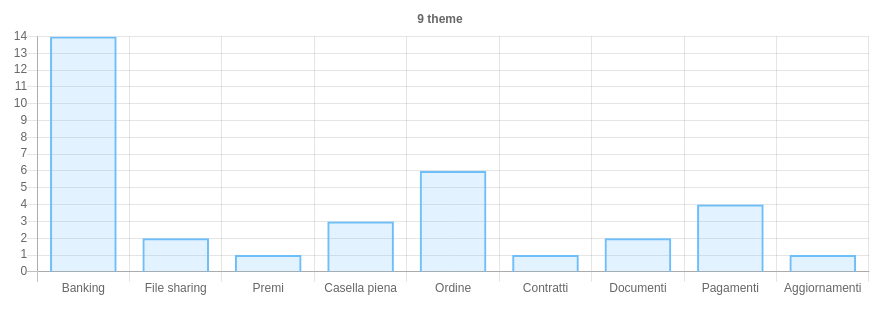

Sono 9 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano:

- Banking esclusivamente la campagne di phishing che interessano il settore bancario. Questa settimana i brand presi di mira sono: MPS, Intesa Sanpaolo, Poste, CheBanca e ING.

- Ordine per veicolare i malware Formbook, Lokibot e AgentTesla.

- Pagamenti tematica utilizzata per diffondere i malware Dridex e Guloader e per le campagne di phishing ai danni di Aruba e INPS.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.

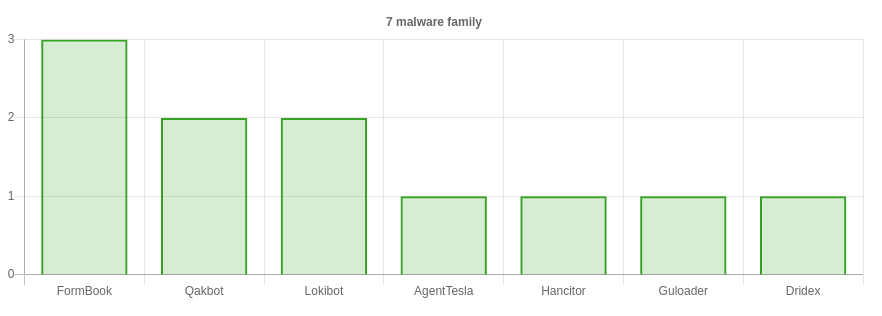

Malware della settimana

Sono state osservate nello scenario italiano 7 famiglie di malware per un totale di 11 campagne. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

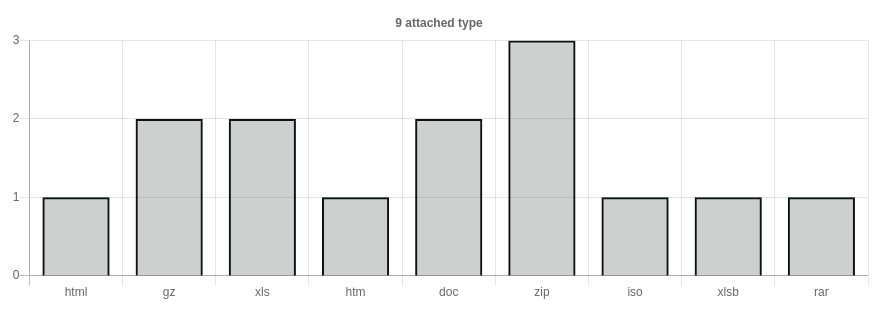

Formbook – con tre campagne italiane a tema “Ordine” FormBook torna ad essere il malware più discusso della settimana. Gli allegati utilizzati per veicolare il malware sono di tipo DOC, ZIP e per la prima volta HTML. Nel caso degli allegati HTML, una volta aperti, viene rilasciato un file ZIP (contenente un EXE) che si trova codificato in Base64 all’interno del codice. Per il mese di settembre FormBook si posiziona al primo posto (insieme ad Hancitor) tra i malware più diffusi in Italia.

Qakbot – due campagne italiane rispettivamente a tema “Contratti” e “Documenti” diffuse tramite email con allegati di tipo ZIP e XLS.

Lokibot – due campagne italiane a tema “Ordine” e allegati ZIP (contenente ISO) e RAR. Per il mese di settembre Lokibot ricopre il secondo posto tra i malware più diffusi in Italia.

AgentTesla – campagna italiana a tema “Ordine” veicolata via email con allegati GZ.

Hancitor – campagna generica a tema “Documenti”, veicolata tramite email con link al download di file DOC dotati di macro malevola. Nel mese di settembre Hancitor è stato il malware più veicolato nel territorio italiano (insieme a Formbook).

Guloader – campagna italiana a tema “Pagamenti” veicolata tramite email e allegati GZ.

Dridex – campagna italiana a tema “Pagamenti” veicolata tramite email con allegati XLSB. Dridex ricopre la sesta posizione tra i malware più diffusi in Italia nel mese di settembre.

Phishing della settimana

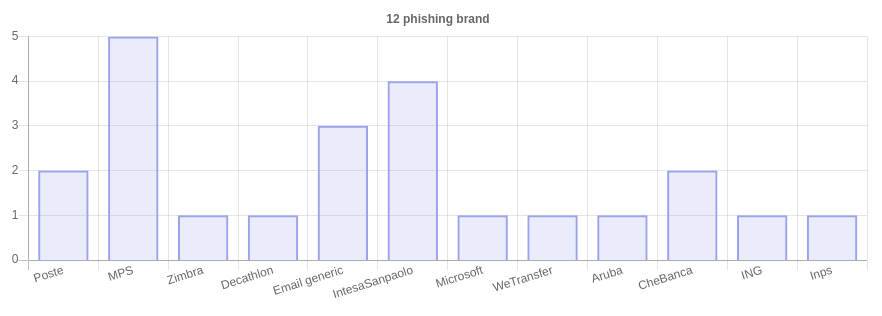

Su un totale di 23 campagne di phishing, sono 12 i brand coinvolti questa settimana. Nello specifico:

MPS, Intesa Sanpaolo, Poste, CheBanca e ING – sono i brand della settimana presi di mira dalle campagne di phishing a tema “Banking”. Il phishing Poste, in particolare, è stato veicolato tramite SMS ed è visibile solo da user-agent mobile.

Email generic – due campagne di phishing generiche, a tema “Casella piena” e “Aggiornamenti”, mirate al furto di credenziali di accesso a webmail.

Decathlon – truffa ai danni di utenti italiani che sfrutta l’esca di un sondaggio Decathlon. Al termine del pagamento con carta di credito ci si ritrova abbonati ad un non meglio specificato servizio che automaticamente preleva soldi dalla carta.

Microsoft – campagna ospitata su dominio weebly volta a sottrarre le credenziali di accesso al servizio Outlook Web App.

Aruba – campagna di phishing a tema “Pagamenti”, inviata massivamente ma indirizzata a clienti Aruba, ha lo scopo di sottrarre gli estremi della carta di credito tramite una finta form per il pagamento della quota di rinnovo del servizio. La campagna abusa del servizio Blogspot di Google per reindirizzare alla pagina clone.

WeTransfer – campagna a tema “File Sharing” indirizzata anche alla PA con l’obiettivo di rubare le credenziali di posta elettronica.

Zimbra – campagna a tema “File Sharing” mirata verso una PA specifica e volta a sottrarre le credenziali di accesso al servizio di webmail. La campagna di phishing è stata veicolata tramite email, da un account compromesso della PA, e riporta in allegato un file HTM che una volta aperto presenta una form identica a quella istituzionale. Le credenziali inserite nella form vengono inoltrate ad un account del servizio Dislack gestito dai criminali.

Inps – campagna a tema “Pagamenti” che fa leva su un fantomatico bonifico INPS di 600 euro in favore del destinatario. Lo scopo è quello di sottrarre gli estremi della carta della vittima. La pagina è stata ospitata su un dominio compromesso.

Formati di file principalmente utilizzati per veicolare i malware