Sintesi riepilogativa delle campagne malevole nella settimana del 25 – 31 gennaio

riepilogo

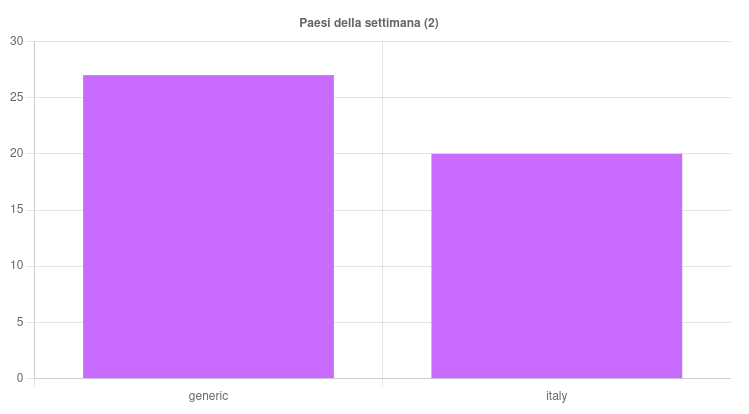

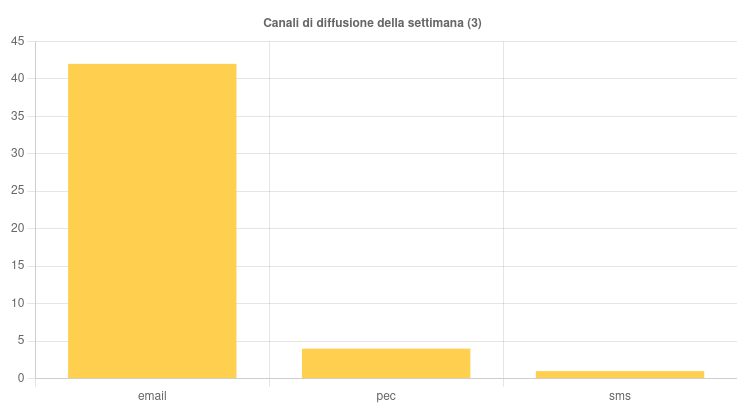

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 47 campagne malevole, di cui 27 con obiettivi italiani e 20 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 705 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

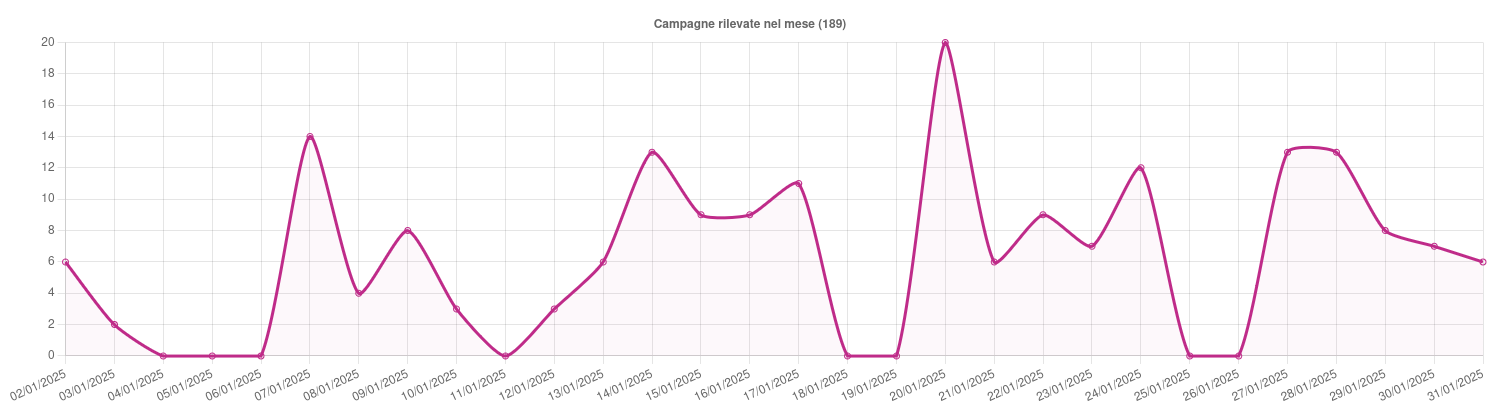

Andamento del mese di gennaio 2025

I temi più rilevanti della settimana

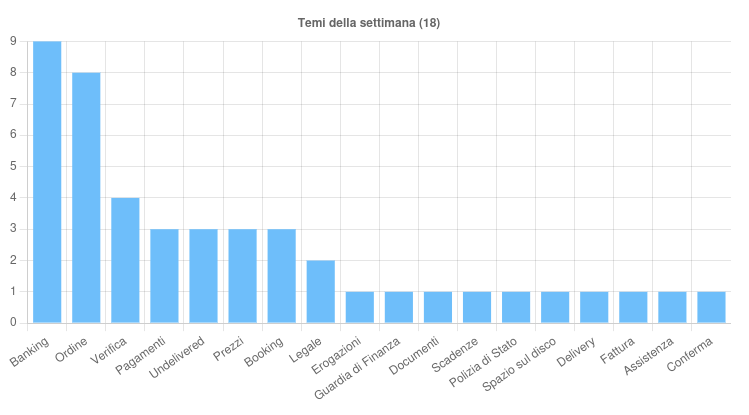

Sono 18 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Tema ricorrente nelle campagne di phishing, diffuse sia tramite posta elettronica ordinaria che PEC, rivolte principalmente a clienti di istituti bancari italiani e non come Intesa Sanpaolo, BPM, Capital One, Nedbank e HSBC. Riscontrata inoltre una campagna di smishing italiana finalizzata alla distribuzione del malware SpyNote tramite file APK malevolo.

- Ordine – Argomento sfruttato per veicolare molti malware, in particolare per sei campagne generiche finalizzate a diffondere Snake Keylogger, VIPKeyLogger, AgentTesla, Formbook, Lokibot e per una campagna italiana con payload ModiLoader.

- Verifica – Tema usato per due campagne di phishing italiane: una ai danni di utenti Microsoft 365 e l’altra che sfrutta logo e nome della Polizia di Stato. Argomento usato inoltre per due campagne di phishing ai danni di generiche webmail.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Proseguono le campagne di smishing che prendono di mira gli utenti dell’INPS. I truffatori inviano SMS fraudolenti che simulano comunicazioni ufficiali dell’ente previdenziale, inducendo le vittime a visitare una pagina web che replica il sito ufficiale. Una volta sulla pagina, gli utenti vengono invitati a caricare copie di documenti personali, tra cui carta d’identità, patente, tessera sanitaria, IBAN e le più recenti buste paga.

- Individuati sample relativi ad attachi mirati contro funzionari governativi nel settore finanziario e rappresentanti di ambasciate in Europa. Gli aggressori utilizzano documenti XLSM contenenti macro dannose per distribuire una versione trojanizzata di TeamViewer, che consente il controllo completo dei computer compromessi. Il malware permette di catturare informazioni sensibili ed eseguire payload aggiuntivi, il tutto nascondendo l’interfaccia di TeamViewer. L’attacco è stato mirarato a obiettivi specifici del settore pubblico di vari paesi, inclusa l’Italia.

- Individuata una nuova campagna di phishing che sfrutta nome e logo della Polizia di Stato italiana per ingannare le vittime.

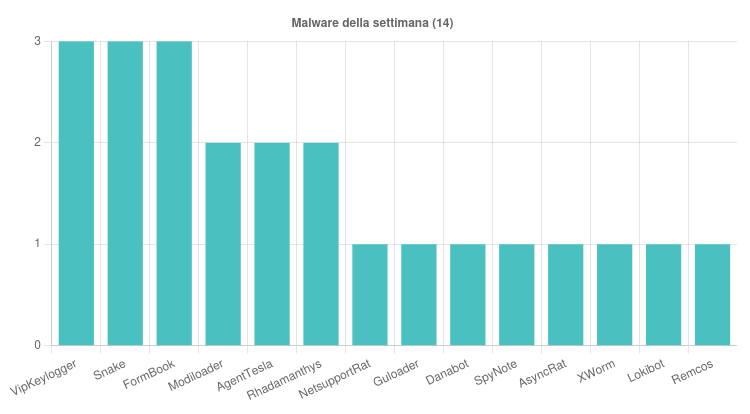

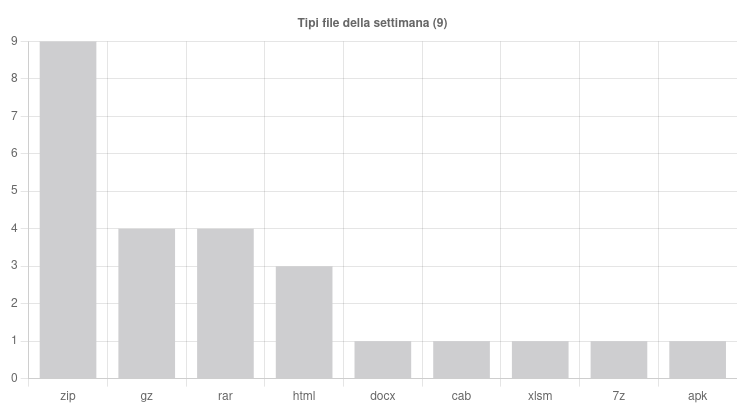

Malware della settimana

Sono state individuate, nell’arco della settimana, 14 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- VipKeylogger – Rilevate tre campagne generiche a tema “Pagamenti”, “Ordine” e “Fattura”, veicolate tramite email con allegati DOCX, GZ e RAR.

- FormBook – Rilevate tre campagne generiche a tema “Prezzi” e “Ordine”, diffuse tramite email con allegati ZIP e RAR.

- SnakeKeylogger – Individuate tre campagne generiche a tema “Prezzi” e “Ordine”, veicolate con email contenenti allegati ZIP e RAR.

- Modiloader – Scoperte due campagne italiane a tema “Ordine” e “Pagamenti”, diffuse con email contenenti allegati GZ.

- AgentTesla – Rilevate due campagne generiche a tema “Ordine” e “Booking”, veicolate con email con allegati RAR e CAB.

- Rhadamanthys – Individuate due campagne italiane a tema “Legale” diffuse tramite mail contenti link a file ZIP e 7Z malevoli.

- SpyNote – Rilevata una campagna italiana che sfrutta il tema “Banking” e veicola l’APK malevolo tramite SMS.

- NetSupportRat – Individuata una campagna generica a tema “Documenti” diffusa con email contenenti allegati XLSM.

- Guloder – Scoperta una campagna italiana a tema “Ordine” diffusa tramite email con allegato RAR.

- Danabot – Individuata una campagna generica a tema “Booking” veicolata tramite mail con link a file HTA.

- XWorm – Rilevata una campagna italiana a tema “Booking” veicolata tramite pagine web con CAPTCHA finti.

- Remcos – Scoperta una campagna generica a tema “Pagamenti” diffusa tramite email con allegato ZIP.

- Lokibot – Individuata una campagna generica a tema “Ordine” veicolata con email contenente allegato GZ.

- AsyncRat – Rilevata infine una campagna italiana a tema “Legale” diffusa con mail con allegato ZIP.

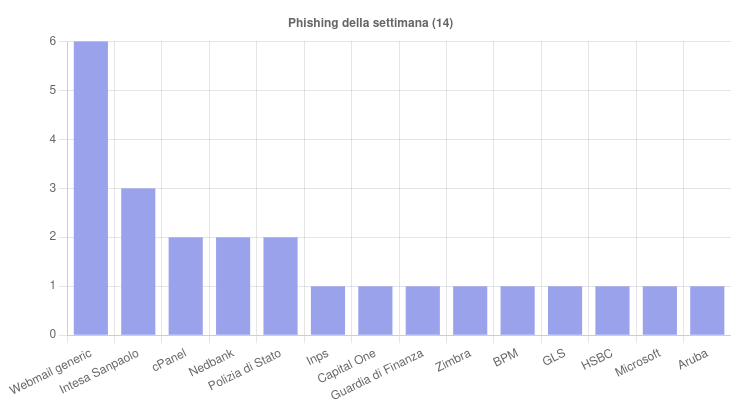

Phishing della settimana

Sono 14 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema Intesa Sanpaolo, cPanel, Nedbank e Polizia di Stato, ma ancor di più le campagne di Webmail non brandizzate che mirano a rubare dati sensibili agli utenti.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche