Sintesi riepilogativa delle campagne malevole nella settimana del 24 – 30 maggio

riepilogo

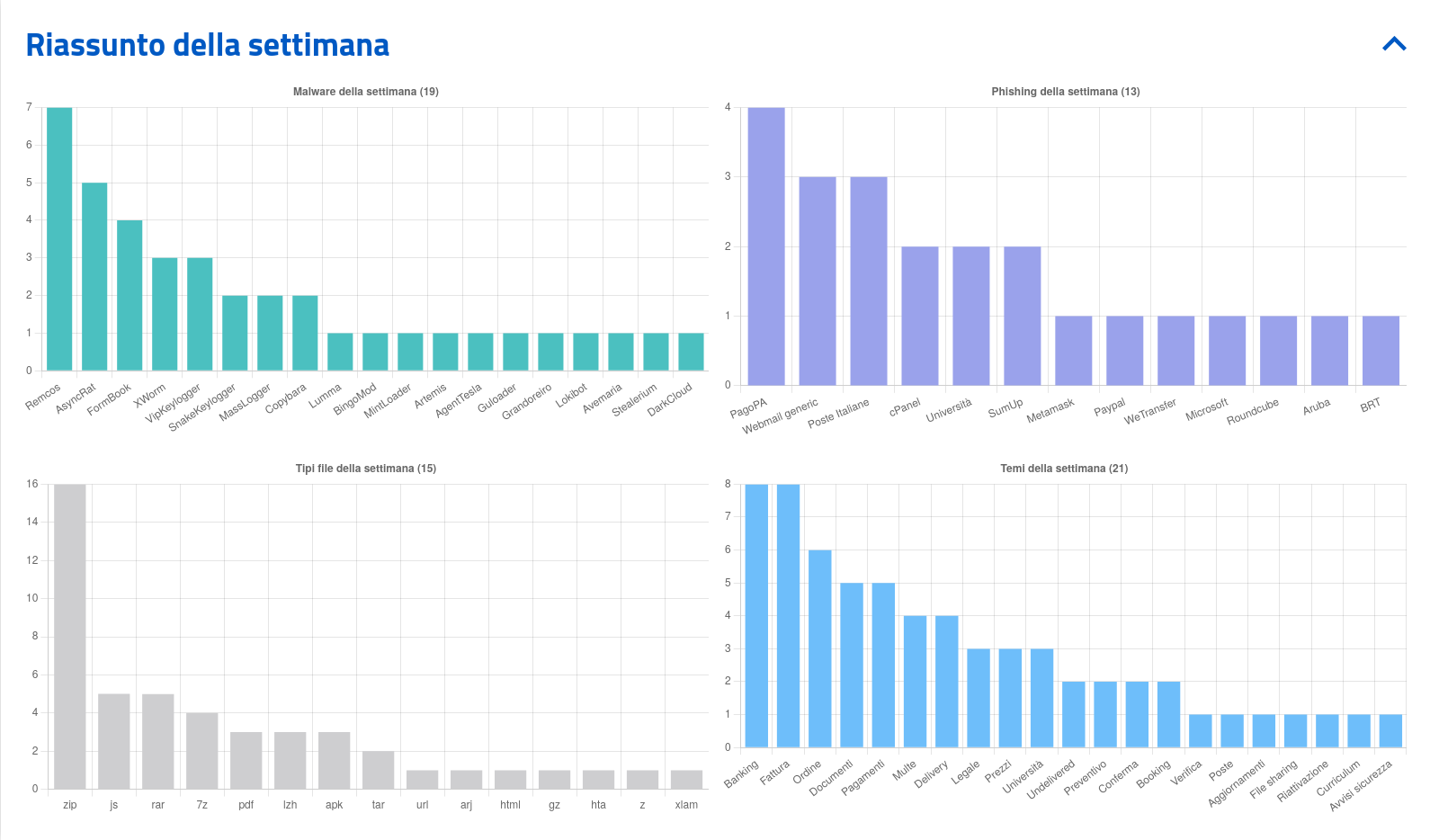

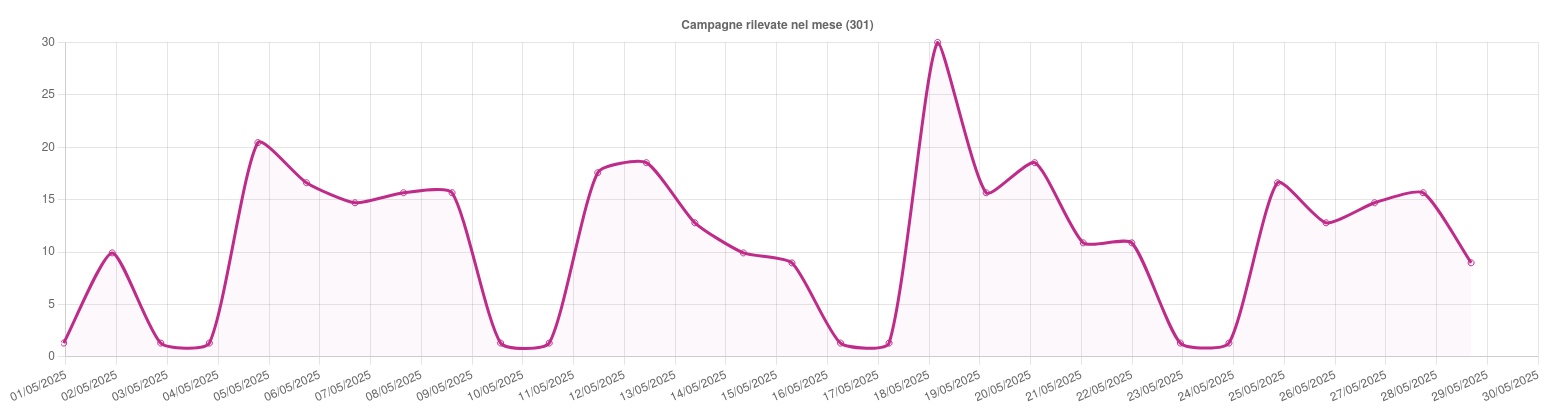

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 65 campagne malevole, di cui 35 con obiettivi italiani e 30 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 891 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

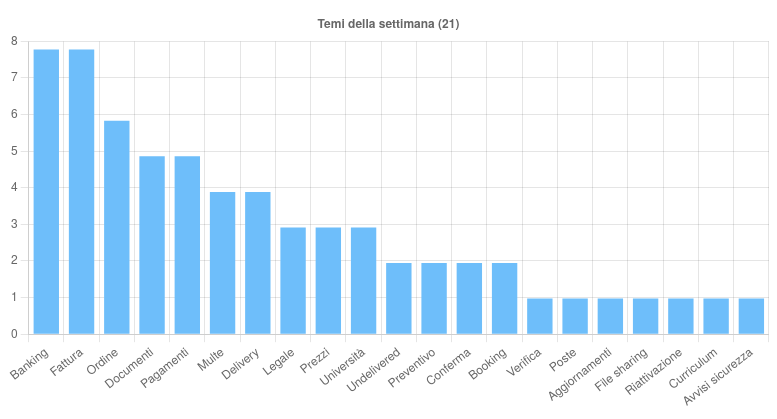

Sono 21 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Fattura – Tema impiegato in otto campagne via email, tutte finalizzate alla diffusione di malware. Le campagne si concentrano sul territorio italiano e coinvolgono diverse famiglie malevole. In particolare, sono state rilevate due campagne FormBook, due Remcos, una MassLogger, una AsyncRat e una AveMaria. Da segnalare anche una campagna di phishing che sfrutta il brand di Aruba per indurre gli utenti a cedere le proprie credenziali.

- Banking – Tema impiegato in sette campagne, veicolate principalmente via email, con una singola eccezione via SMS. Le campagne sono orientate alla diffusione di malware: in ambito italiano si segnalano cinque campagne, che veicolano famiglie come Remcos, Copybara, Stealerium e BingoMod. Due campagne generiche hanno invece diffuso Remcos e Lokibot.

- Ordine – Tema impiegato in sei campagne via email, tutte finalizzate alla diffusione di malware. Le campagne si distribuiscono tra contesti generici e italiani: tre fanno capo a una matrice generica e veicolano VipKeylogger, SnakeKeylogger e FormBook, mentre tre campagne sono rivolte al territorio italiano, diffondendo rispettivamente VipKeylogger e FormBook.

- Pagamenti – Tema impiegato in diverse campagne via email, rivolte sia alla diffusione di malware sia ad attività di phishing. Tre campagne generiche hanno avuto finalità malevole, tra cui la diffusione di Xworm, mentre in ambito italiano si registrano due campagne di phishing: una sfrutta il brand di BRT e l’altra si presenta come comunicazione da Microsoft, con l’obiettivo di sottrarre credenziali agli utenti.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Sono state individuate diverse campagne di phishing mirate a studenti e dipendenti di diverse Università italiane, finalizzate al furto delle credenziali di accesso alla posta elettronica istituzionale. Queste e-mail ingannevoli cercano di indurre le vittime a fornire informazioni sensibili, come username e password, attraverso link che sembrano legittimi. Il CERT-AGID ha informato gli Atenei coinvolti dalla problematica in corso.

- Analizzata dal CERT-AGID una campagna AsyncRAT distribuita in Italia con componenti steganografici. Il malware in questione è un tipo di RAT (Remote Access Trojan) progettato per garantire un accesso remoto non autorizzato ai sistemi infetti, consentendo agli attaccanti di controllare e monitorare le macchine compromesse, rubare informazioni sensibili e eseguire comandi da remoto.

- Le campagne di phishing che sfruttano il nome e il logo di PagoPA continuano a proliferare. Attualmente, si sta verificando un’intensa ondata di e-mail fraudolente che, spacciandosi per comunicazioni relative a presunte multe stradali, cercano di ottenere dati personali e informazioni sulle carte di credito delle vittime. Grazie alle numerose segnalazioni da parte dei cittadini, che contribuiscono attivamente a segnalare queste comunicazioni ingannevoli, il CERT-AGID sta collaborando con PagoPA per affrontare e ridurre questa minaccia. Per ulteriori dettagli, è possibile consultare la notizia dedicata.

- Nella corso della settimana il team criminale Data Carry ha pubblicato nel Deep Web un data leak ai danni di Alliance Healthcare Italia, una delle principali aziende attive nella distribuzione farmaceutica e nei servizi sanitari integrati in Italia. Dall’analisi dal data leak rilasciato sono emersi circa 17 mila indirizzi e-mail univoci, associati a nominativo, indirizzo, numero di telefono, codice fiscale e altri dati personali.

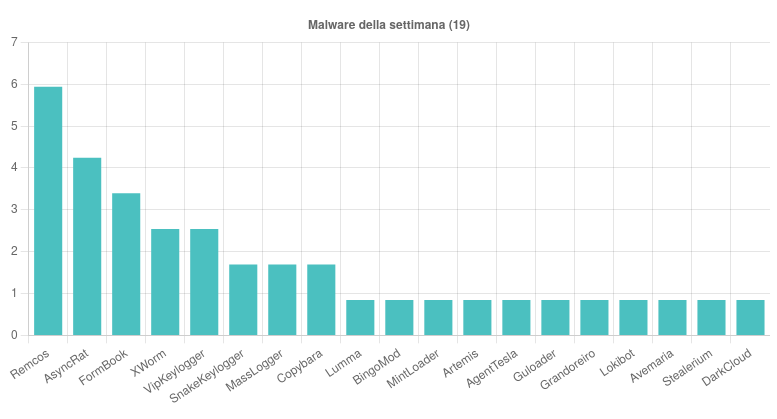

Malware della settimana

Sono state individuate, nell’arco della settimana, 19 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- Remcos – Rilevate sei campagne italiane e una generica a tema “Documenti”, “Banking” e “Fattura” veicolate tramite email contenenti file compressi HTA GZ, RAR, TAR, Z e ZIP contenenti script JS.

- AsyncRat – Individuate tre campagne italiane a tema “Fattura”, “Documenti” e “Prezzi” ZIP e due campagne generiche a tema “Booking” e “Legale” diffuse con email contenenti allegati RAR, ZIP e TAR.

- FormBook – Scoperte due campagne italiane “Fattura” e due campagne generiche “Ordine” veicolate tramite email con allegati ZIP e LZH.

- VipKeylogger – Rilevate due campagne italiane e una generica a tema “Documenti” e “Ordine” diffuse tramite email con allegati ZIP e 7Z.

- XWorm – Scoperte tre campagne generiche a tema “Documenti”, “Pagamenti” e “Legale” diffuse tramite email con allegati PDF e ZIP.

- Avemaria e MassLogger – Rilevate due campagne italiane a tema “Fattura” veicolate tramite email con allegato ZIP.

- Copybara e BingoMod – Rilevate tre campagne italiane “Banking” che veicolano il file malevolo APK tramite link inviato con SMS.

- MintLoader – Scoperta una campagna italiana a tema “Booking” diffusa tramite email con allegato file JS.

- Stealerium – Individuata una campagna italiana “Banking” diffusa tramite email con allegato XLAM.

- AgentTesla – Scoperta una campagna generica “Preventivo” veicolata con script JS.

- Artemis, DarkCloud, MassLogger, Grandoreiro, Guloader, Lokibot, LummaStealer, SnakeKeylogger – Rilevate infine diverse campagne generiche di temi vari, veicolate tramite email con allegati file compressi, come RAR, ZIP, 7Z.

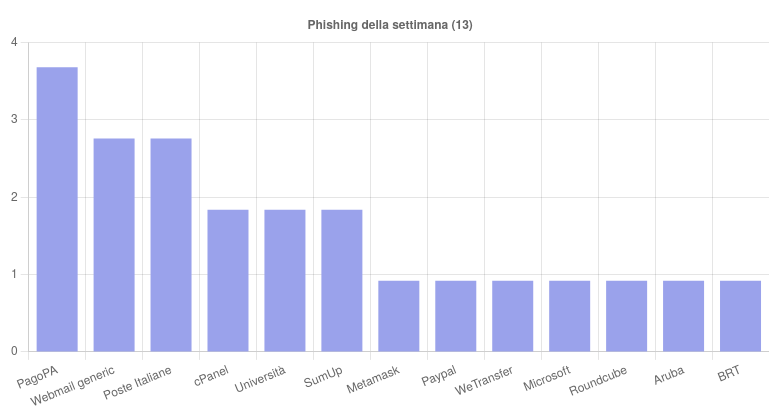

Phishing della settimana

Sono 13 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, Poste Italiane e cPanel, e altrettante le campagne di Webmail non brandizzate che mirano a rubare dati sensibili agli utenti.

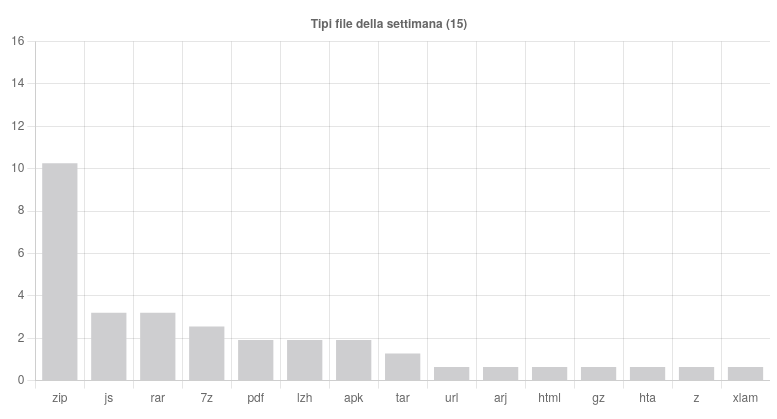

Formati di file principalmente utilizzati per veicolare i malware

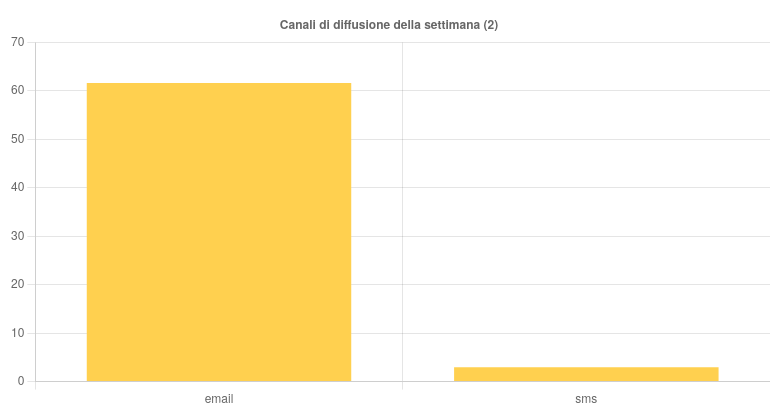

Canali di diffusione

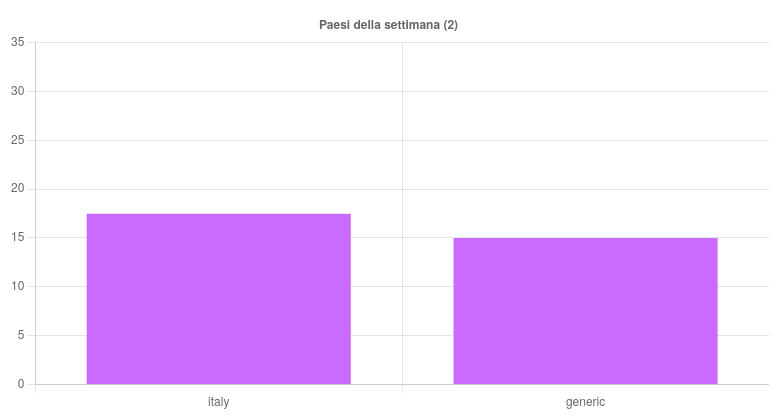

Campagne mirate e generiche