Sintesi riepilogativa delle campagne malevole nella settimana del 24 – 30 gennaio

riepilogo

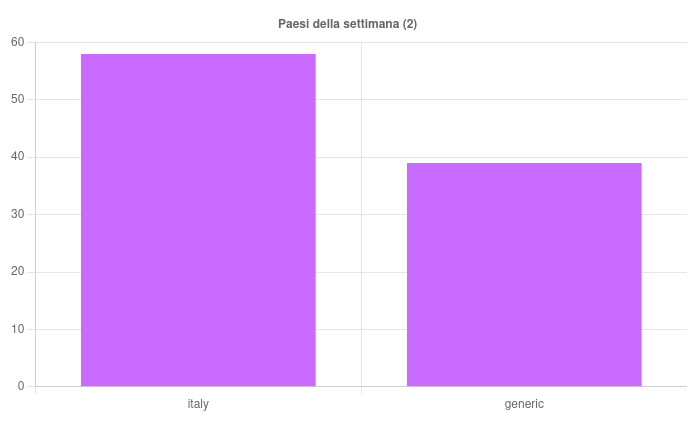

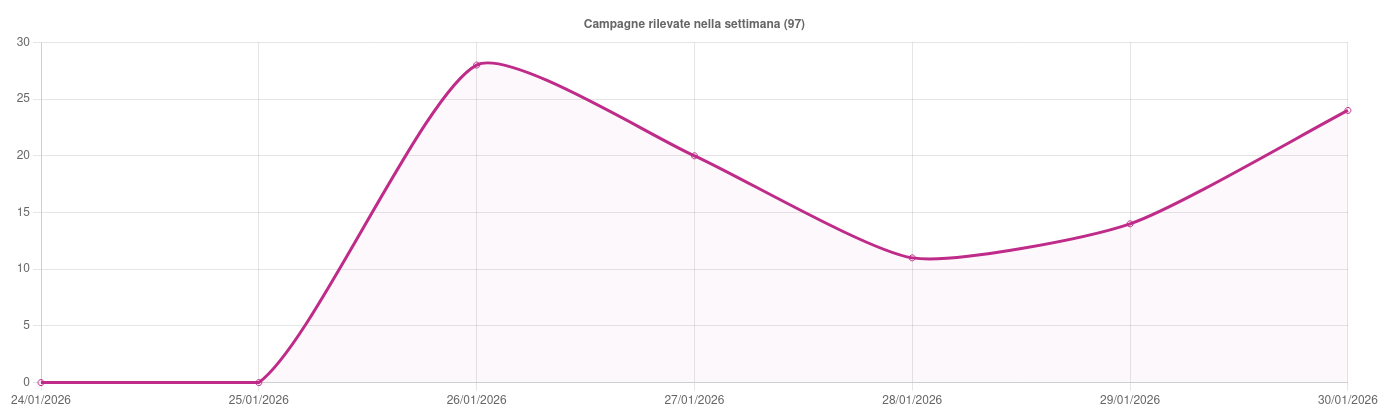

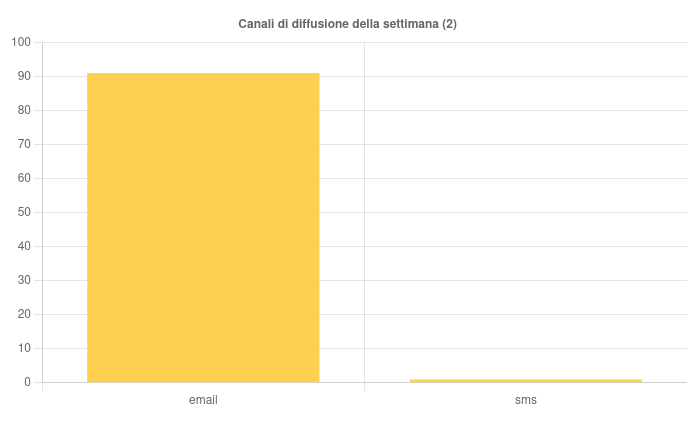

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 97 campagne malevole, di cui 58 con obiettivi italiani e 39 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 2018 indicatori di compromissione (IoC) individuati.

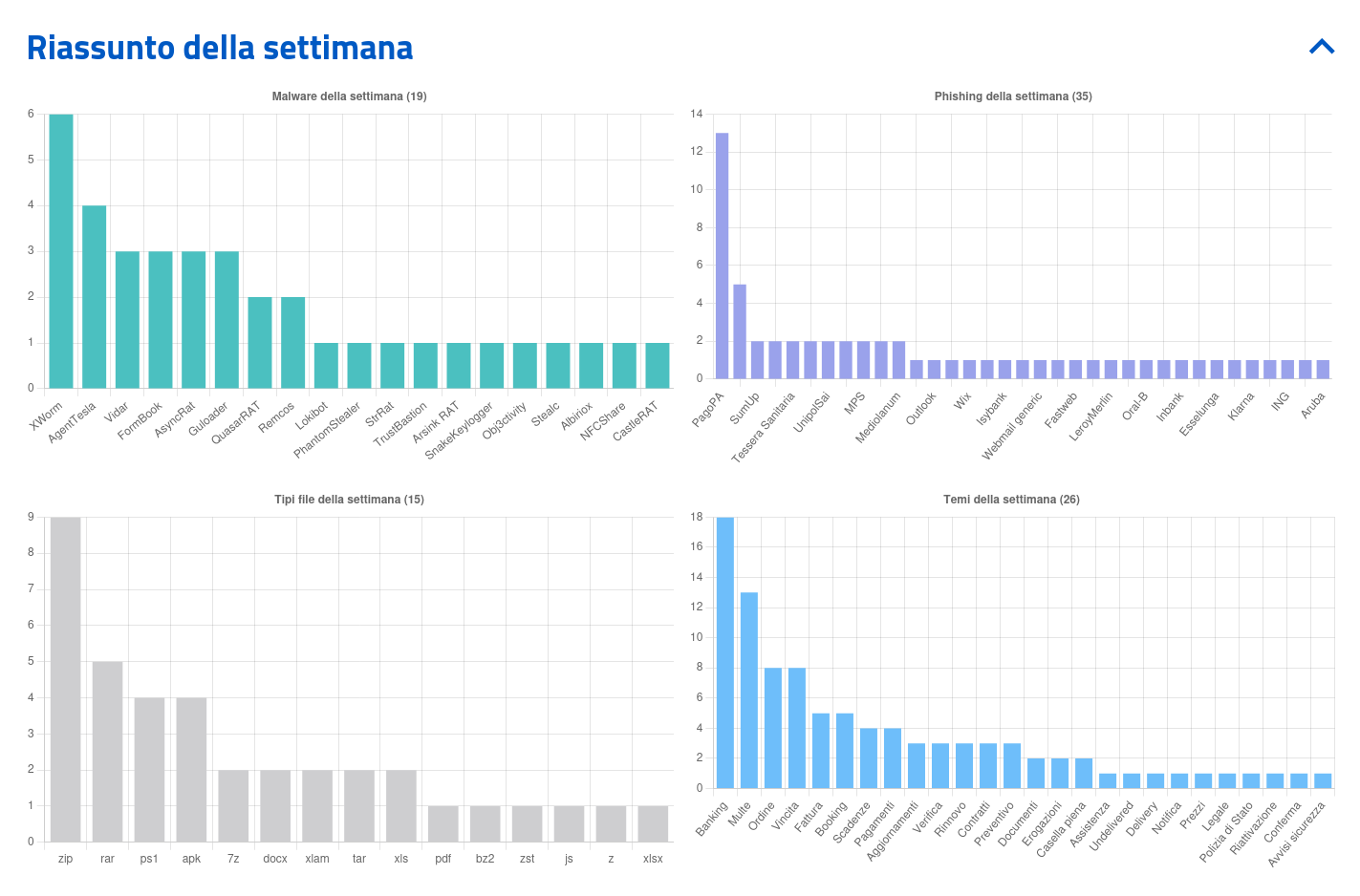

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

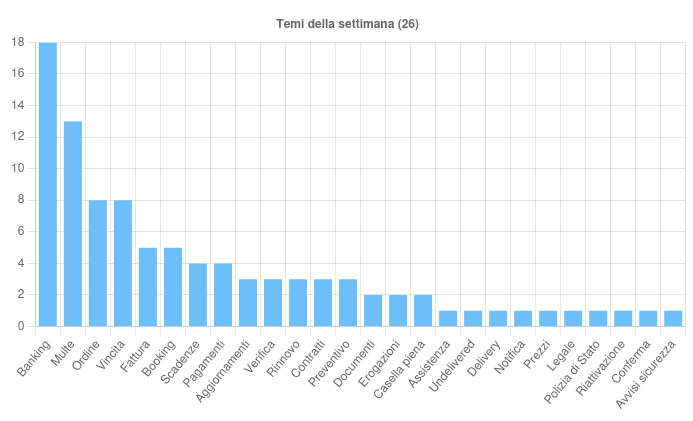

Sono 26 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

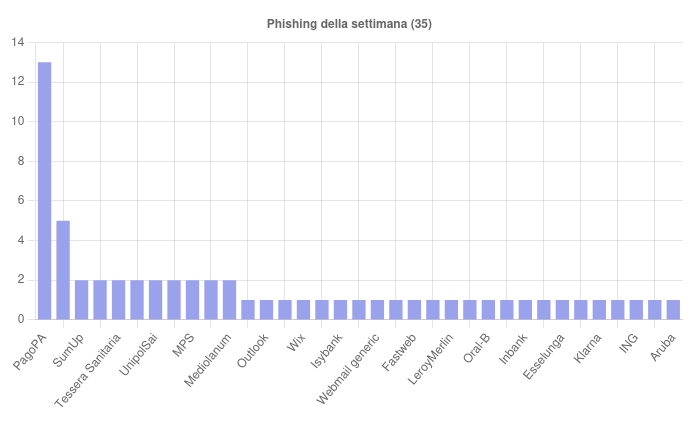

- Banking – Tema sfruttato in 13 campagne di phishing, tutte italiane, ai danni di utenti SumUp, Klarna, Mediolanum, Illimity,Inbank, ING,Intesa Sanpaolo,Isybank, Monte dei Paschi di Siena e Nexi. È stato inoltre usato per cinque campagne malware volte alla diffusione di Arsink RAT, TrustBastion, Albiriox, NFCShare e Xworm.

- Multe – Argomento sfruttato in tredici campagne di phishing italiane, tutte veicolate tramite email e originate da finte comunicazioni PagoPA. Le email, che si fingono notifiche di sanzioni stradali non ancora pagate, inducono gli utenti a fornire dati personali e bancari.

- Ordine – Tema utilizzato per otto campagne, di cui una sola italiana, volte a veicolare i malware AgentTesla, FormBook, XWorm, Guloader e PhantomStealer.

- Vincita – Argomento utilizzato per otto campagne di phishing, di cui sei italiane, ai danni di vari marchi, fra cui UnipolSai, Esselunga, Apple, Telepass, LeroyMerlin e Oral-b.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha ricevuto una segnalazione dall’INPS relativa a una nuova campagna malevola che sfrutta il tema delle “erogazioni statali“. Questa volta l’attaccante introduce due nuove pagine che richiedono informazioni ad alto valore per frodi e furto d’identità: l’upload del CUD e l’inserimento di dettagli sul lavoro svolto, come posizione lavorativa, datore di lavoro, data di assunzione e tipo di contratto. Ulteriori dettagli nella news dedicata.

- Sono state individuate ulteriori campagne di phishing che sfruttano email ingannevoli con riferimenti ad una “scadenza imminente” della Tessera Sanitaria per rubare informazioni personali e finanziarie.

- Il CERT-AGID ha individuato una campagna di phishing che sfrutta caselle email compromesse di Pubbliche Amministrazioni per inviare messaggi ad altri destinatari nel perimetro PA. Allegati PDF contengono link che rinviano a una risorsa malevola caricata sulla piattaforma legittima Figma. L’obiettivo è il furto di credenziali Microsoft.

- Il CERT-AGID ha avuto evidenza di una campagna di phishing che sfrutta il nome e logo della Polizia Di Stato per indurre le vittime a inserire le proprie credenziali email. La pagina fraudolenta, creata con Webflow, sfrutta un’API della stessa piattaforma per trasmettere i dati sottratti.

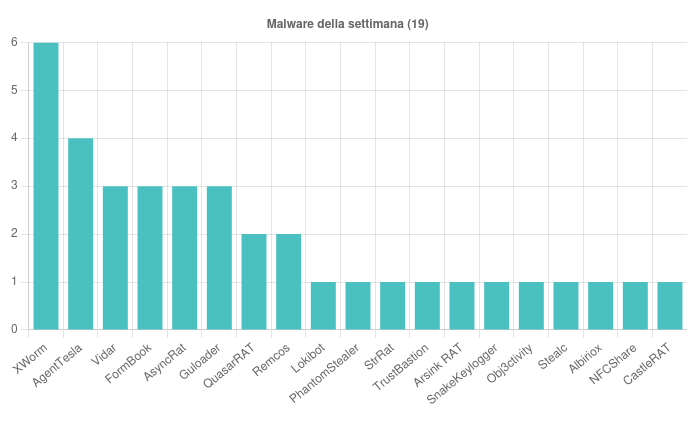

Malware della settimana

Sono state individuate, nell’arco della settimana, 19 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

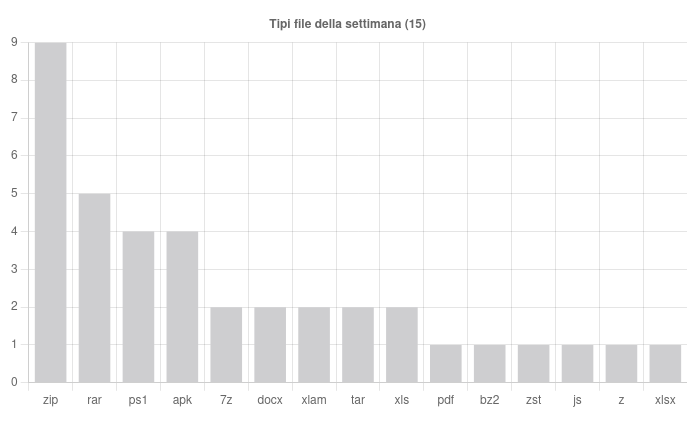

- XWorm – Scoperte sei campagne generiche che hanno sfruttato i temi “Ordine”, “Fattura”, “Contratti”, “Banking” e “Preventivo” e sono state diffuse mediante allegati ZIP, XLAM, ZST, XLS e BZ2.

- AgentTesla – Individuata una campagna italiana ad argomento “Ordine” veicolata con allegato RAR e tre campagne generiche “Ordine” veicolate mediante allegati TAR e RAR.

- AsyncRat – Osservate tre campagne generiche “Documenti”, “Booking” e “Delivery” distribuite tramite allegati ZIP e file PS1.

- FormBook – Rilevate tre campagne generiche a tema “Pagamenti”, “Ordine” e “Booking” diffuse con allegati ZIP, RAR e DOCX.

- Guloader – Scoperte tre campagne generiche ad argomento “Ordine”, “Prezzi” e “Booking” veicolate tramite allegati Z, DOCX e 7Z.

- Vidar – Rilevata una campagna italiana che sfrutta la tecnica ClickFix, e due campagne generiche ad argomento “Aggiornamenti” e “Documenti” distribuite mediante allegati ZIP e file PS1.

- QuasarRAT – Individuate due campagne generiche a tema “Preventivo” e “Pagamenti” veicolate da allegati RAR e ZIP.

- Remcos – Osservate due campagne generiche ad argomento “Fattura” e “Preventivo” che hanno utilizzato archivi RAR o file XLS e XLSX.

- Albiriox, Arsink RAT e TrustBastion – Rilevate tre campagne generiche a tema “Banking” veicolate tramite SMS contente link che consente il download dell’APK malevolo.

- NFCShare – Scoperta una campagna italiana a tema “Banking” finalizzata alla distribuzione di un APK.

- CastleRAT e Obj3ctivity – Individuate due campagne italiane a tema “Booking” diffuse rispettivamente tramite file PS1 e file JS.

- Lokibot – Osservata una campagna generica a tema “Pagamenti” diffusa mediante allegato 7Z.

- PhantomStealer, SnakeKeylogger, Stealc e StrRat – Rilevate infine quattro campagne generiche a tema “Ordine”, “Contratti”, “Aggiornamenti” e “Legale” diffuse con allegato ZIP.

Phishing della settimana

Sono 35 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA e SumUp.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche