Sintesi riepilogativa delle campagne malevole nella settimana del 23 – 29 agosto

riepilogo

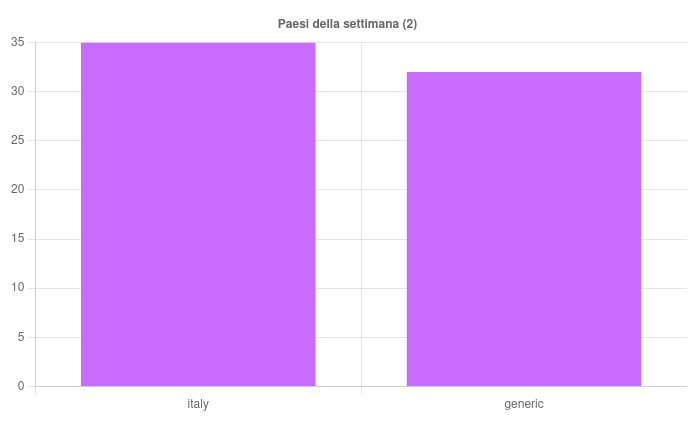

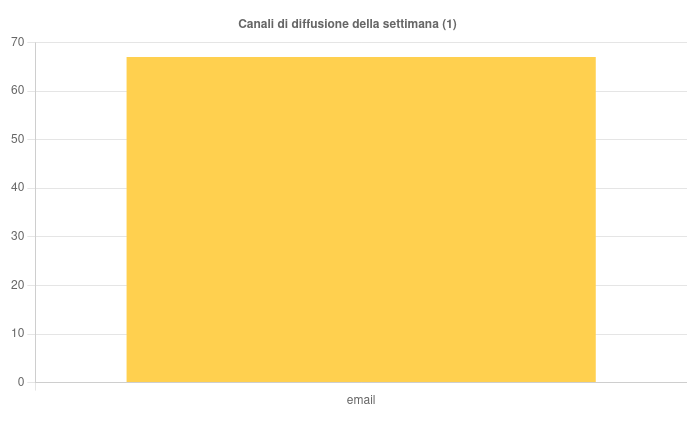

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 67 campagne malevole, di cui 35 con obiettivi italiani e 32 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 633 indicatori di compromissione (IoC) individuati.

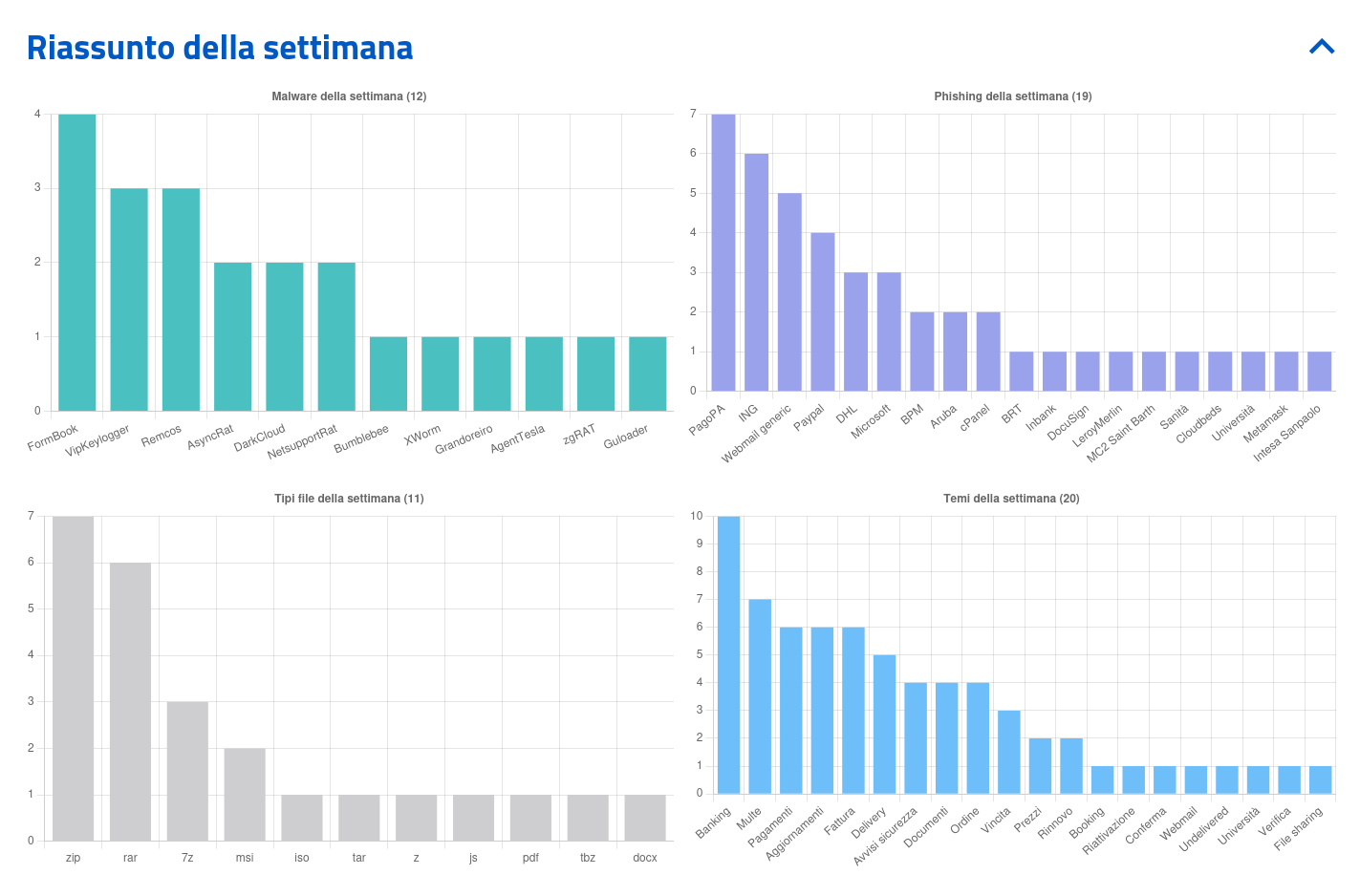

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

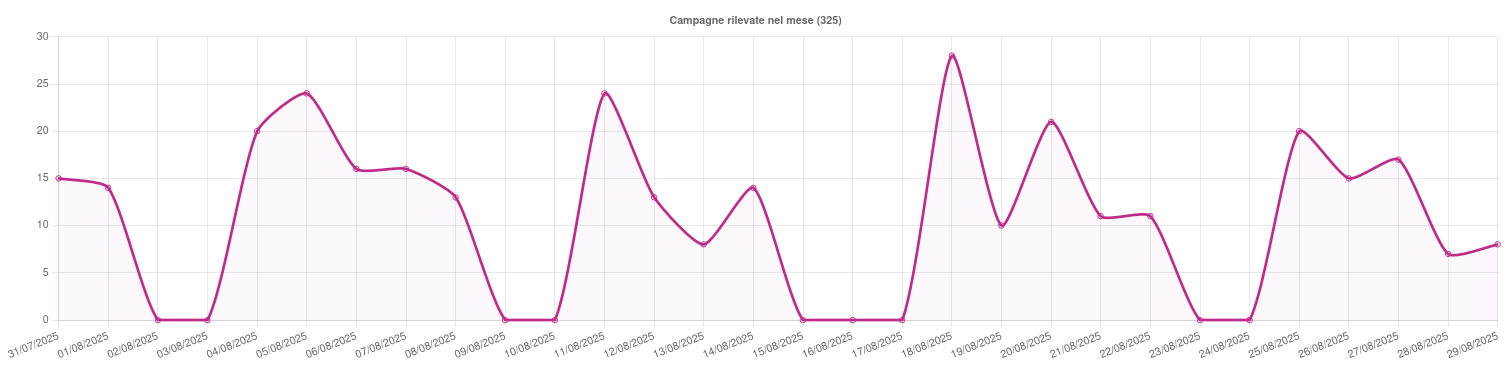

Andamento del mese di agosto 2025

I temi più rilevanti della settimana

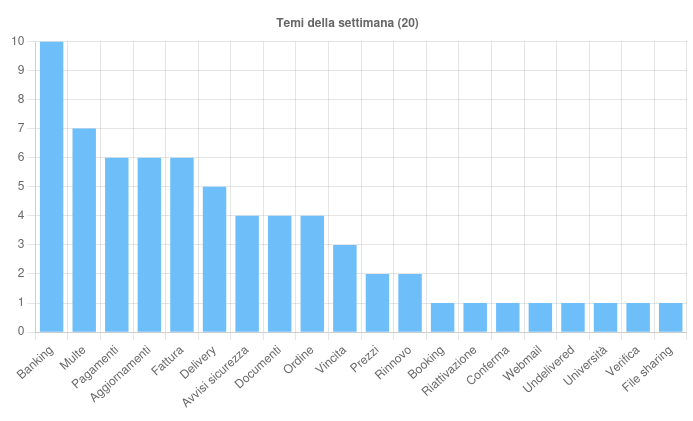

Sono 20 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

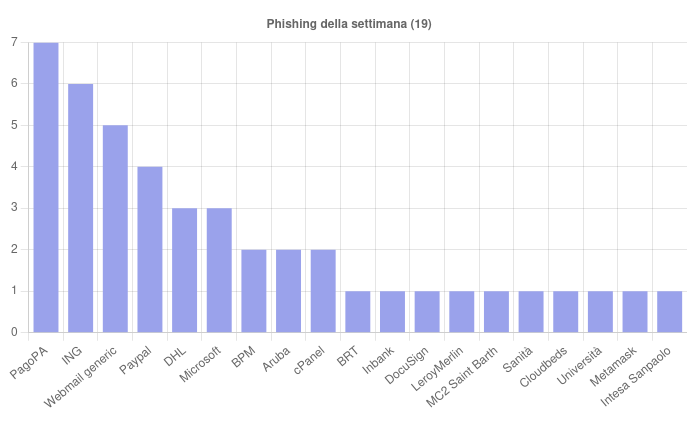

- Banking – Tema sfruttato in nove campagne di phishing italiane veicolate tramite email e rivolte ai clienti di istituti bancari quali ING, BPM, Intesa Sanpaolo e Inbank. Fra questi, ING si conferma il bersaglio principale con sei campagne dedicate.

- Multe – Tema sfruttato in sette campagne di phishing italiane, tutte veicolate tramite email che abusano del nome di PagoPA per trarre in inganno le vittime. Le campagne simulano presunte sanzioni stradali o avvisi di pagamento, con l’obiettivo di sottrarre i dati delle carte di credito.

- Pagamenti – Tema sfruttato in sei campagne generiche, di cui tre di phishing ai danni di Microsoft e a servizi di webmail generici, e tre finalizzate alla diffusione dei malware XWorm, DarkCloud e Formbook.

- Fattura – Tema sfruttato in sei campagne, di cui cinque generiche e una italiana, finalizzate a veicolare i malware AsyncRat, Grandoreiro, Formbook, zgRAT e Guloader.

- Aggiornamenti – Tema sfruttato in sei campagne, di cui una italiana e cinque generiche. L’unica campagna italiana ha preso di mira il brand cPanel tramite email di phishing, mentre sono state osservate due campagne generiche a tema Webmail generica e Cloudbeds. Le restanti campagne sono state utilizzate per veicolare i malware Bumblebee e NetsupportRat.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha individuato una campagna di phishing mirato ai danni del personale del Consiglio Nazionale delle Ricerche (CNR). L’attore malevolo ha realizzato una pagina fraudolenta che imita un portale di accesso alle aree riservate dell’Ente, con l’obiettivo di sottrarre credenziali istituzionali (email e password). Il CNR è stato prontamente informato della problematica in corso e gli indicatori di compromissione sono stati diramati verso tutti gli enti accreditati al flusso IoC del CERT-AGID.

- Rilevata una vulnerabilità zero-day nei dispositivi Citrix NetScaler (CTX694938 — CVE-2025-7775, connesse a CVE-2025-7776 e CVE-2025-8424) che consente l’esecuzione remota di codice (RCE) senza autenticazione (CVSS 9.2) ed è stata segnalata come sfruttata in ambiente reale. Il CERT-AGID ha provveduto a comunicare la problematica alle organizzazioni potenzialmente impattate. Per ulteriori dettagli tecnici e per gli aggiornamenti ufficiali si rimanda al bollettino Citrix.

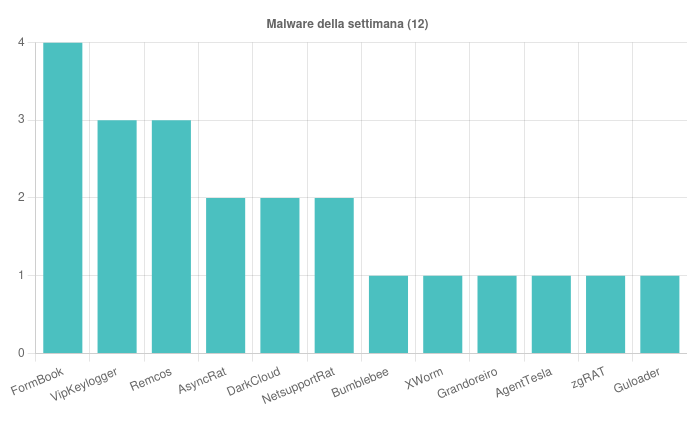

Malware della settimana

Sono state individuate, nell’arco della settimana, 12 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

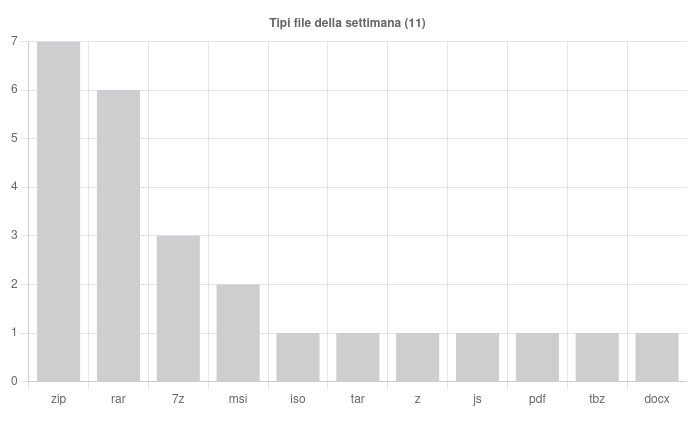

- FormBook – Scoperte quattro campagne generiche, a tema “Ordine”, “Pagamenti” e “Fattura”, diffuse tramite email con allegati 7Z, RAR, TAR e TBZ.

- Remcos – Rilevate tre campagne, una italiana e due generiche, ad argomento “Delivery”, veicolate attraverso email con allegati RAR, Z e 7Z.

- VipKeylogger – Individuate tre campagne generiche, “Prezzi”, “Ordine” e “Booking”, distribuite attraverso allegati 7Z, ZIP e ISO.

- AsyncRat – Scoperte due campagne generiche, una a tema “Fattura” e una a tema“Documenti”, diffuse via email contenenti allegati RAR.

- DarkCloud – Individuate due campagne generiche, “Prezzi” e “Pagamenti”, veicolate attraverso allegati RAR e ZIP.

- NetsupportRat – Rilevate due campagne generiche a tema “Aggiornamenti”, entrambe distribuite mediante email con allegati ZIP.

- zgRAT – Scoperta una campagna italiana ad argomento “Fattura” diffusa tramite email con allegato PDF contenente link a script JS malevolo.

- Rilevate infine alcune campagne generiche AgentTesla, Bumblebee, Grandoreiro, Guloader e XWorm, distribuite attraverso file ZIP, RAR e MSI, che hanno sfruttato i temi “Fattura”, “Ordine”, “Aggiornamenti” e “Pagamenti”.

Phishing della settimana

Sono 19 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, ING e PayPal, oltre alle frequenti campagne di webmail non brandizzate.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche