Sintesi riepilogativa delle campagne malevole nella settimana del 22 – 28 marzo

riepilogo

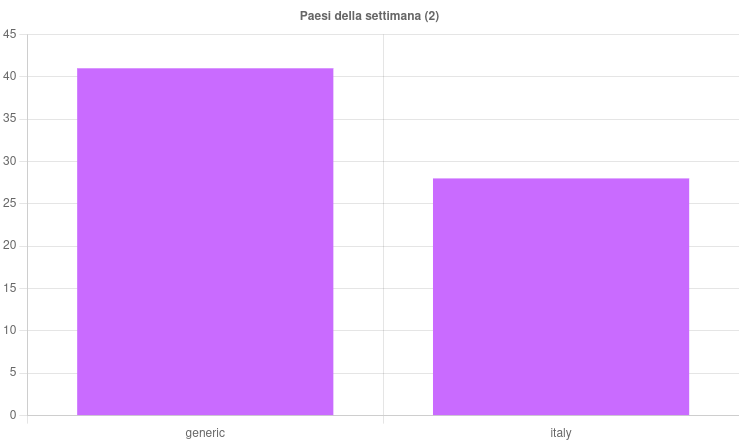

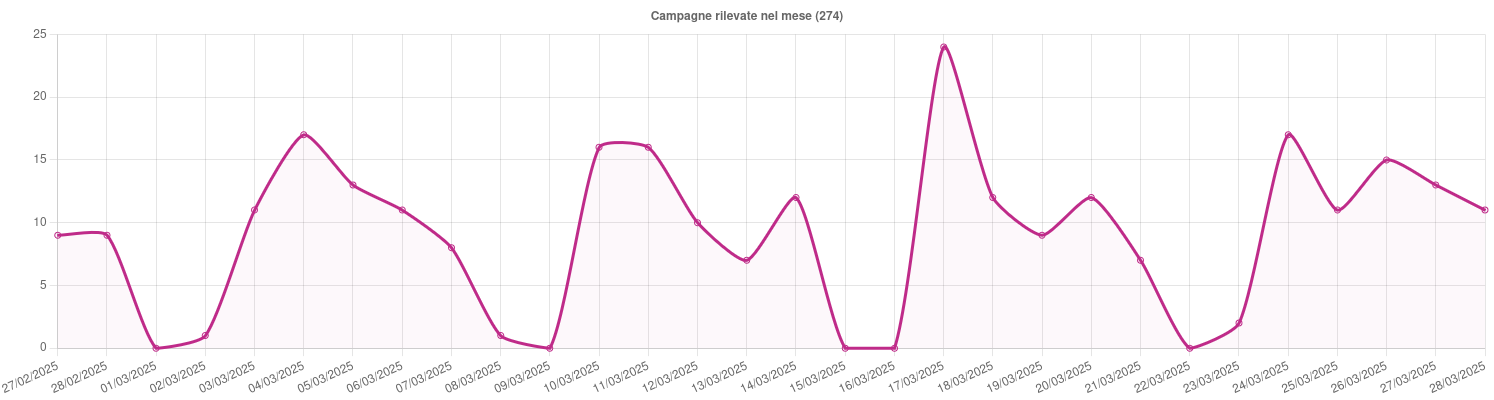

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 69 campagne malevole, di cui 28 con obiettivi italiani e 41 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 824 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento del mese

I temi più rilevanti della settimana

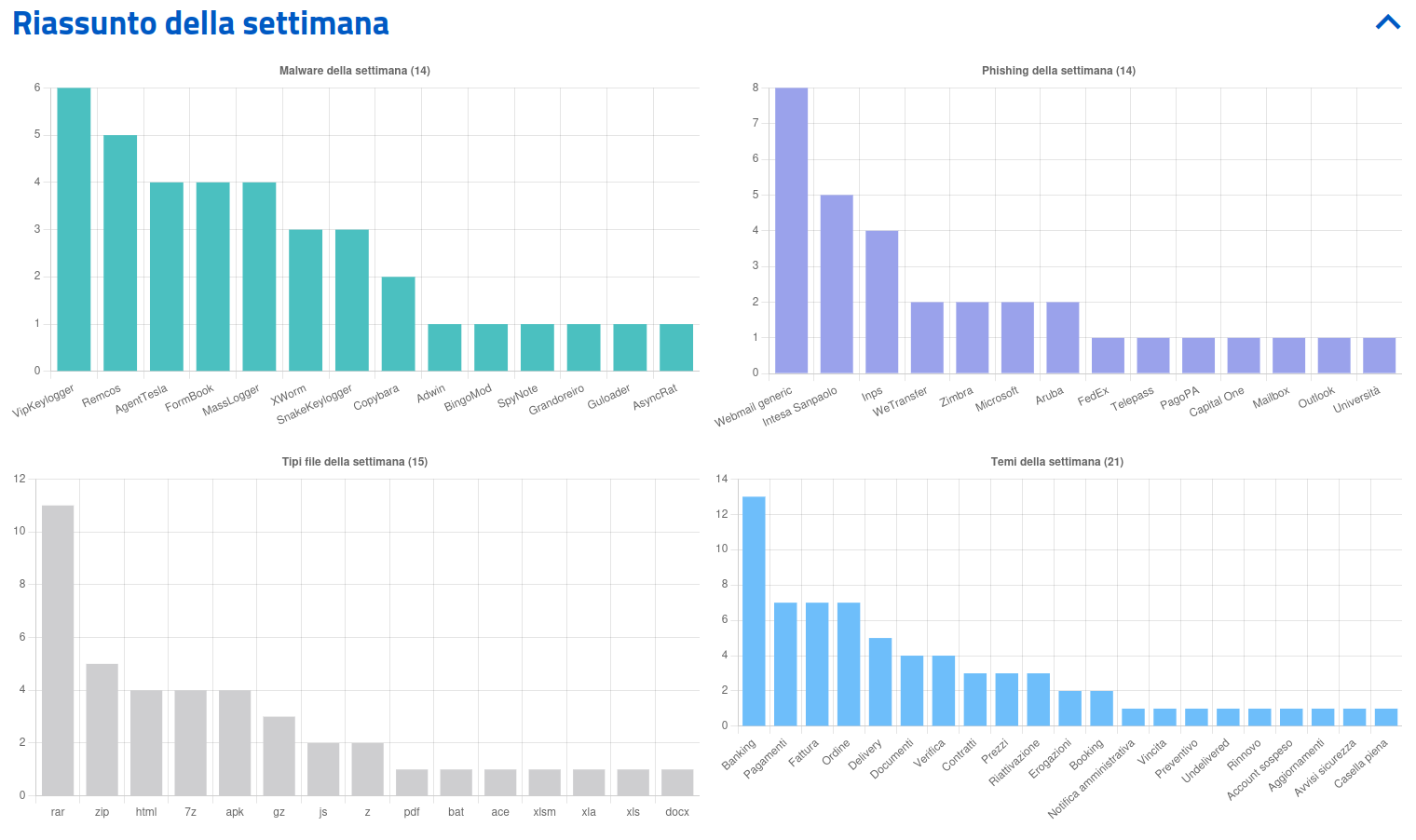

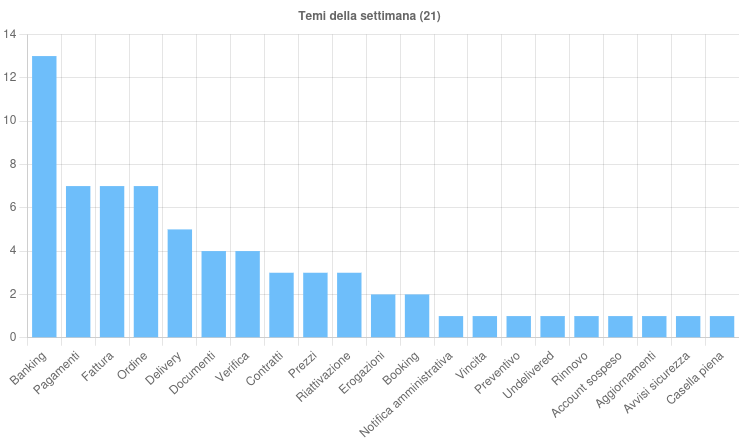

Sono 21 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Tema ricorrente nelle campagne italiane di phishing PEO e PEC rivolte a clienti di Intesa Sanpaolo. Usato inoltre per veicolare i malware Snake Keylogger, BingoMod, Copybara, MassLogger e SpyNote.

- Ordine – Argomento utilizzato per veicolare numerosi malware, fra cui VipKeylogger, FormBook, Snake Keylogger e Remcos.

- Pagamenti – Tema utilizzato per una campagna italiana di phishing ai danni di utenti pagoPA, oltre che per due campagne generiche, di cui una ai danni di CapitalOne. Sfruttato inoltre per veicolare i malware AsyncRat, FormBook, Adwin e Remcos.

- Fattura – Argomento utilizzato per due campagne di phishing generiche, di cui una ai danni di Microsoft, oltre che per veicolare i malware VipKeylogger, FormBook e Grandoreiro.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Lo smishing a tema INPS degli scorsi mesi, su cui il CERT-AGID ha più volte posto l’attenzione con news ad hoc, ha portato questa settimana alla vendita online dei documenti trafugati. L’annuncio di vendita descrive esplicitamente il contenuto del file: foto fronte-retro di documenti di identità e selfie del titolare. A supporto, come esempio, vengono forniti tre link a immagini che mostrano cittadini italiani con i propri documenti d’identità accanto al volto. Ulteriori dettagli nella news dedicata.

- Rilevata e contrastata con il supporto dei gestori una nuova campagna malspam veicolata tramite caselle PEC compromesse, finalizzata alla diffusione del malware AsyncRat via MintLoader. Le tecniche adottate, come abuso di domini .top, utilizzo di Domain Generation Algorithm (DGA) per generare dinamicamente gli indirizzi malevoli e utilizzo di script JS e PS1 per la distribuzione del payload, la rendono molto simile a precedenti ondate Vidar. Il passaggio da Vidar ad AsyncRat suggerisce una possibile evoluzione nelle finalità dell’attacco: mentre Vidar è un infostealer specializzato nel furto di credenziali e dati finanziari, AsyncRat consente un controllo remoto prolungato sui sistemi infetti.

- È in corso una campagna di phishing che sfrutta la fiducia degli utenti in pagoPA per spingerli a rivelare dati personali e della carta di credito con il pretesto di un’ammenda di 25 euro per sosta in “parcheggio vietato”. Ulteriori dettagli nel post dedicato.

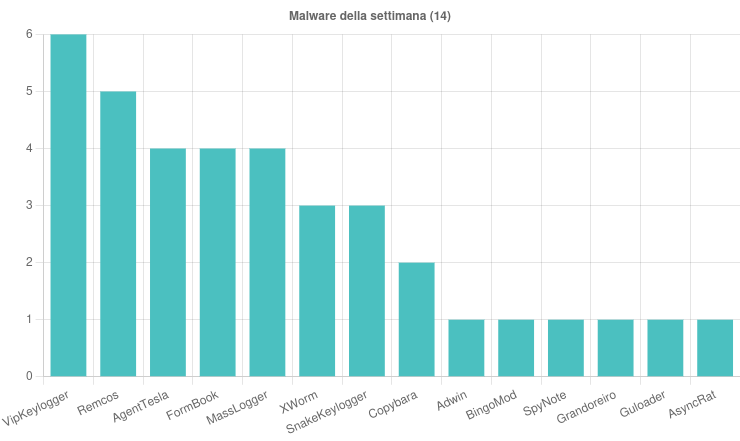

Malware della settimana

Sono state individuate, nell’arco della settimana, 14 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- VipKeylogger – Rilevate sei campagne generiche a tema “Contratti” ,“Ordine” e “Fattura”, veicolate tramite mail con allegati XLSM, RAR, ZIP e Z.

- Remcos – Scoperte cinque campagne generiche “Pagamenti”, “Delivery” , “Prezzi” e “Ordine”, diffuse con email con allegati XLS, XLA, RAR e ACE.

- AgentTesla – Individuate quattro campagne generiche a tema “Delivery”, “Preventivo” e “Contratti” diffuse con email con allegati RAR, 7Z e GZ.

- FormBook – Rilevate una campagna italiana “Pagamenti” e tre campagne generiche “Delivery“, “Fattura” e “Ordine” veicolate con email con allegati ZIP, RAR e GZ.

- MassLogger – Scoperte due campagne italiane a tema “Contratti” e “Banking” e una campagna generica a tema “Banking” diffuse con email contenenti allegati 7Z e Z.

- Snake Keylogger – Rilevate tre campagne generiche a tema “Banking”, “Ordine” e “Fattura” veicolate tramite email con allegati RAR.

- XWorm – Rilevate tre campagne generiche “Booking” e “Prezzi”, di cui una diffusa tramite link a pagine contenenti finti CAPTCHA, e le altre tramite email contenenti allegati o link a file ZIP e 7Z.

- Copybara, SpyNote e BingoMod – Rilevate tre quattro campagne italiane, di cui due Copybara, a tema “Banking” veicolate tramite SMS con link ad APK malevolo.

- AsyncRat via MintLoader – Rilevata una campagna italiana a tema “Pagamenti”, veicolata tramite email provenienti da caselle PEC compromesse con link a script JS malevolo.

- Adwin – Scoperta una campagna italiana “Pagamenti” veicolata tramite email con allegato PDF.

- Guloader – Individuata una campagna italiana a tema ordine “Ordine” diffusa con email con allegato DOCX.

- Grandoreiro – Rilevata infine una campagna generica “Fattura” diffuse con email con all’interno link a file ZIP malevolo.

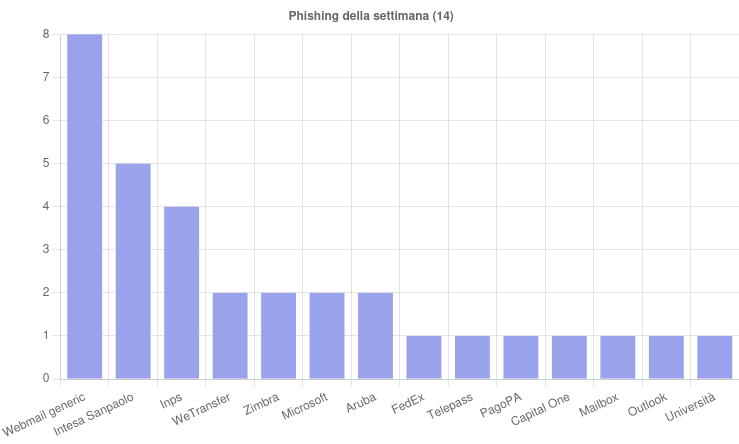

Phishing della settimana

Sono 14 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema Intesa Sanpaolo e INPS, ma ancor di più le campagne di Webmail non brandizzate che mirano a rubare dati sensibili agli utenti.

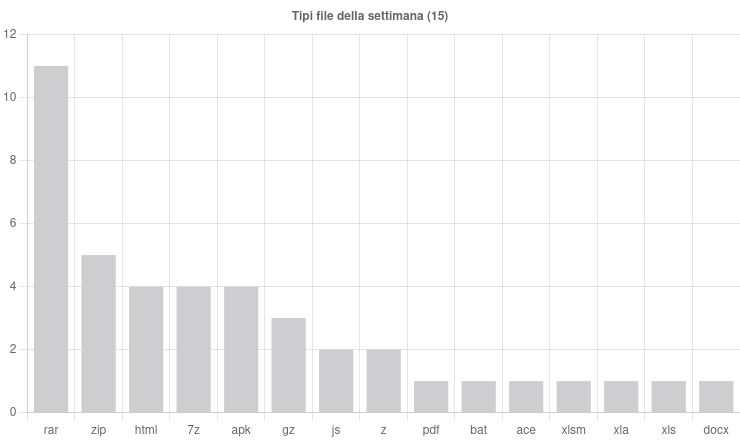

Formati di file principalmente utilizzati per veicolare i malware

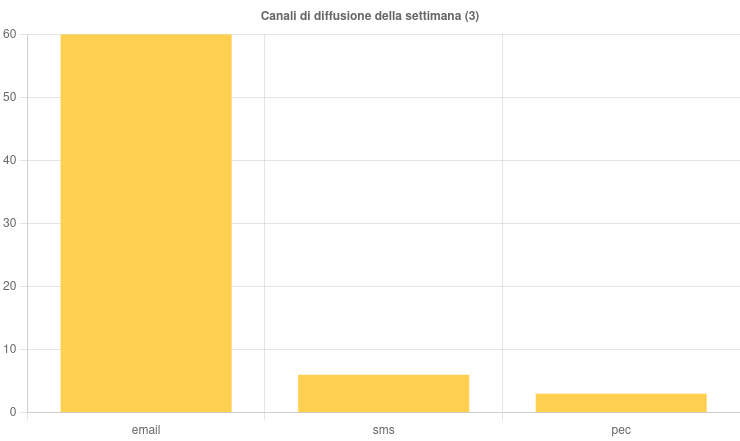

Canali di diffusione

Campagne mirate e generiche